攻击防护实验

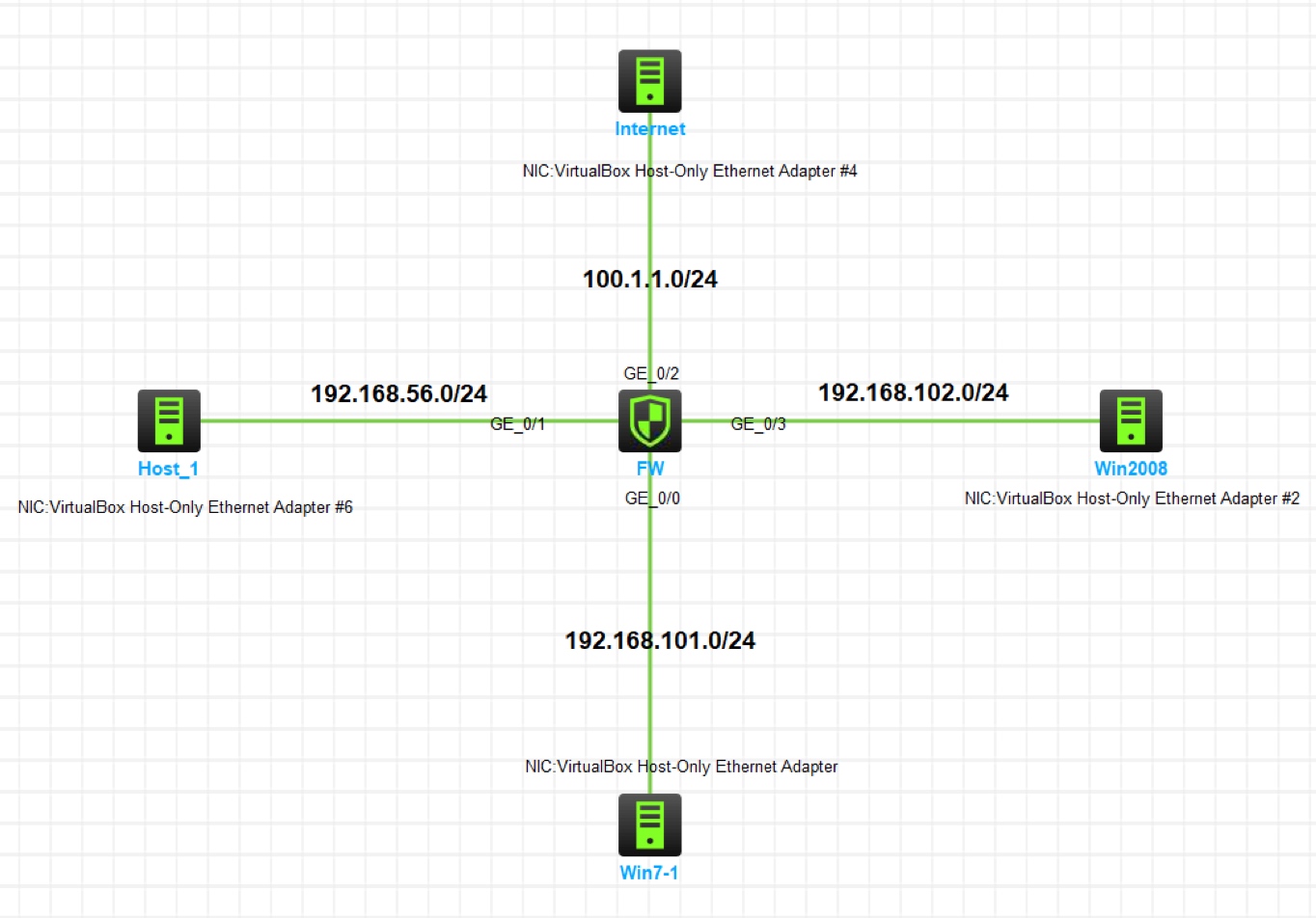

实验拓扑

注:此实验务必按照拓扑所示接口连接线缆,且运行前置环境中的 Win7-1、Windows Server 2008、Windows Server 2003 三台虚拟机。防火墙内存务必配置为 2G 以上。实验步骤中防火墙的配置可在 “Web 控制台配置方法” 和 “命令行配置方法” 中任选一种。

实验需求

- 按照图示配置网络,使内网能够接入互联网,其它区域可以访问 Win2008。

- 在 FW 上配置攻击防护,对 Win2008 提供扫描攻击,泛洪攻击,单包攻击防护。

基础环境配置

配置防火墙,使 Win7-1 可以访问互联网,内网 Win7-1 可以访问 Win2008

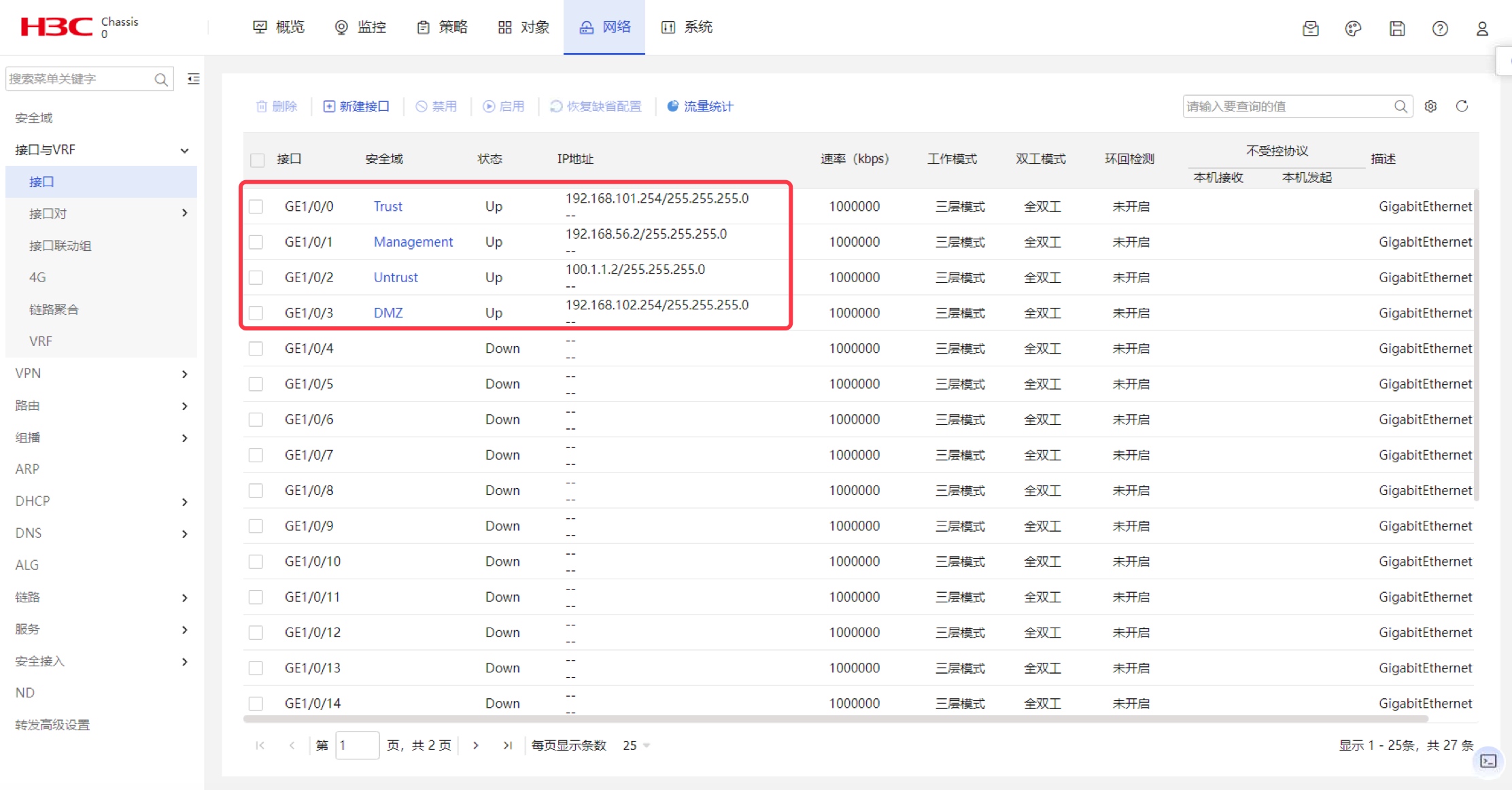

步骤 1:在 FW 上配置接口和区域,将连接 Win7-1 的接口加入 Trust 区域,连接 Win2008 的接口加入 DMZ 区域,连接 Internet 的接口加入 Untrust 接口。并配置好 IP 地址。

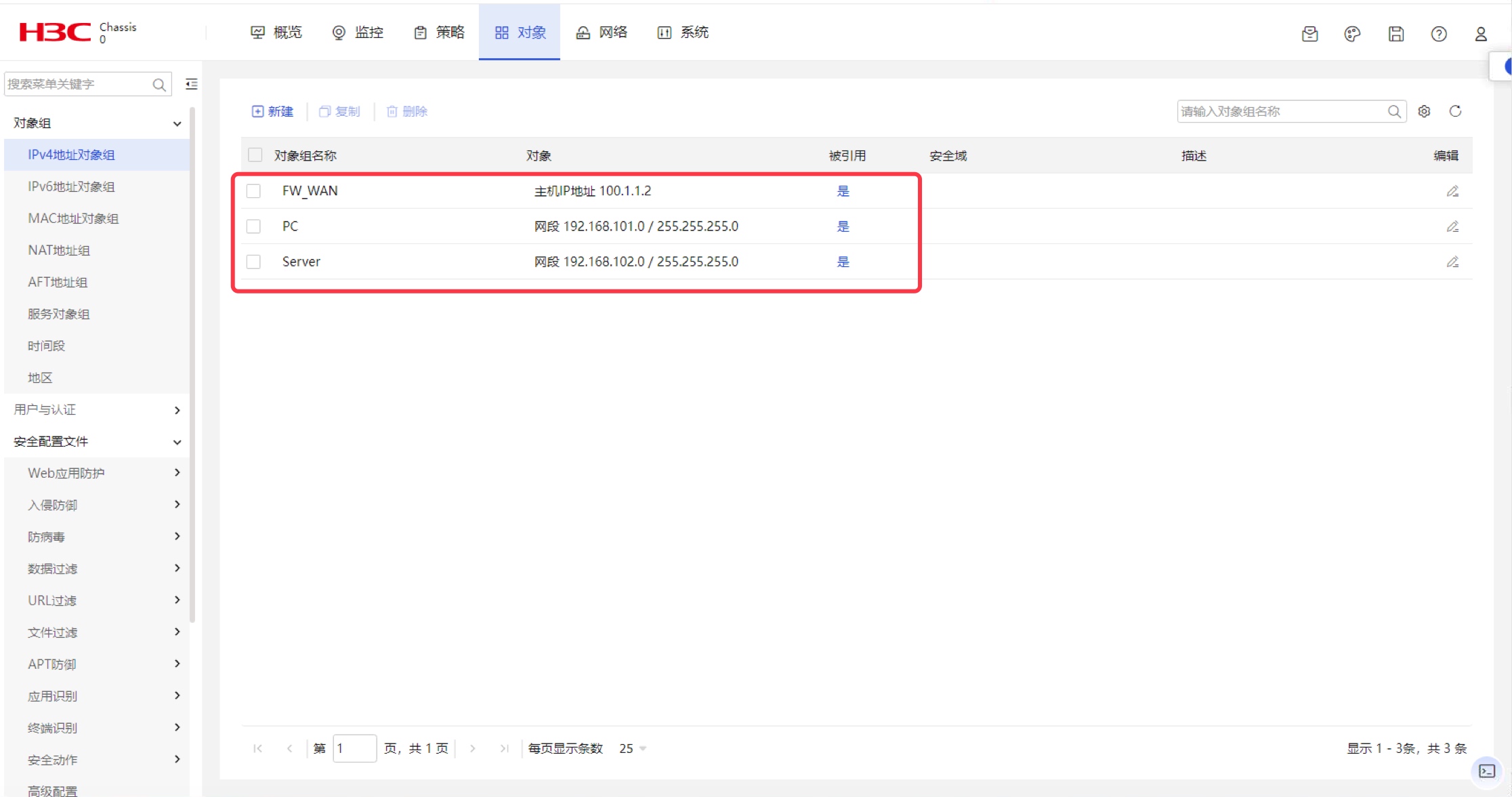

图 1-2 步骤 2:在 FW 上配置缺省路由。

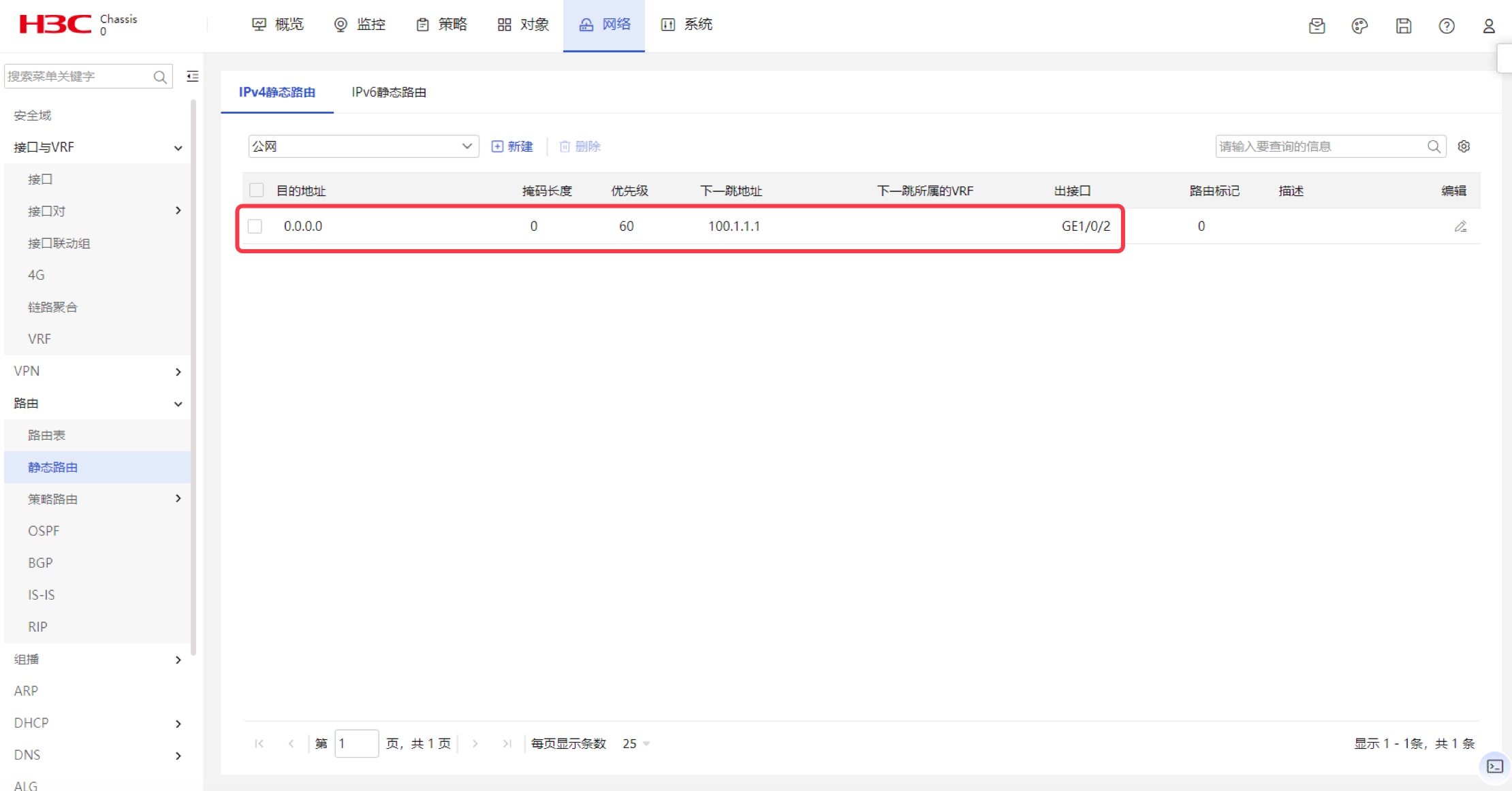

图 1-3 步骤 3:在 FW 上创建 Win7-1、Win2008 和防火墙公网口的 IP 地址对象组。

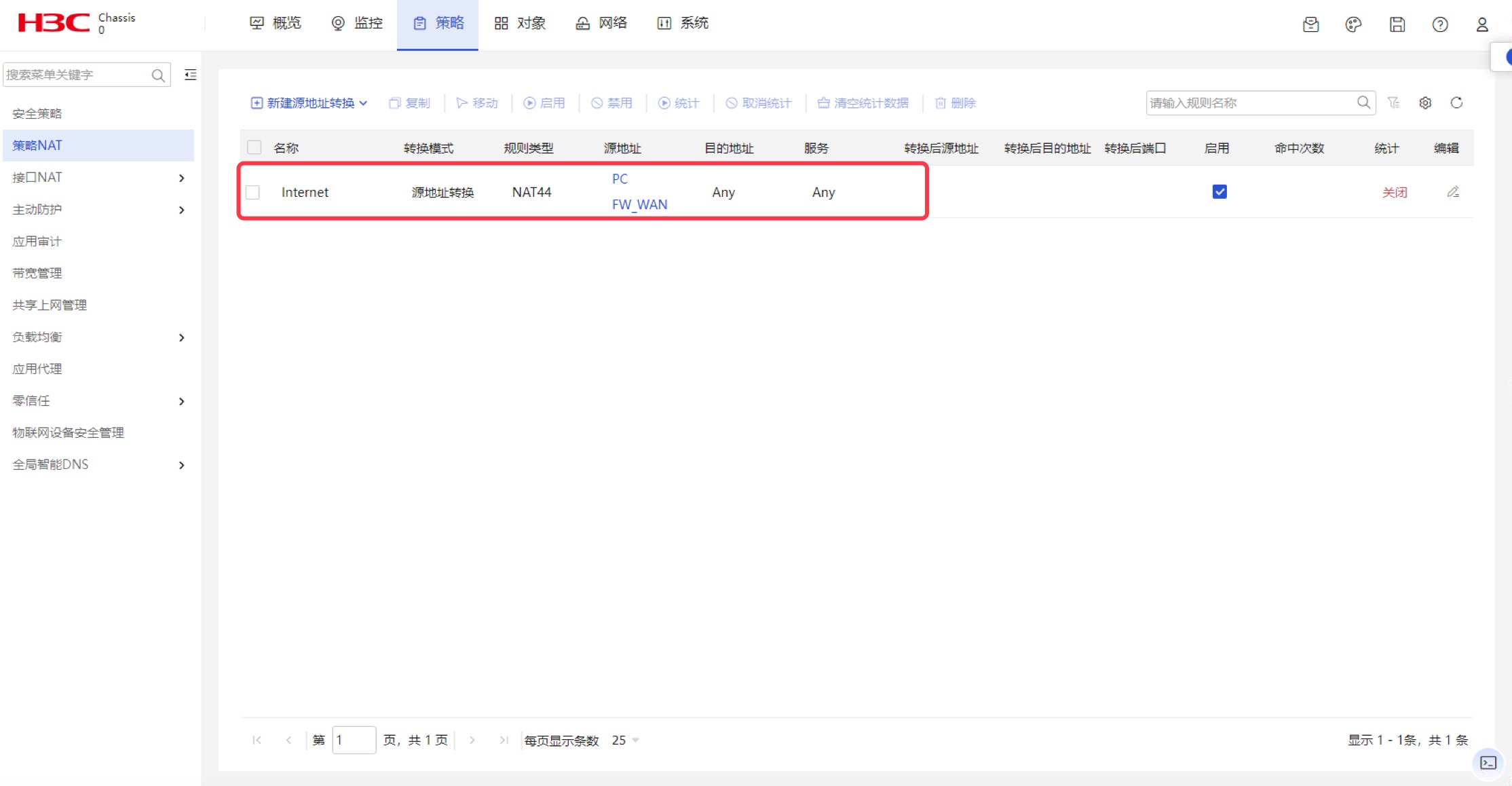

图 1-4 步骤 4:在 FW 上创建源地址转换 NAT 策略,使 Win7-1 和防火墙自身可以上网,并同步创建安全策略。

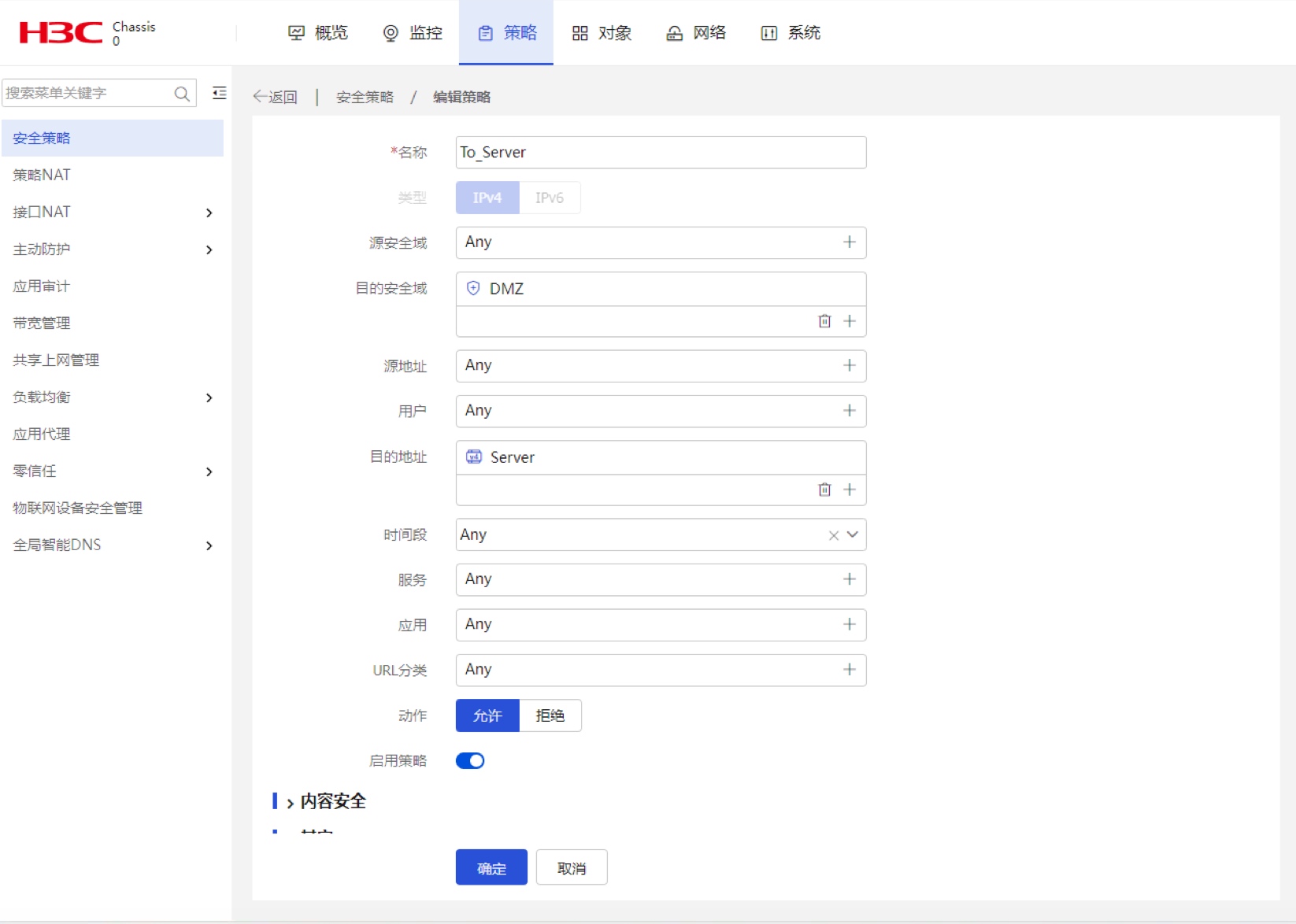

图 1-5 步骤 5:在 FW 上创建其它区域可以访问 Win2008 的安全策略。

图 1-6

攻击防护配置(防火墙 Web 控制台配置方法)

创建攻击防范策略,对 Win2008 提供攻击防护功能。

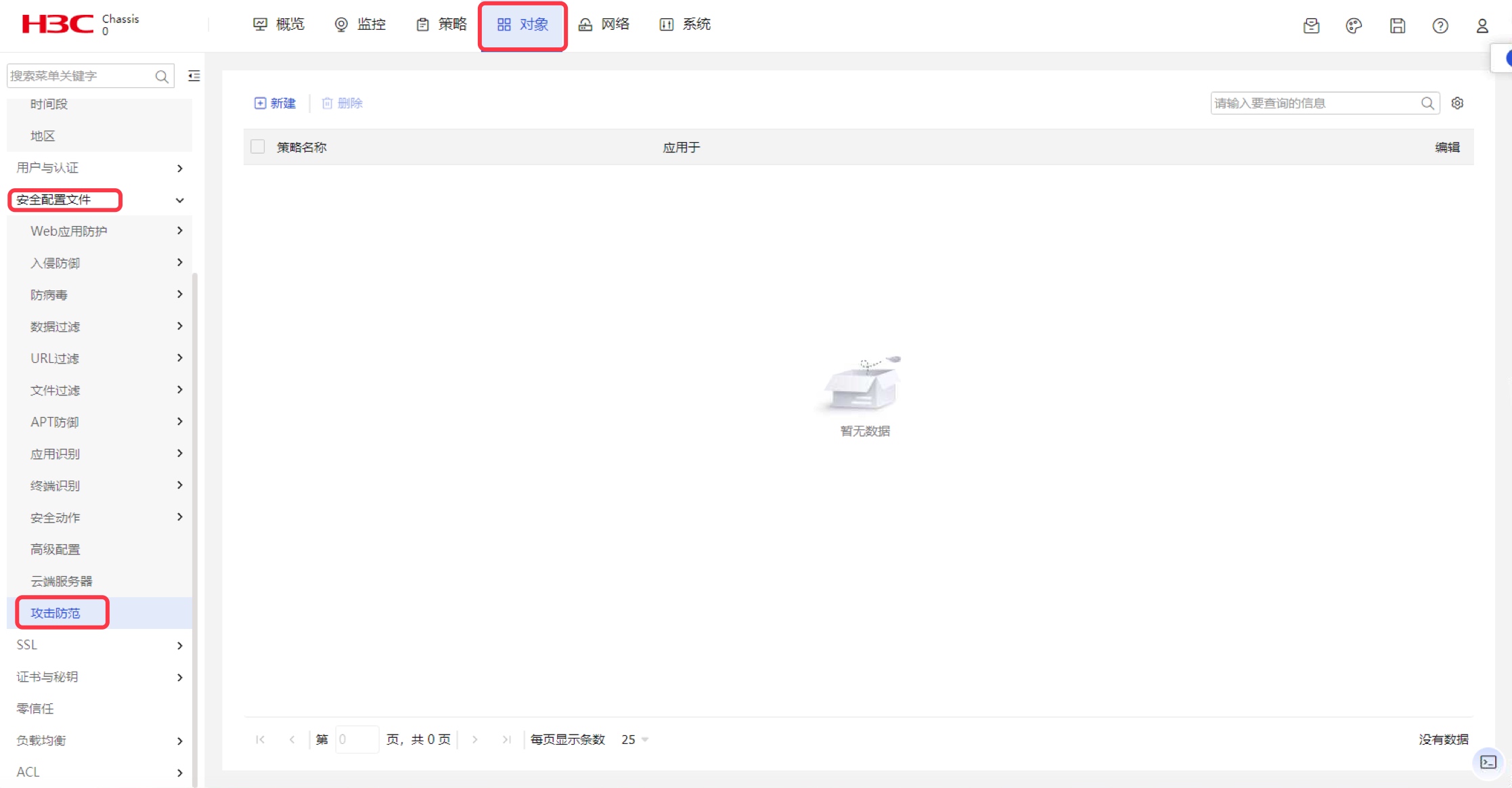

步骤 1:点击

对象-安全配置文件-攻击防范,在攻击防范页面中点击新建。

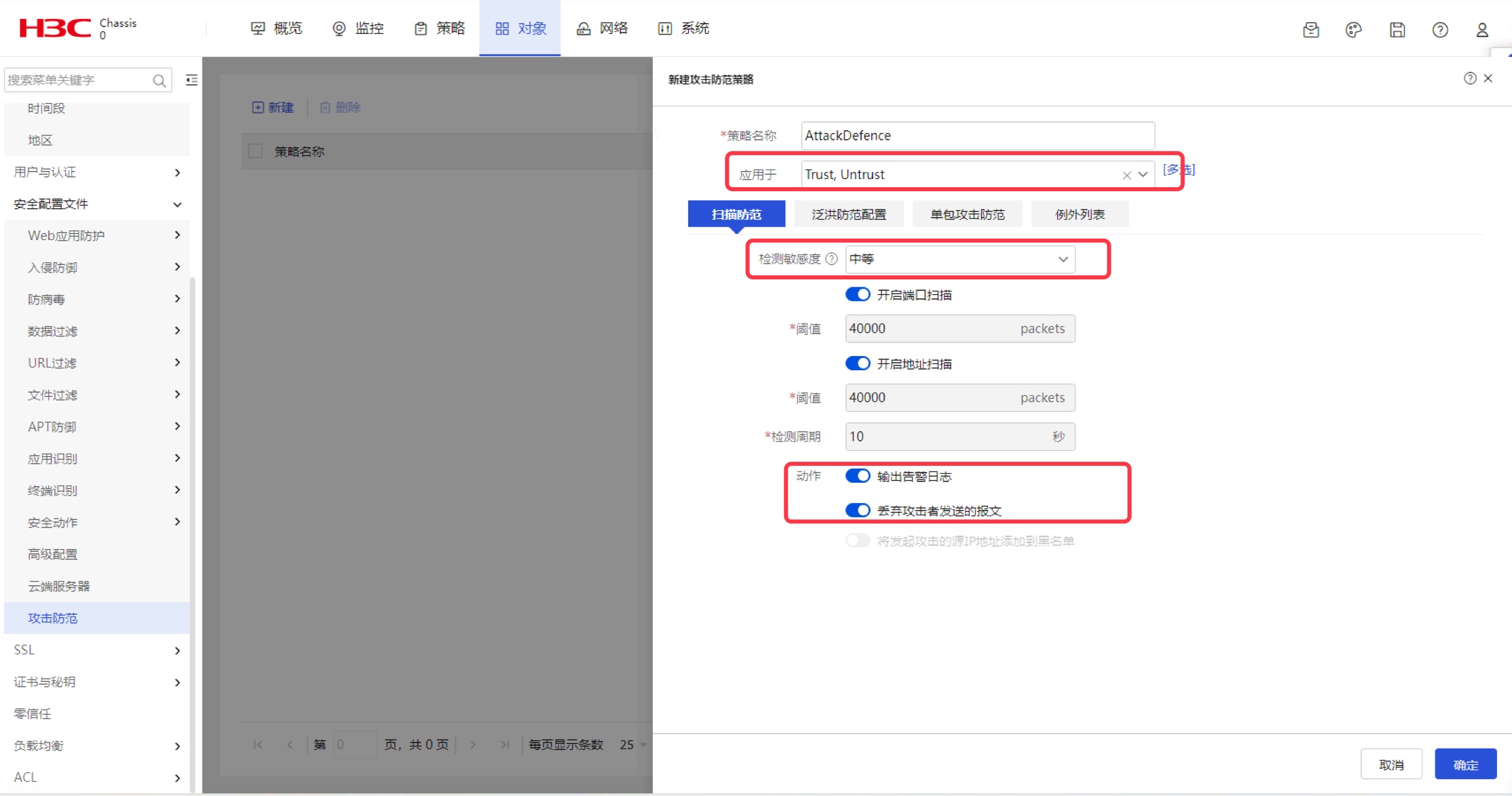

图 1-7 步骤 2:将策略应用于 Trust 和 Untrust 区域(攻击流量的来源区域),设置扫描防范的检测敏感度设置,这里设置为中等,并将动作设置为 ”输出告警日志“ 和 ”丢弃攻击者发送的报文“(可根据实际情况选择将攻击源添加黑名单来防止攻击者的继续攻击)。

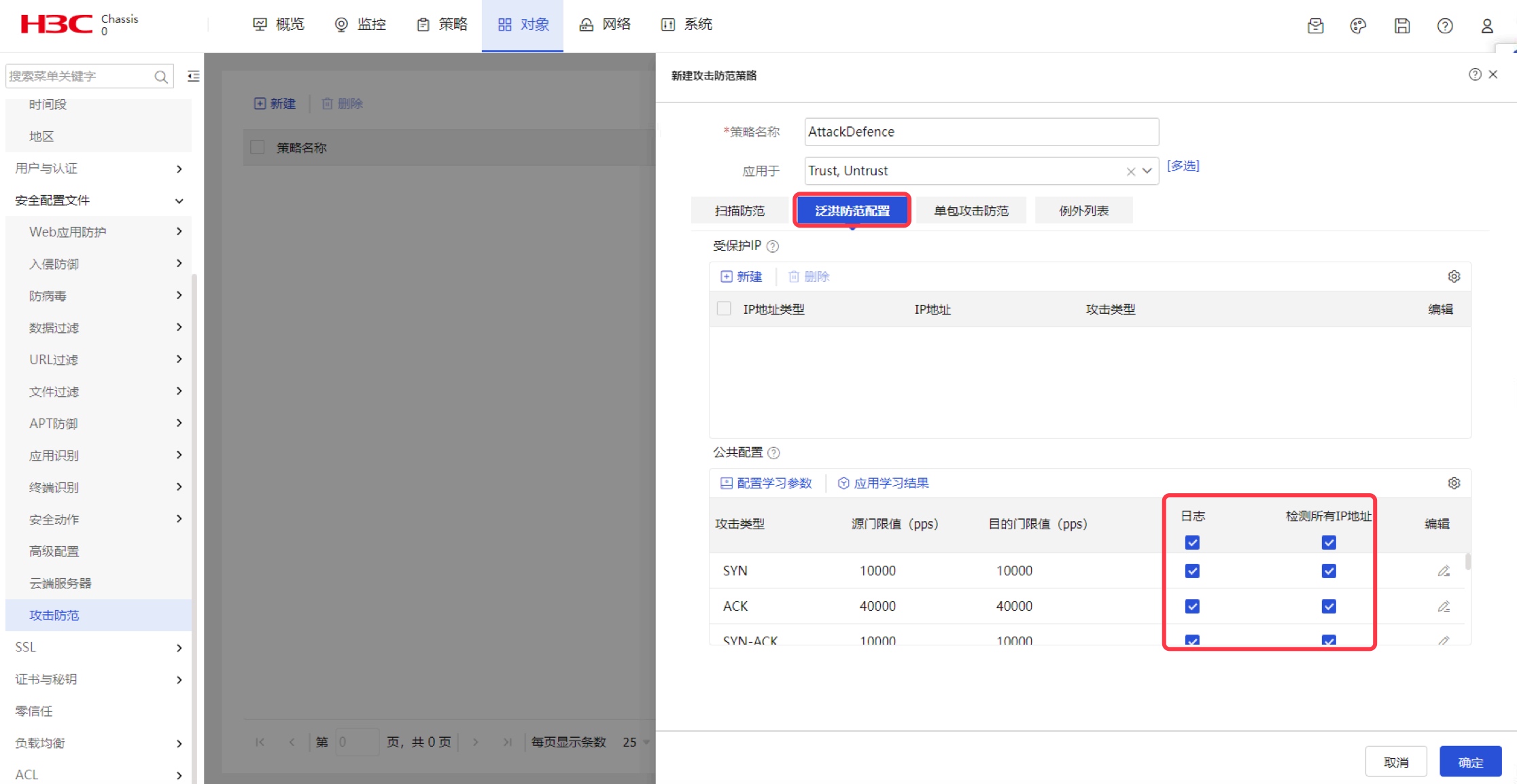

图 1-8 步骤 3:点击

泛洪防范配置,在公共配置处钩选所有攻击类型的日志和检测所有 IP 地址选项。

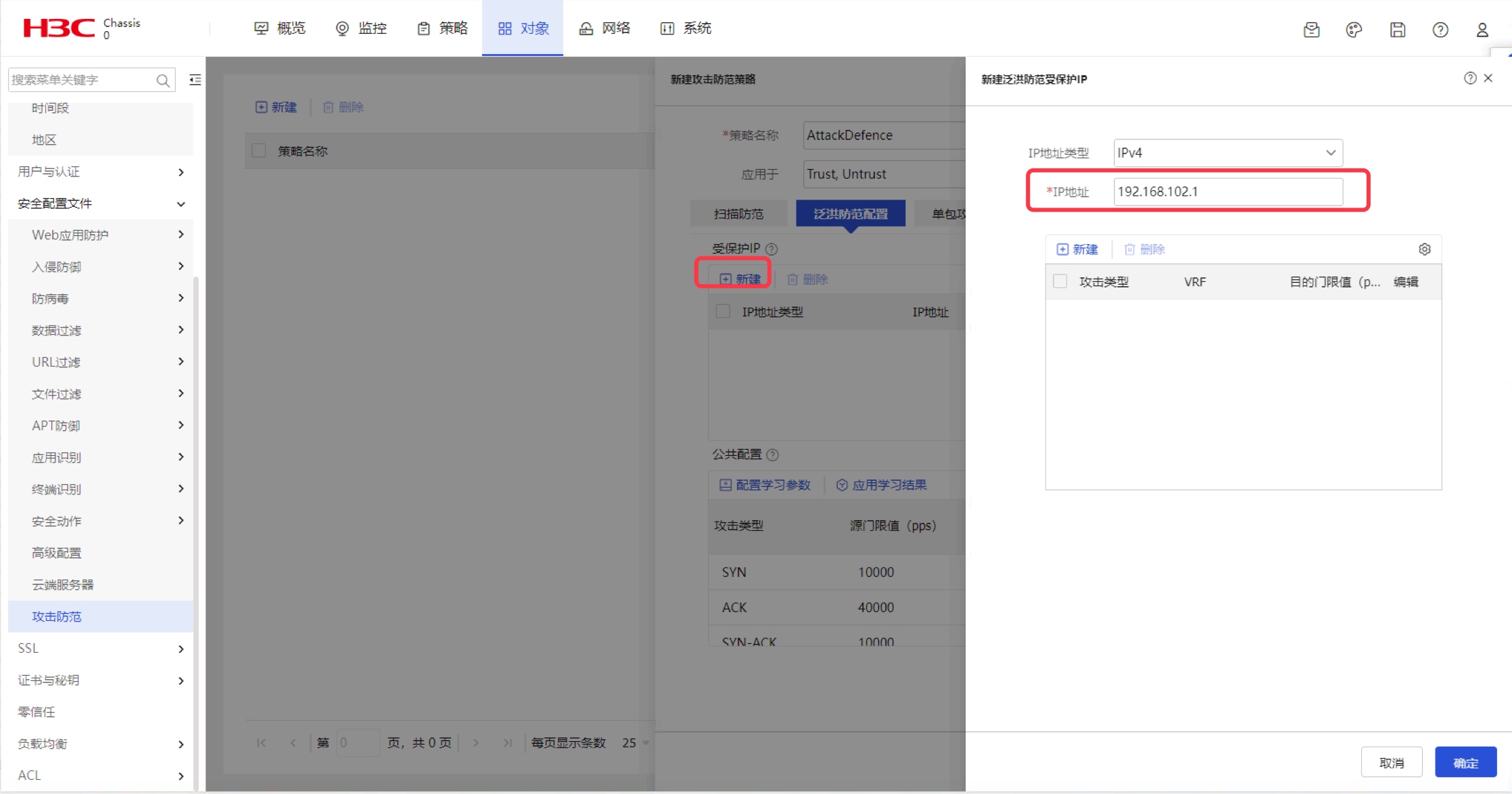

图 1-9 步骤 4:公共配置是对所有对象的自动攻击防护,如果需要对某个对象提供单独的攻击防护,可以在受保护 IP 处新建保护 IP。这里为了演示防护效果,对 Win2008 单独配置保护。

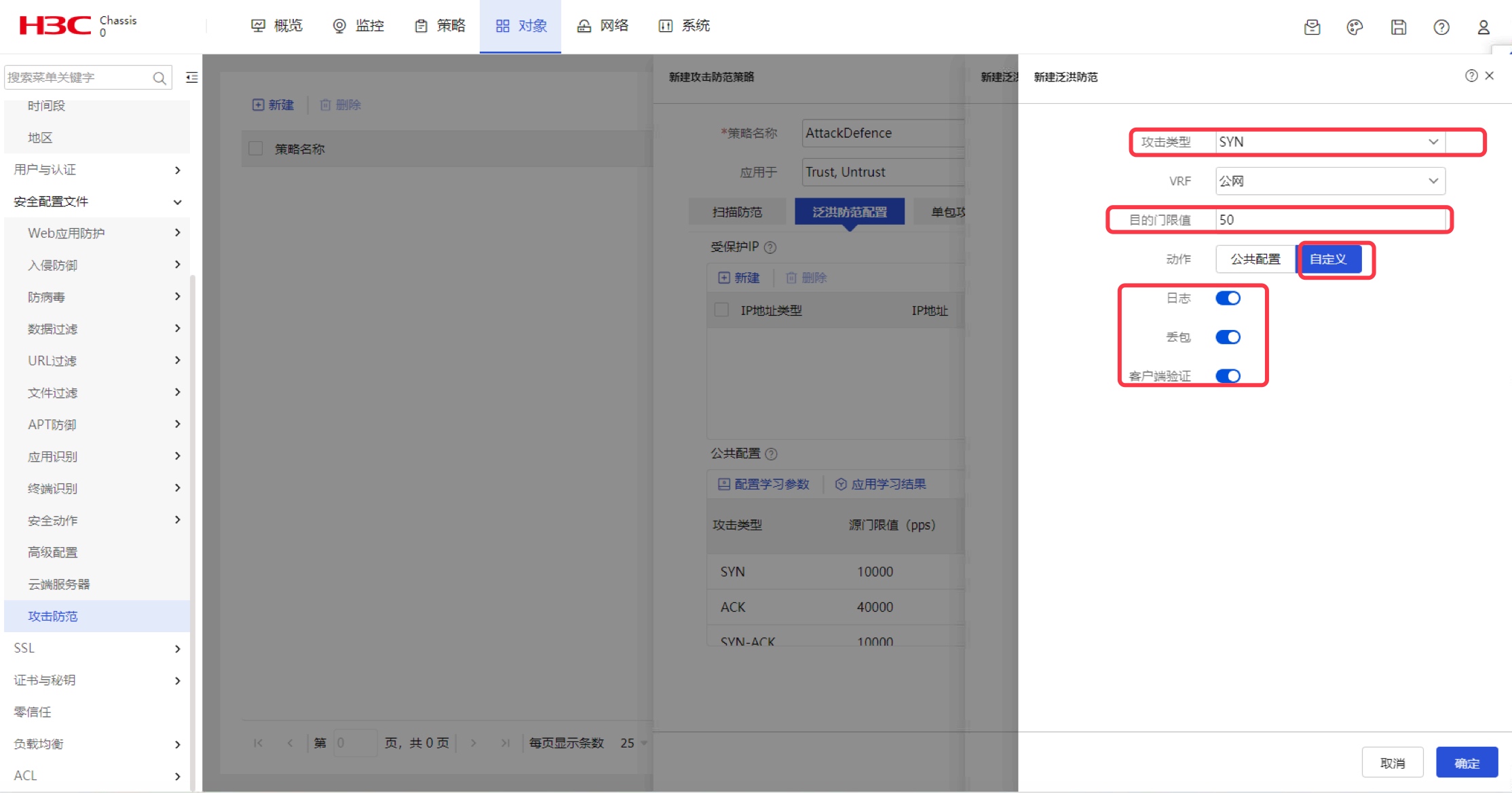

图 1-10 步骤 5:在新建受保护 IP 中,再点击

新建,选择攻击防护类型为 SYN,目的门限值为 50(这里设置 50 是为了测试防护效果,实际中不要设置这么低),动作选择自定义,钩选日志、丢包和客户端验证。

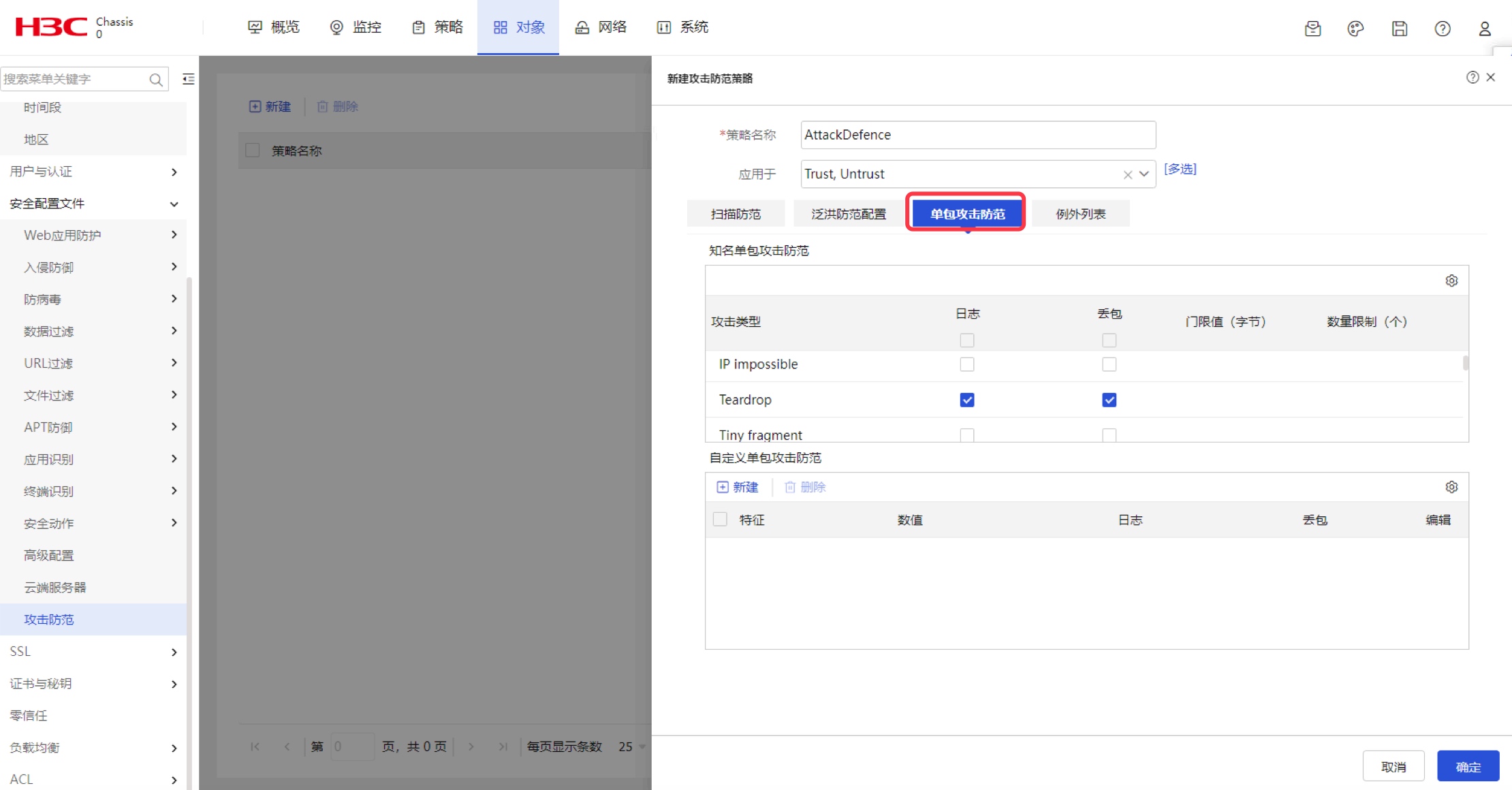

图 1-11 步骤 5:点击

单包攻击防范,在需要防护的单包攻击类型中钩选日志和丢包(单包攻击防范容易出现误判,建议只开启比较典型的攻击防范,如 Tear Drop、Ping of death 等)。最后点击确定完成配置。

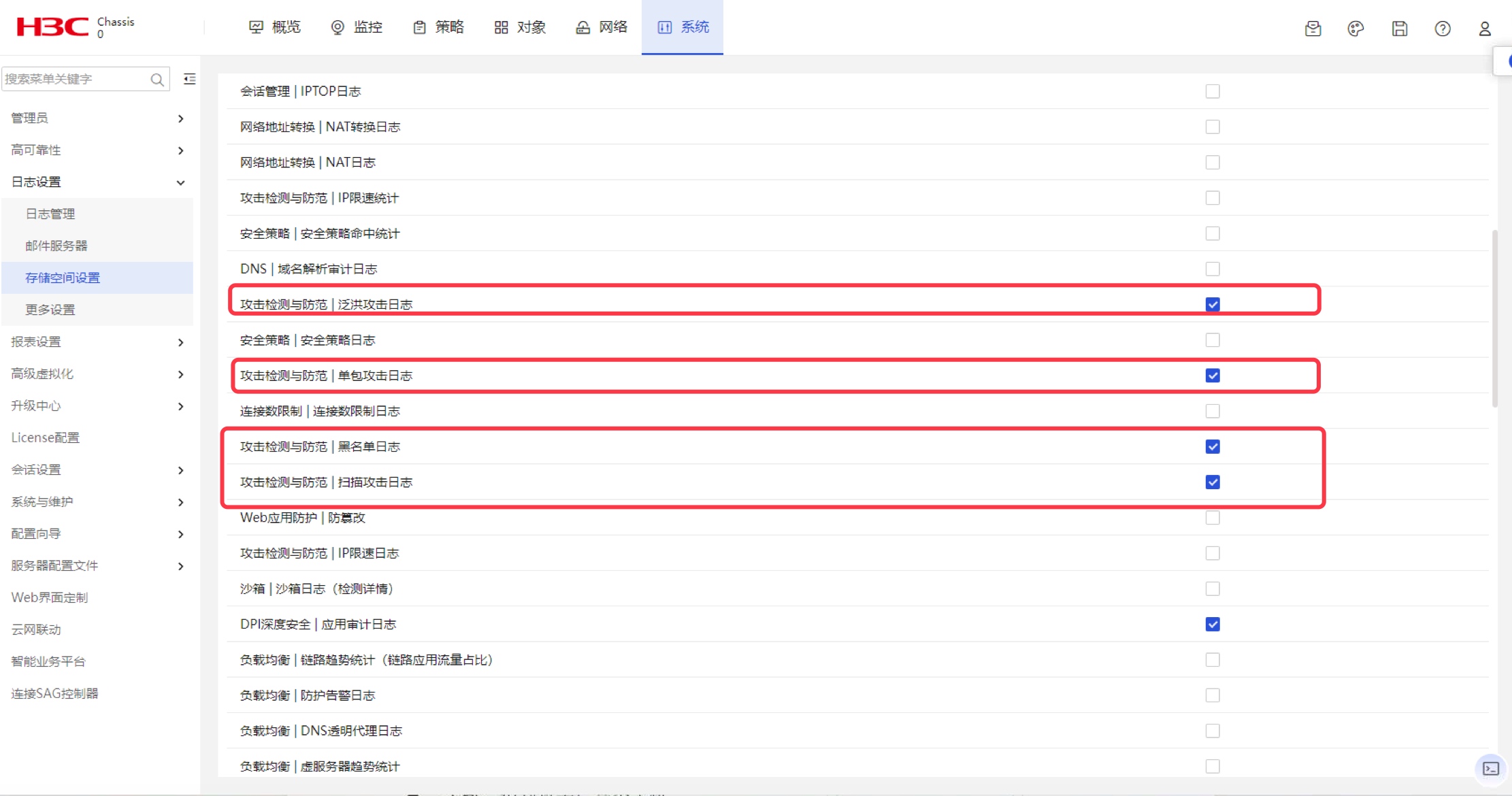

图 1-12 由于攻击防范日志功能默认不开启,需要手动开启。点击

系统-日志设置-存储空间设置,钩选开启攻击防范相关的日志功能。

图 1-13

攻击防护配置(命令行配置方法)

在防火墙上配置攻击防护。

步骤 1:创建攻击防护策略,开启扫描攻击防护,防护级别设置为中等,动作为记录日志并丢弃。

[FW]attack-defense policy Attack_Defense [FW-attack-defense-policy-Attack_Defense]scan detect level medium action drop logging步骤 2:泛洪攻击防护的公共配置命令较多,这里只演示对 SYN 泛洪攻击防护的公共配置命令。要开启其它类型泛洪攻击防护的公共配置,按照此命令更换攻击类型配置即可。

[FW-attack-defense-policy-Attack_Defense]syn-flood detect non-specific [FW-attack-defense-policy-Attack_Defense]syn-flood action logging drop步骤 3:配置对 Win2008 提供单独的 SYN 泛洪攻击防护。目的门限值为 50(这里设置 50 是为了测试防护效果,实际中不要设置这么低),动作为记录日志、丢弃并开启客户端检测。

[FW-attack-defense-policy-Attack_Defense]syn-flood detect ip 192.168.102.1 threshold 50 action logging drop client-verify步骤 4:配置单包攻击,动作为记录日志并丢弃。这里只演示对 Tear Drop 攻击的防护。其它攻击类型的防护命令一致。

[FW-attack-defense-policy-Attack_Defense]signature detect teardrop action drop logging步骤 5:在 Trust 和 Untrust 区域下调用前面创建的攻击防范策略。

[FW]security-zone name trust [FW-security-zone-Trust]attack-defense apply policy Attack_Defense [FW]security-zone name untrust [FW-security-zone-Untrust]attack-defense apply policy Attack_Defense

效果验证

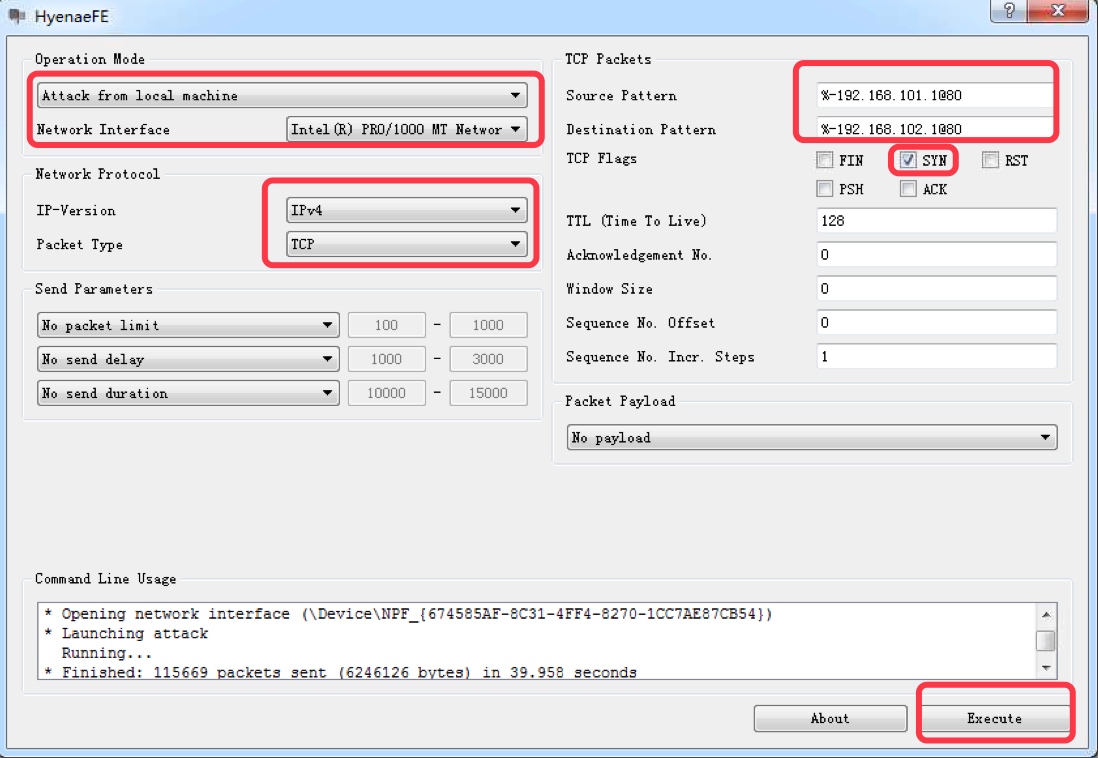

在 Win7-1 上安装攻击测试工具 Hyenae。Network Interface 中选择本虚拟机网卡,IP-Version 选择 IPv4,Packet Type 选择 TCP,Source 和 Destination 按照格式设置 Win7-1 和 Win2008 的 IP 地址和端口信息,TCP Flags 选择 SYN,然后点击

Execute开始攻击测试。

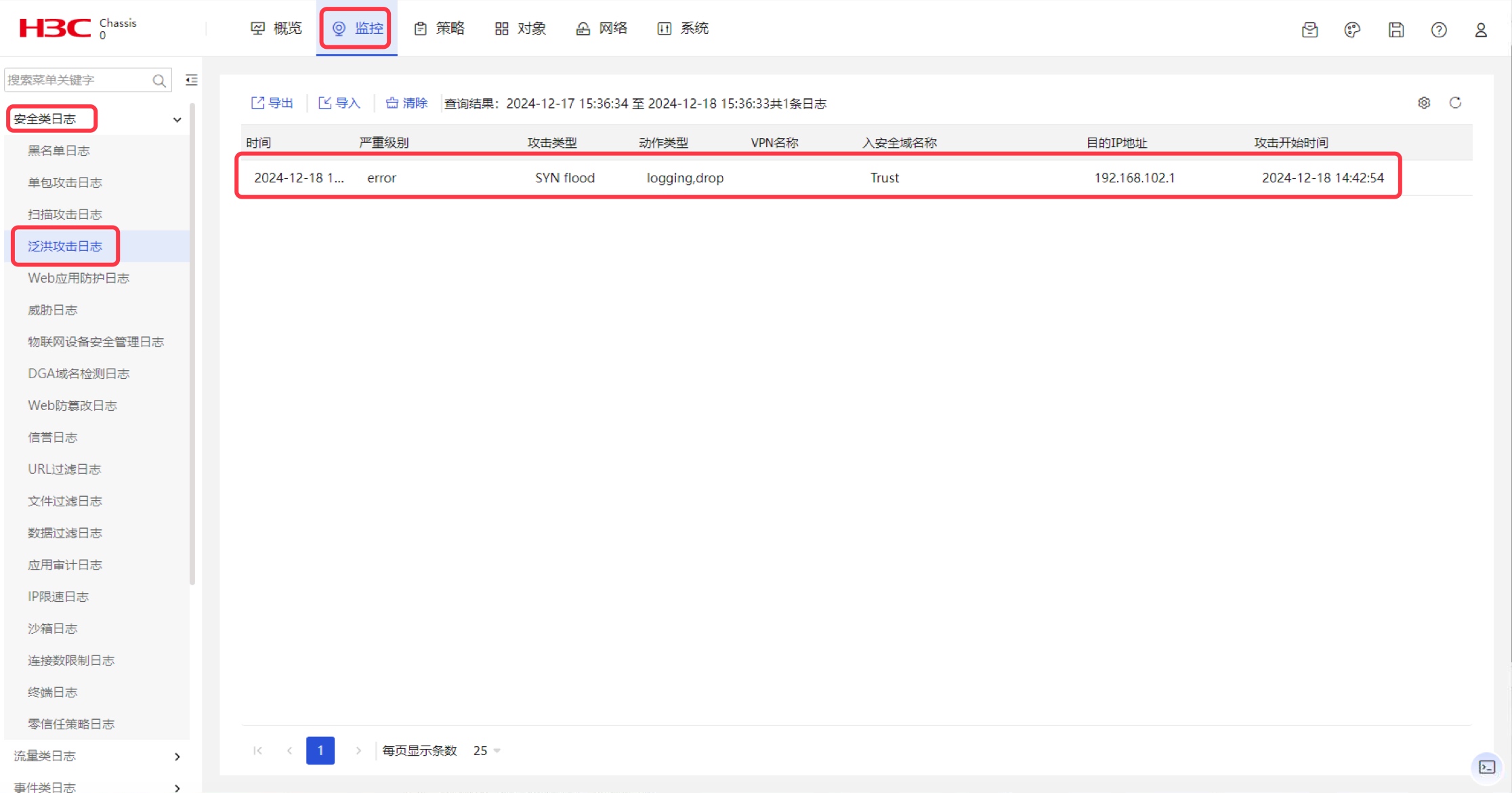

图 1-14 点击

监控-安全类日志-泛洪攻击日志,在日志页面中可以看到成功检测到了攻击并拦截。

图 1-15