DPI 内容安全实验

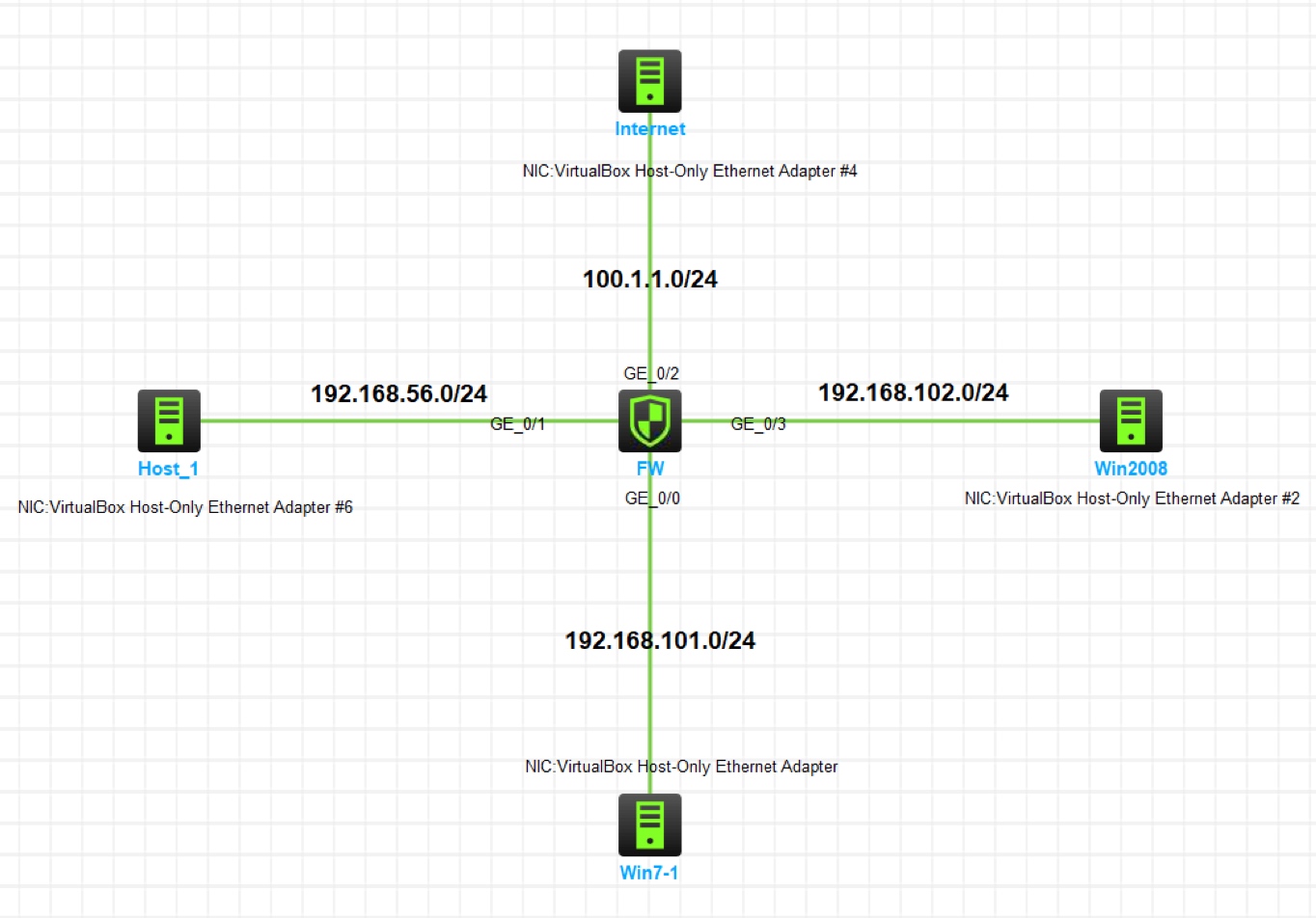

实验拓扑

注:此实验务必按照拓扑所示接口连接线缆,且运行前置环境中的 Win7-1、Windows Server 2008、Windows Server 2003 三台虚拟机。防火墙内存务必配置为 2G 以上。实验步骤中防火墙的配置可在 “Web 控制台配置方法” 和 “命令行配置方法” 中任选一种。

实验需求

- 按照图示配置网络,使内网能够接入互联网,其它区域可以访问 Win2008。

- 在 FW 上配置内容安全功能,对 Win2008 提供入侵防御、WAF 功能。

- 在 FW 上配置内容安全功能,对 Win7-1 和 Win 2008 提供网关防病毒功能。

- 在 FW 上配置内容安全功能,对 Win7-1 提供 URL 过滤功能,禁止访问购物类网站;提供数据过滤功能,禁止访问和外发有关 ”赌博“ 的内容;提供文件过滤功能,禁止外发 Office 文档。

基础环境配置

配置防火墙,使 Win7-1 可以访问互联网,内网 Win7-1 可以访问 Win2008

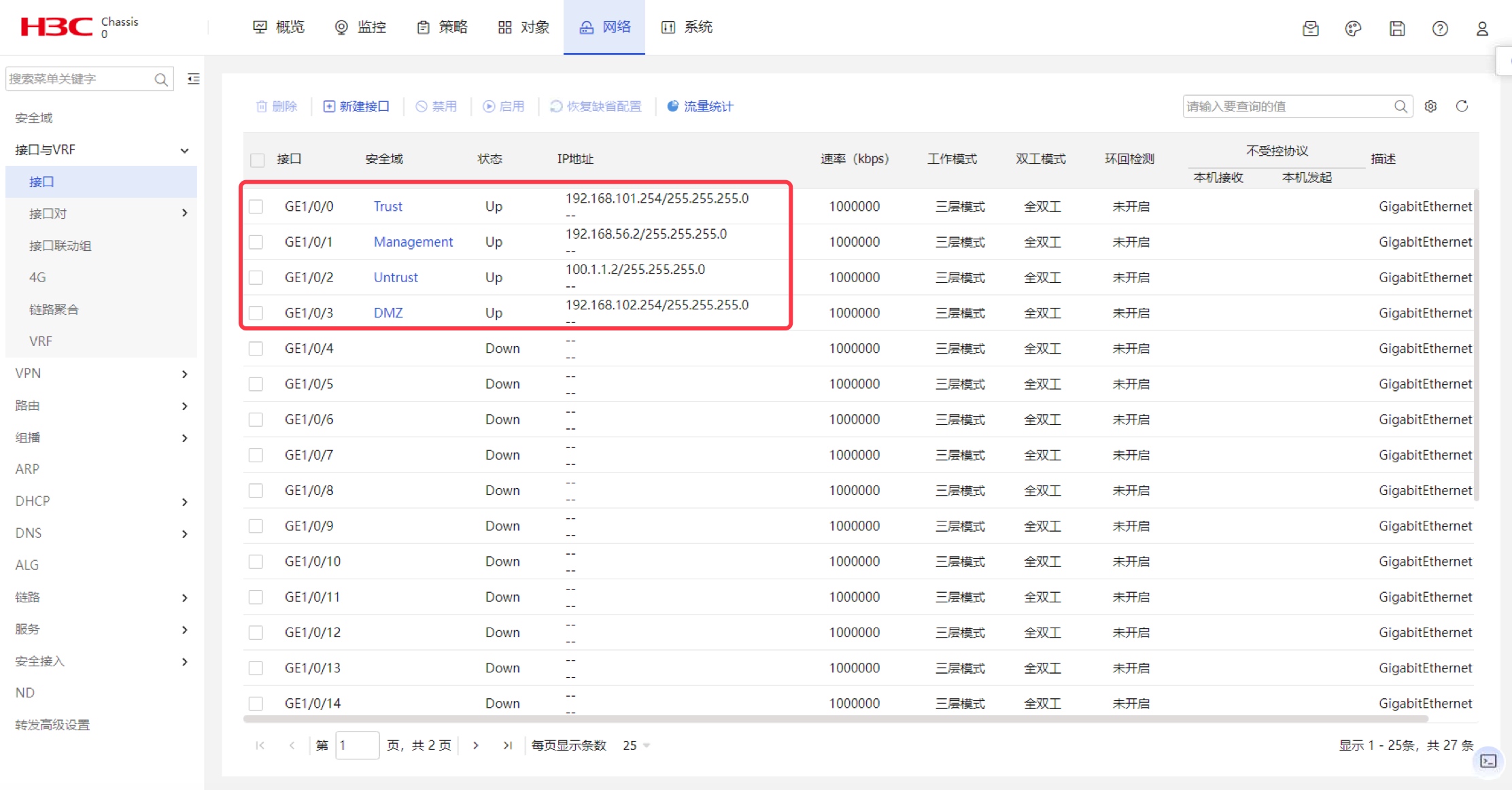

步骤 1:在 FW 上配置接口和区域,将连接 Win7-1 的接口加入 Trust 区域,连接 Win2008 的接口加入 DMZ 区域,连接 Internet 的接口加入 Untrust 接口。并配置好 IP 地址。

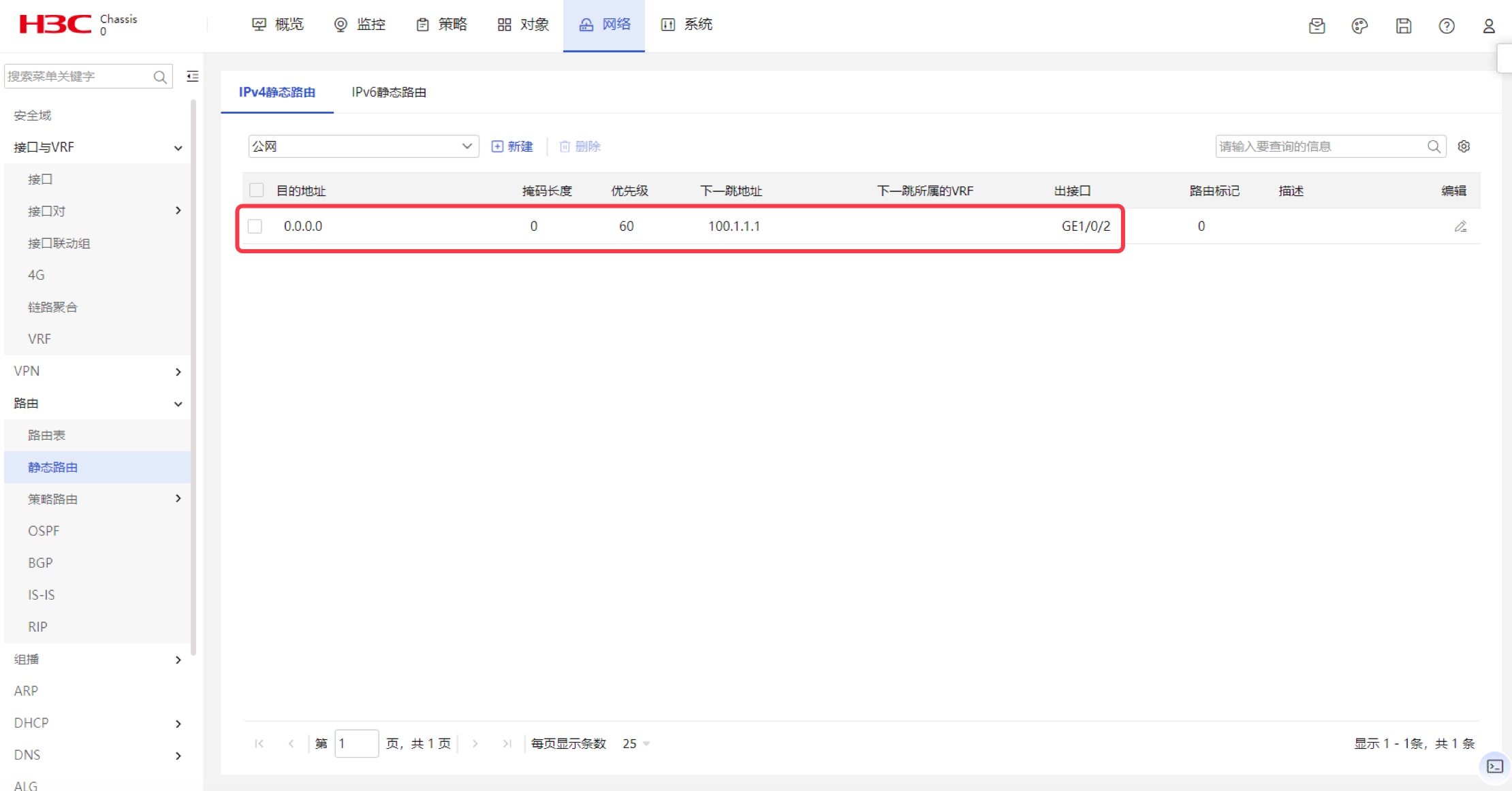

图 1-2 步骤 2:在 FW 上配置缺省路由。

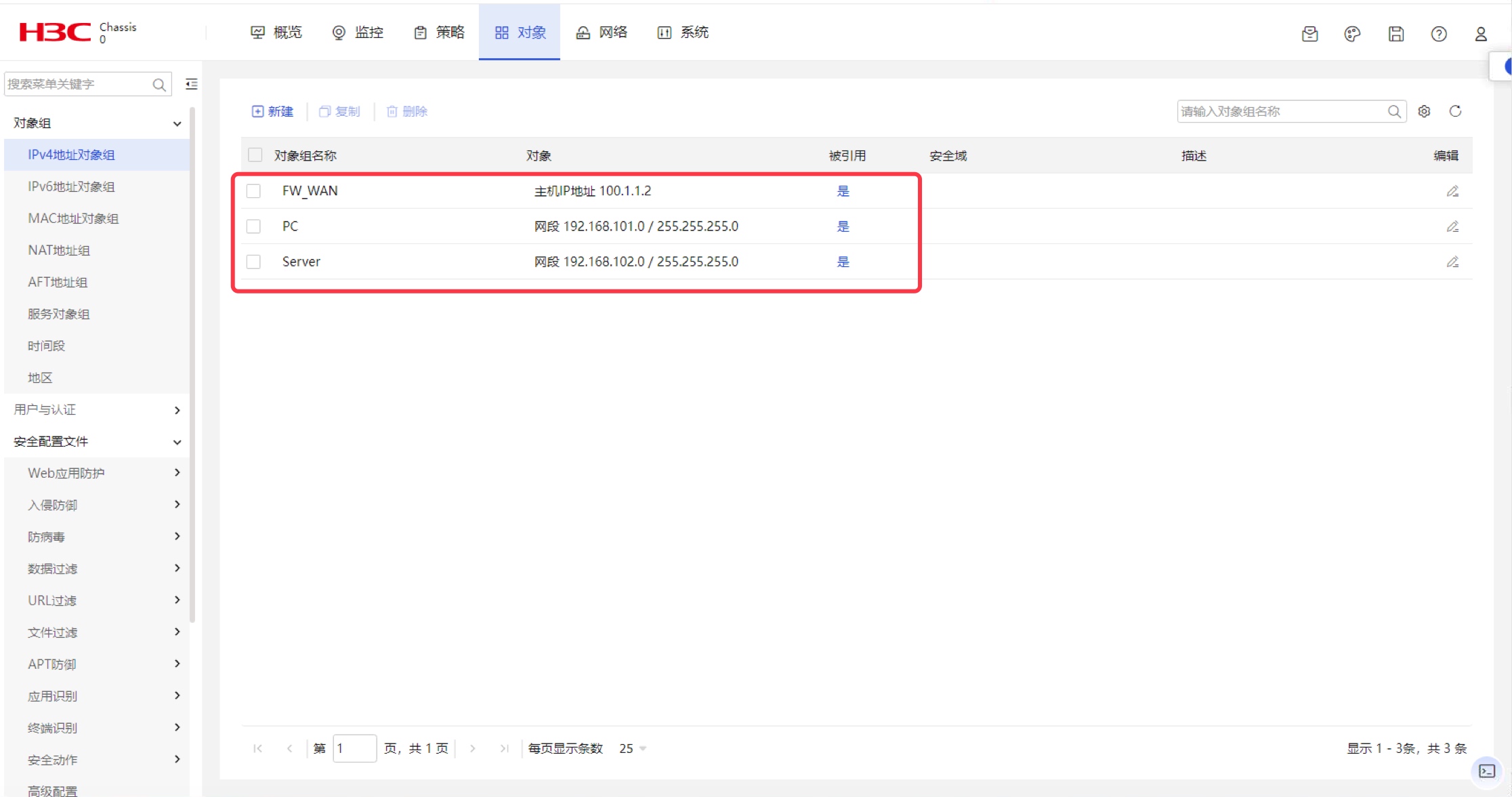

图 1-3 步骤 3:在 FW 上创建 Win7-1、Win2008 和防火墙公网口的 IP 地址对象组。

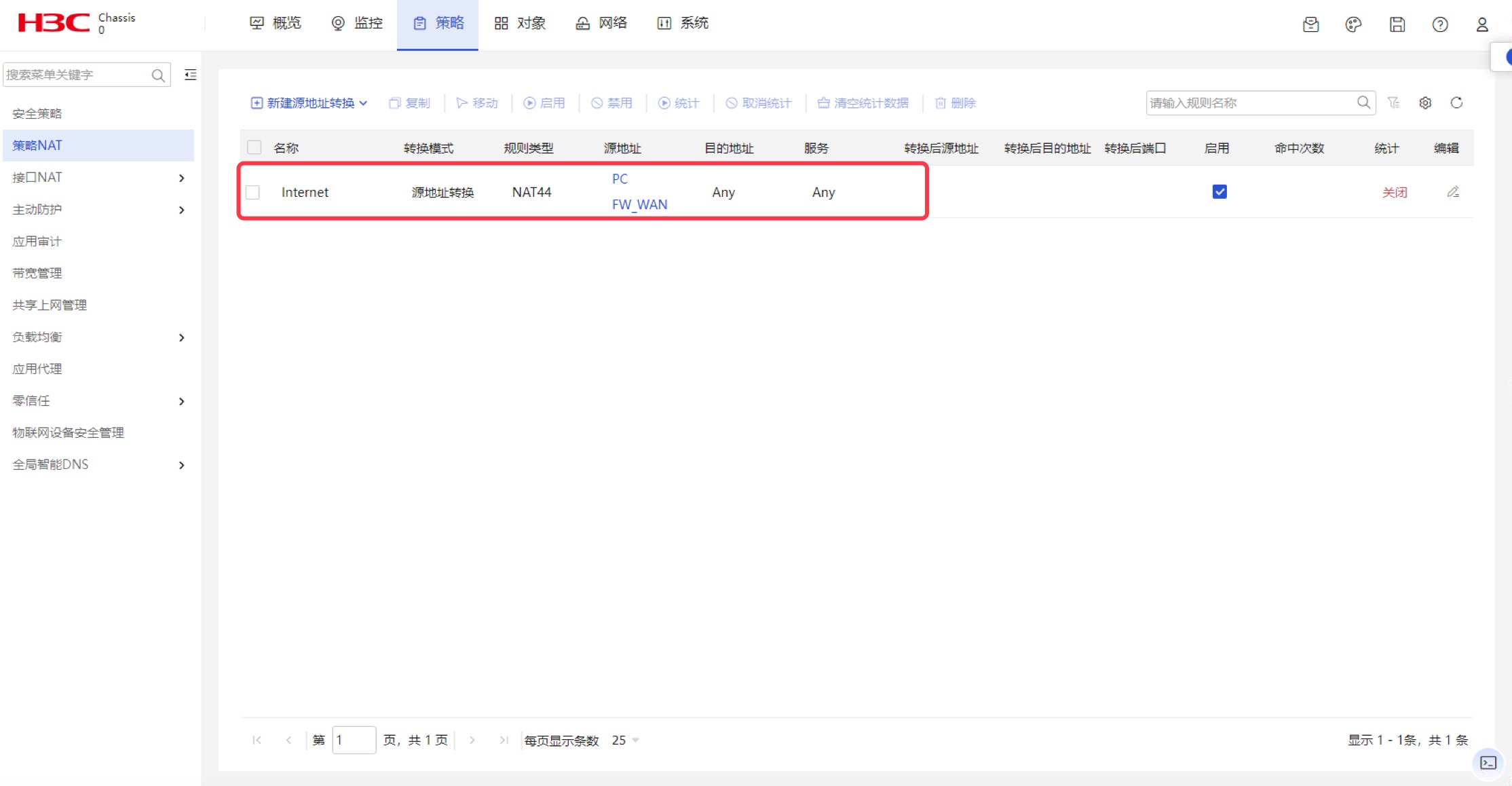

图 1-4 步骤 4:在 FW 上创建源地址转换 NAT 策略,使 Win7-1 和防火墙自身可以上网,并同步创建安全策略。

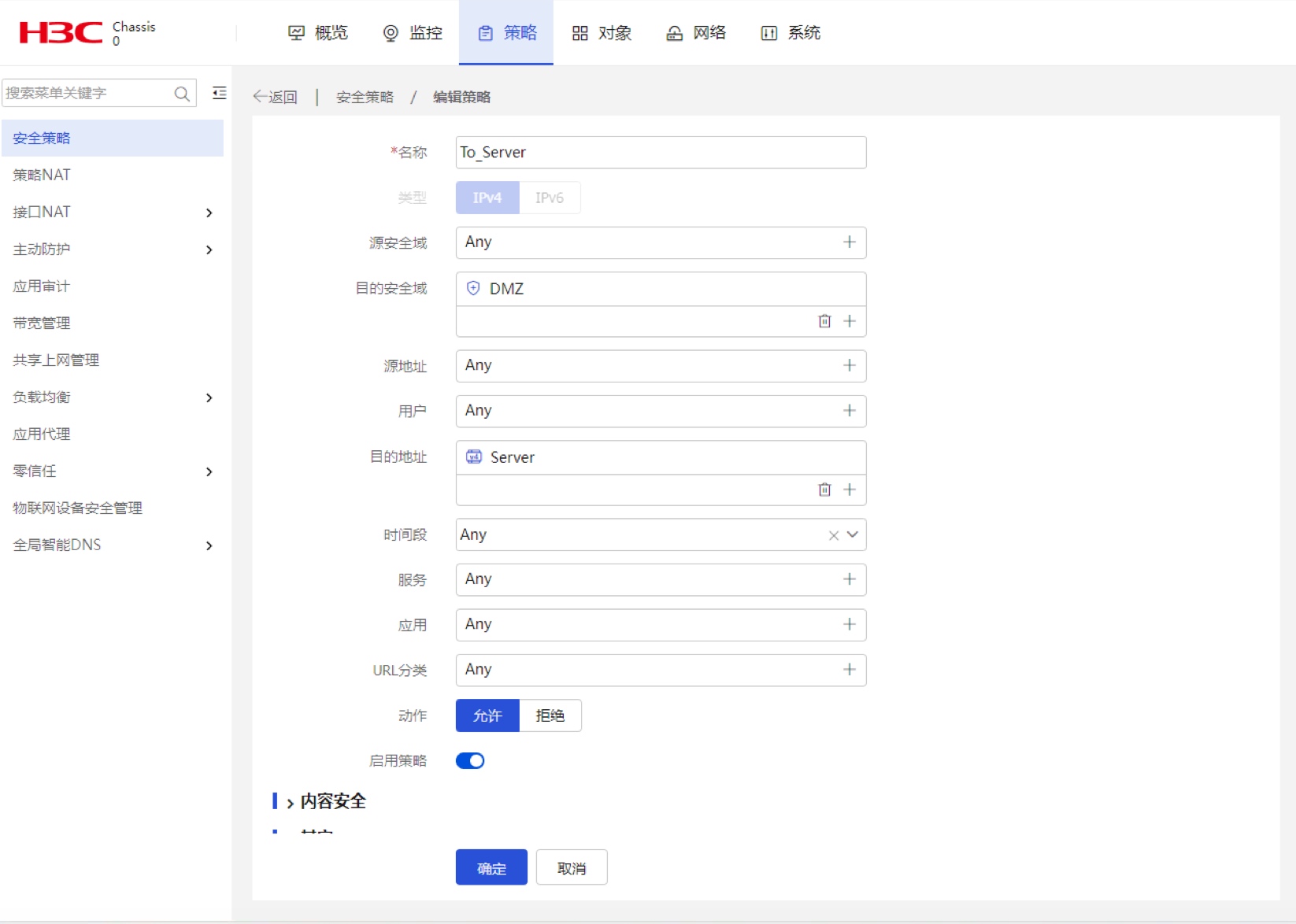

图 1-5 步骤 5:在 FW 上创建其它区域可以访问 Win2008 的安全策略。

图 1-6

内容安全配置(防火墙 Web 控制台配置方法)

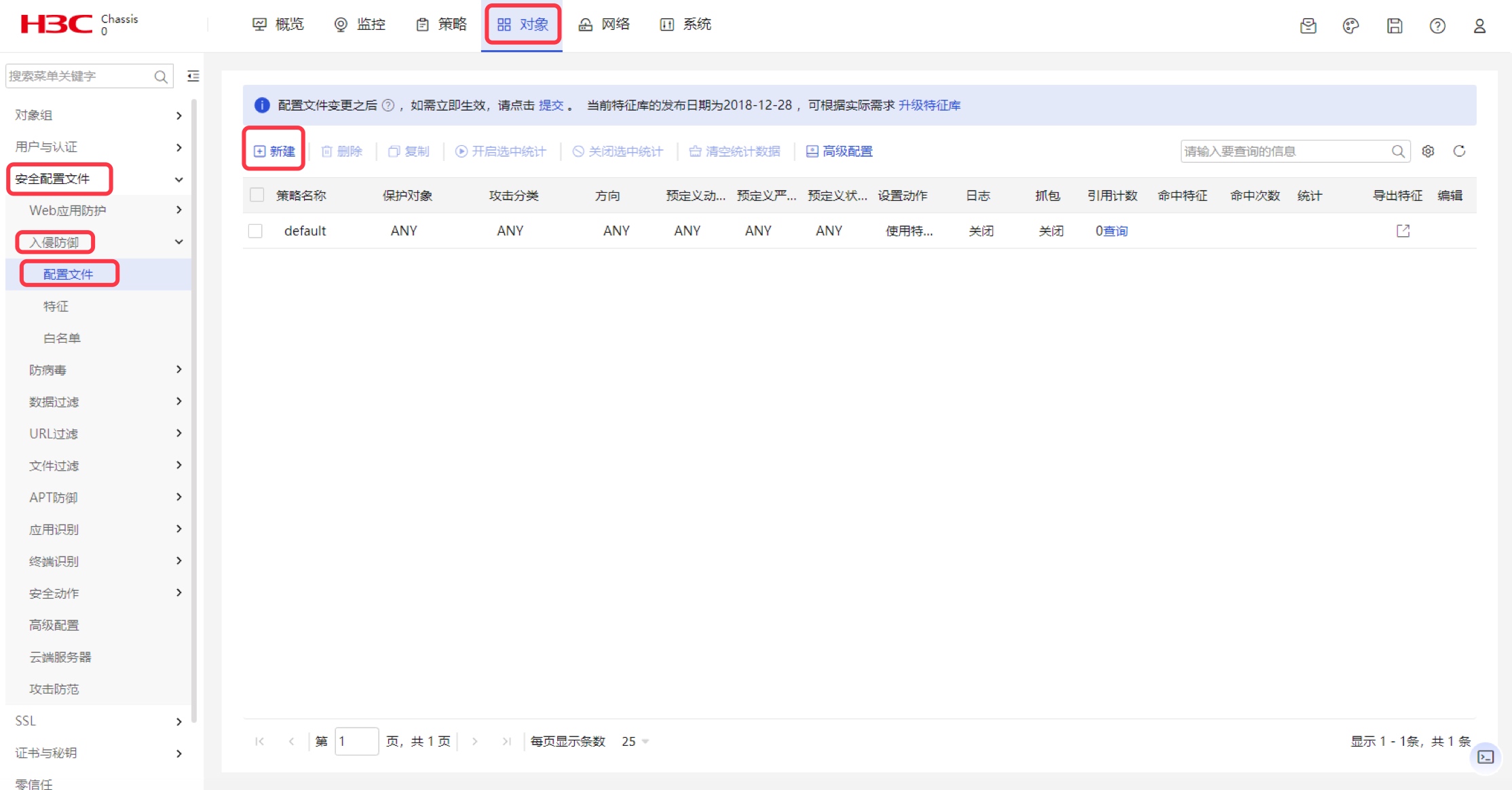

配置入侵防御配置文件。

步骤 1:在防火墙 Web 控制台中点击

对象-安全配置文件-入侵防御-配置文件,然后在页面中点击新建来创建新的配置文件(也可以使用默认的配置文件)。

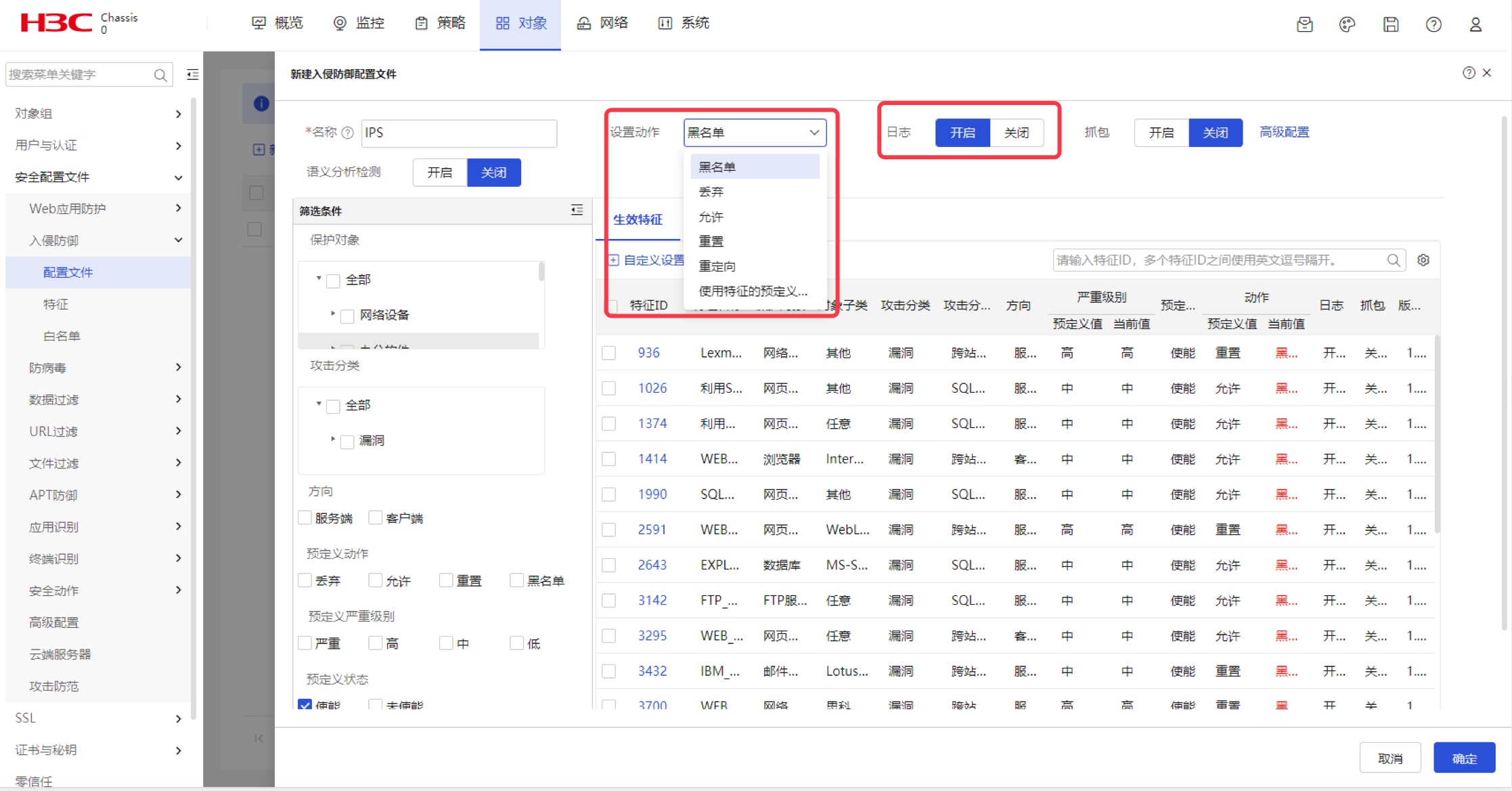

图 1-7 步骤 2:在新建入侵防御配置文件页面中只需要设置动作即可。可根据具体需求设置动作,这里设置为黑名单,即检测到入侵行为后,阻断流量并将入侵源 IP 地址加入到黑名单,拒绝该 IP 地址对本网络的所有访问。同时还需要开启日志记录功能。如果有流量分析的需求,还可以开启抓包功能。完成后点击

确定完成配置。

图 1-8 配置 WAF 配置文件。

步骤 1:在防火墙 Web 控制台中点击

对象-安全配置文件-Web 应用防护-配置文件,然后在页面中点击新建来创建新的配置文件(也可以使用默认的配置文件)。

图 1-9 步骤 2:在新建 Web 应用防护配置文件页面中设置动作。这里同样设置为黑名单。并开启日志记录。建议开启语义分析检测功能使其可以检测出更隐蔽的攻击行为。然后将 FTP 和 HTTP 的相关敏感信息进行隐藏。完成后点击

确定完成配置。

图 1-10 配置防病毒配置文件。

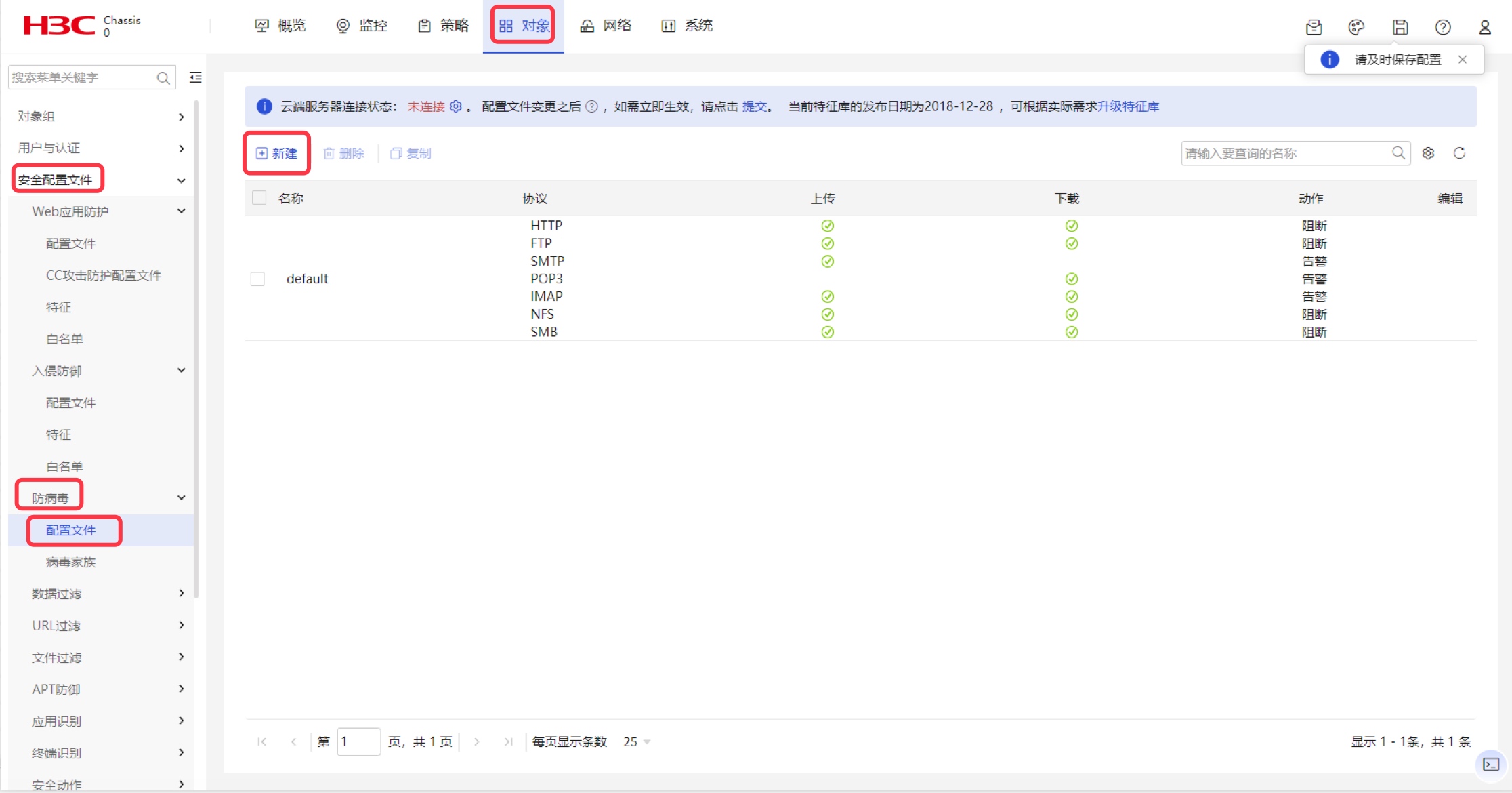

步骤 1:在防火墙 Web 控制台中点击

对象-安全配置文件-防病毒-配置文件,然后在页面中点击新建来创建新的配置文件(也可以使用默认的配置文件)。

图 1-11 步骤 2:防病毒的配置文件其实基本没有需要手动配置的地方。默认会检测所有能传输文件的协议,检测到病毒后动作默认为阻断。邮件协议的流量默认动作为告警不阻断,主要是为了防止误杀导致的重要文件丢失。同时如果有条件建议开启云端查询功能,使病毒检测更准确。完成后点击

确定完成配置。

图 1-12 配置 URL 过滤配置文件。

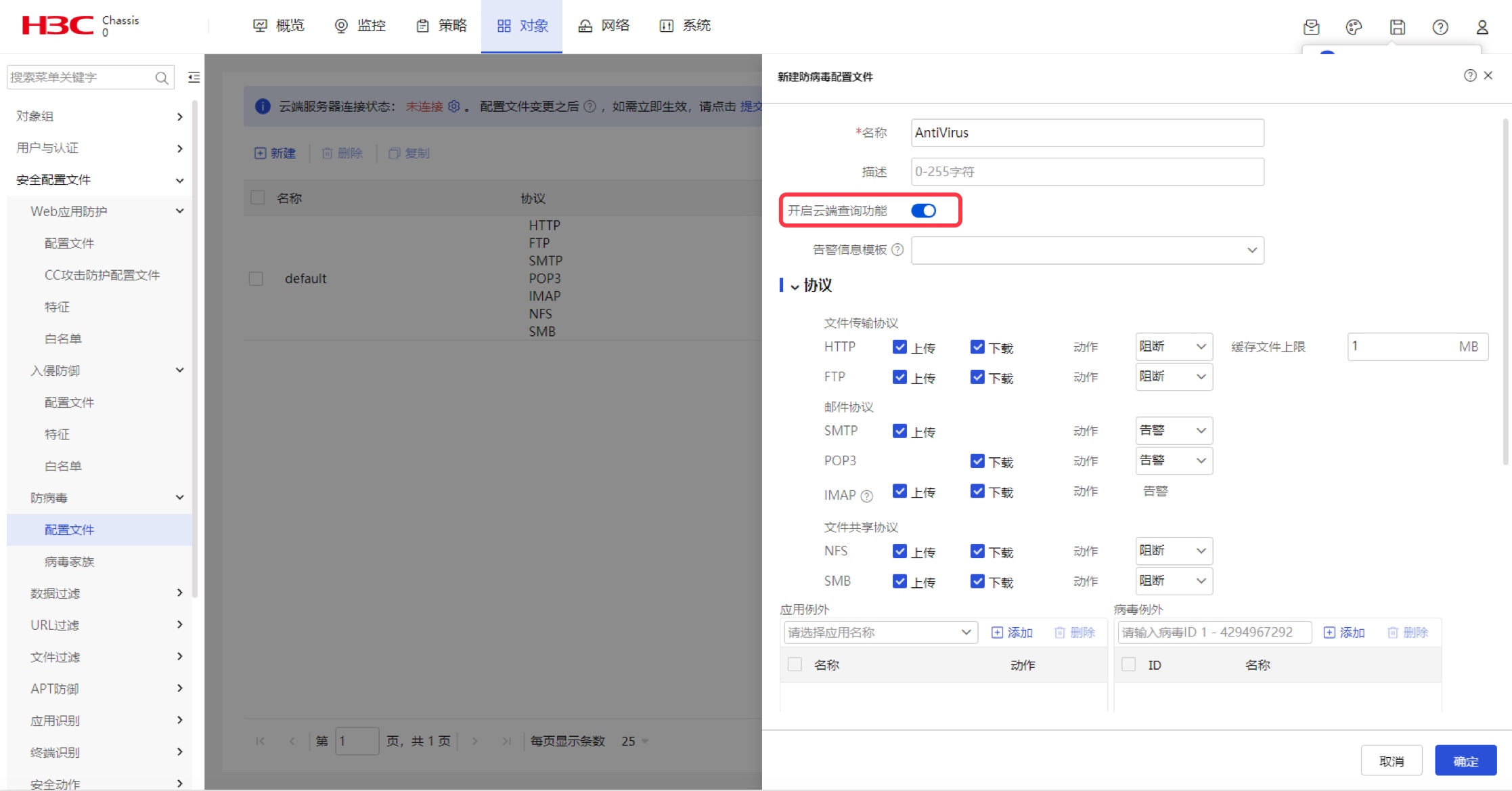

步骤 1:在防火墙 Web 控制台中点击

对象-安全配置文件-URL 过滤-配置文件,然后在页面中点击新建来创建新的配置文件。

图 1-13 步骤 2:在新建页面中将缺省动作设置为 ”丢弃“,并钩选 ”开启 HTTPS 流量过滤功能“ 和 ”记录日志“。

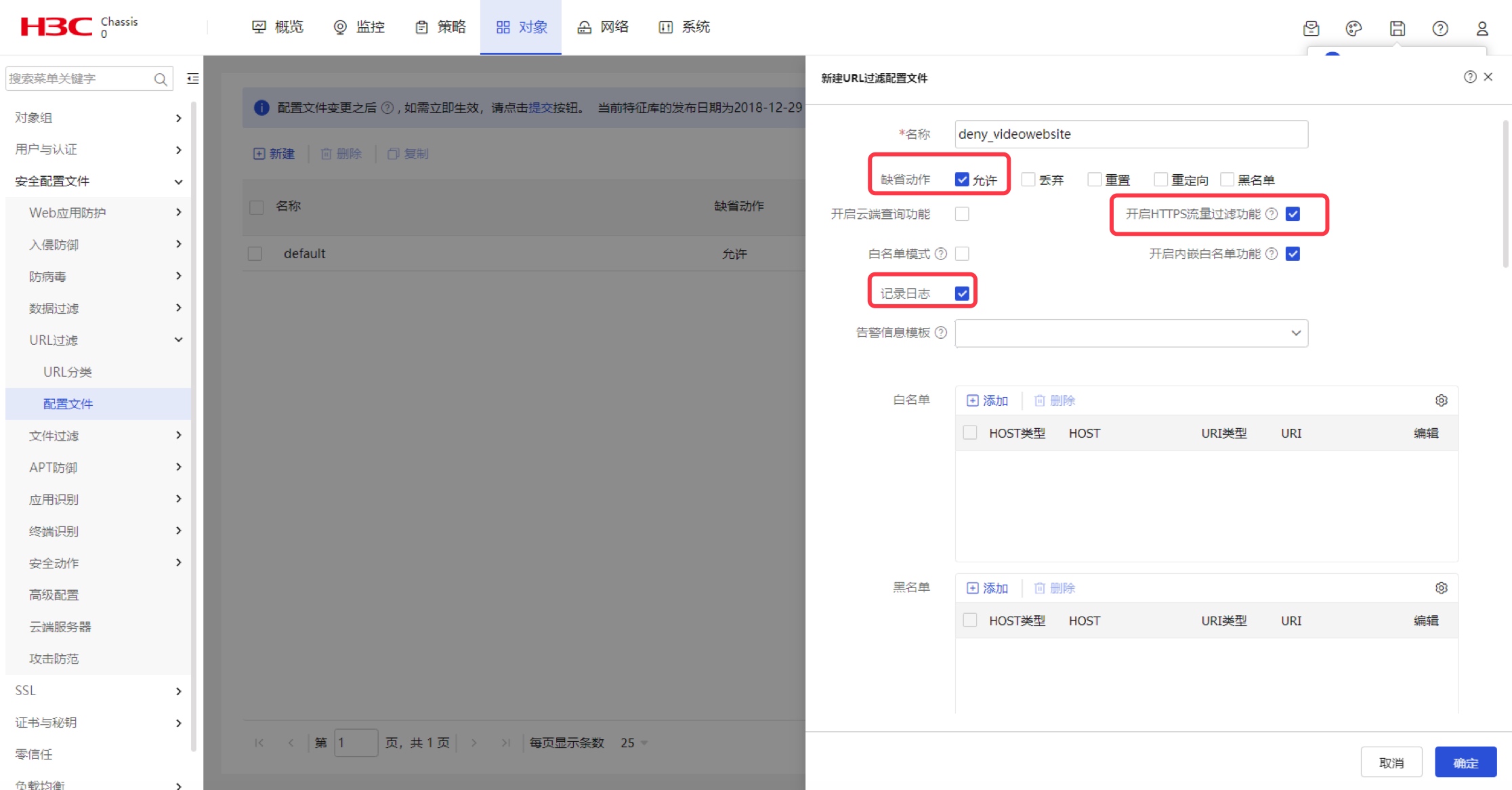

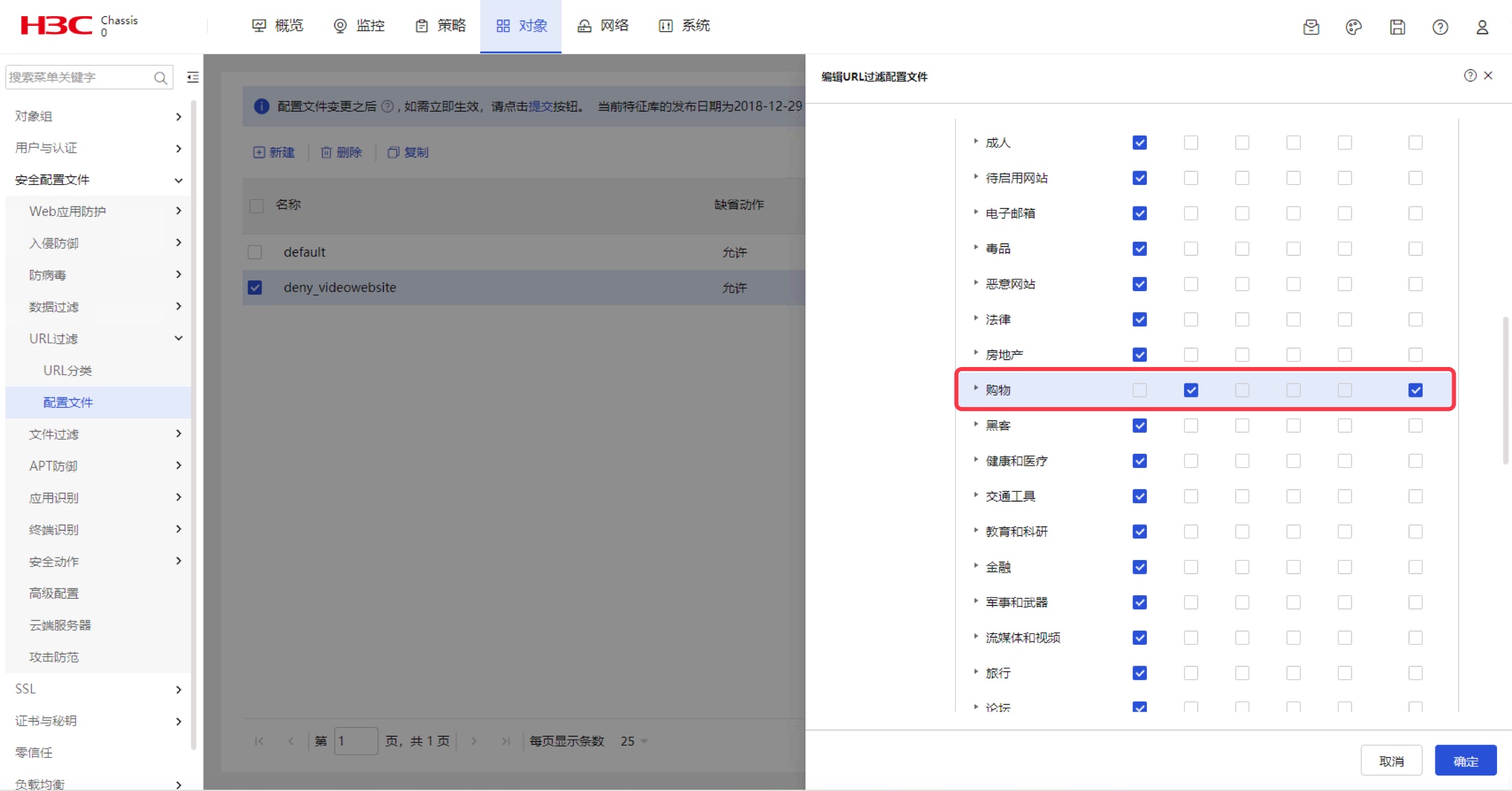

图 1-14 步骤 3:往下滚动新建页面,在 URL 过滤分类处将 ”购物“ 类型选择 ”丢弃“ 和 ”记录日志“。完成后点击

确定完成配置。

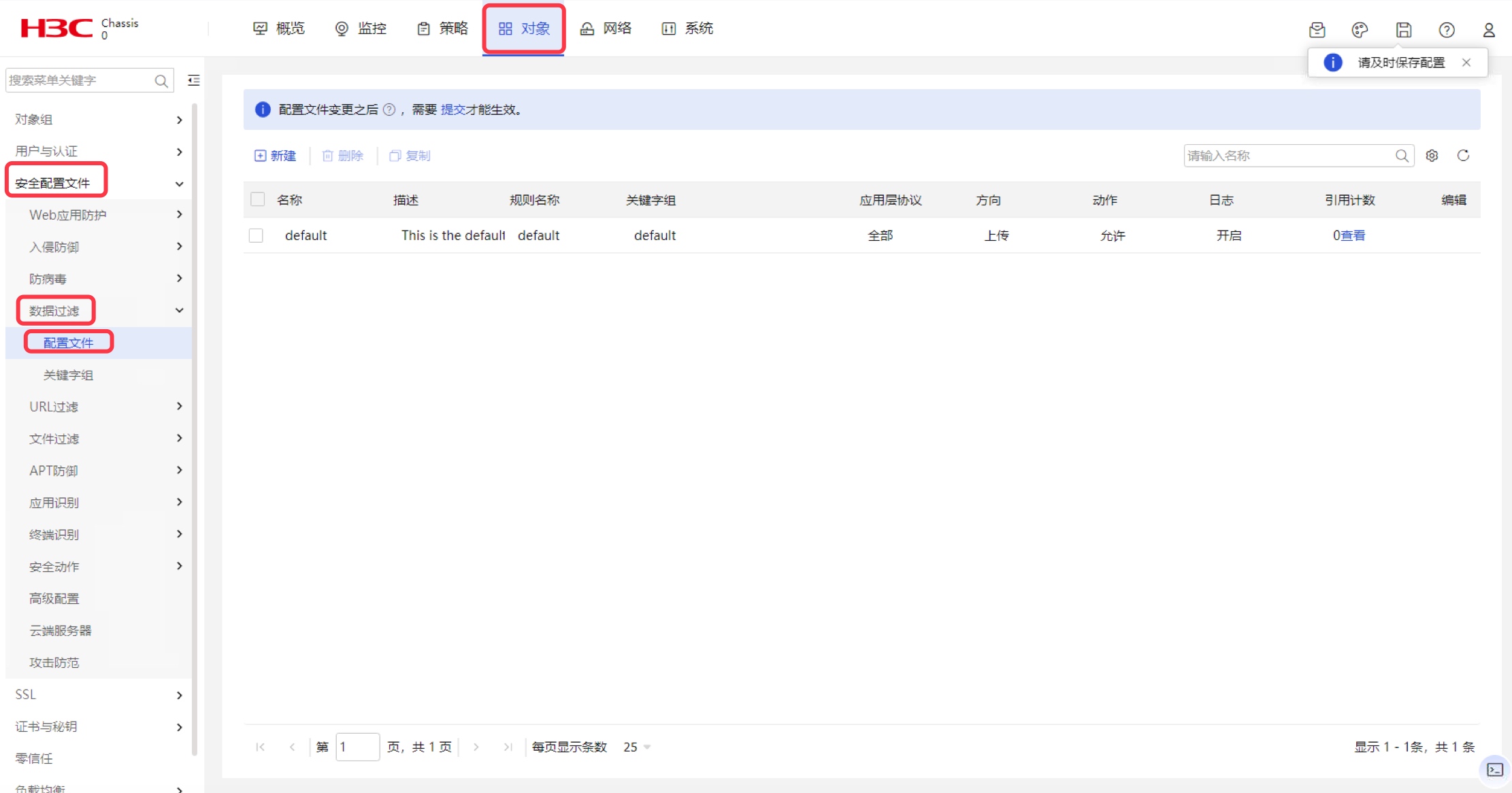

图 1-15 配置数据过滤配置文件。

步骤 1:在防火墙 Web 控制台中点击

对象-安全配置文件-数据过滤-配置文件,然后在页面中点击新建来创建新的配置文件。

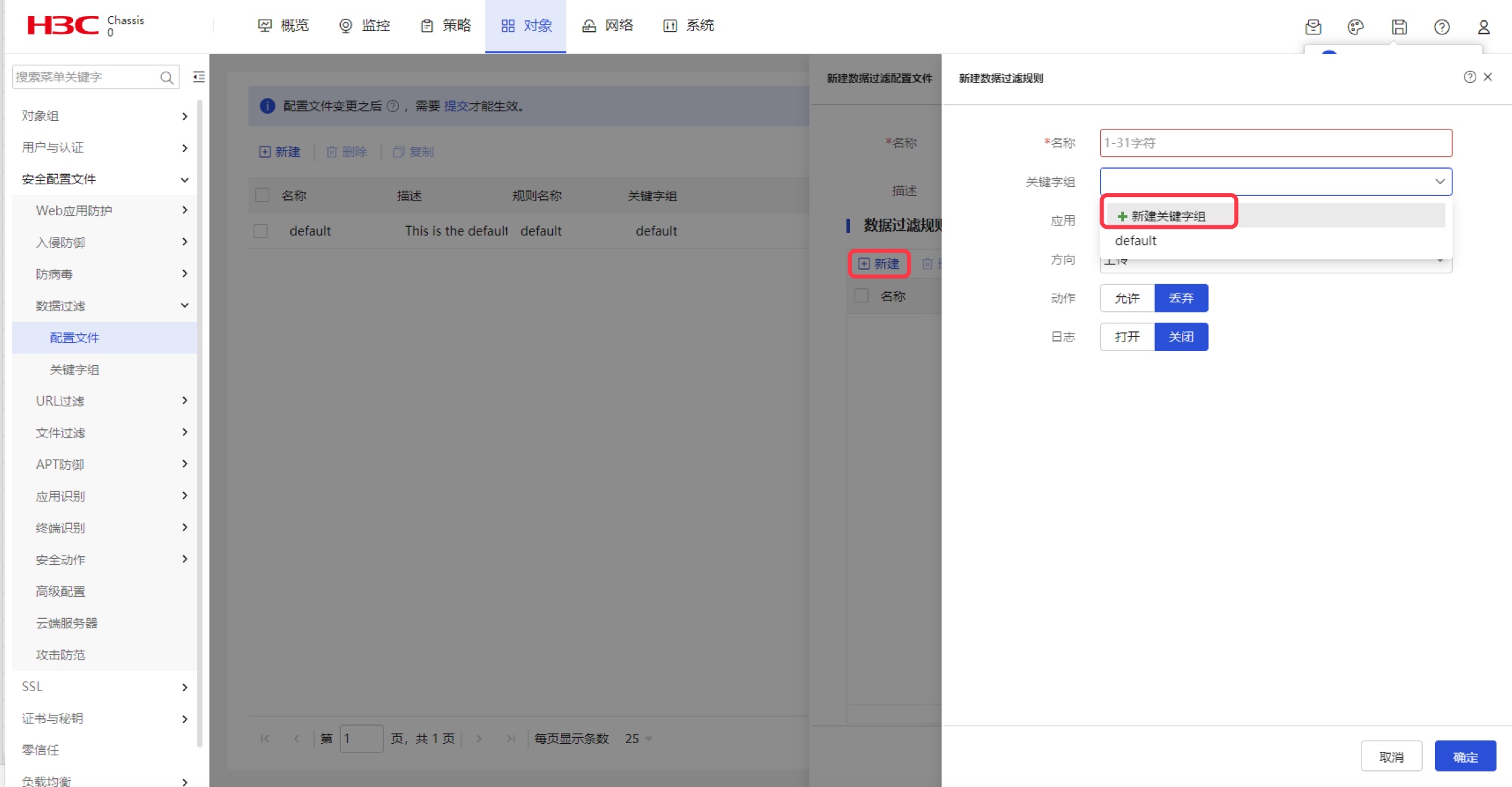

图 1-16 步骤 2:在新建页面中的数据过滤规则处再次点击

新建,然后再点击新建关键字组。

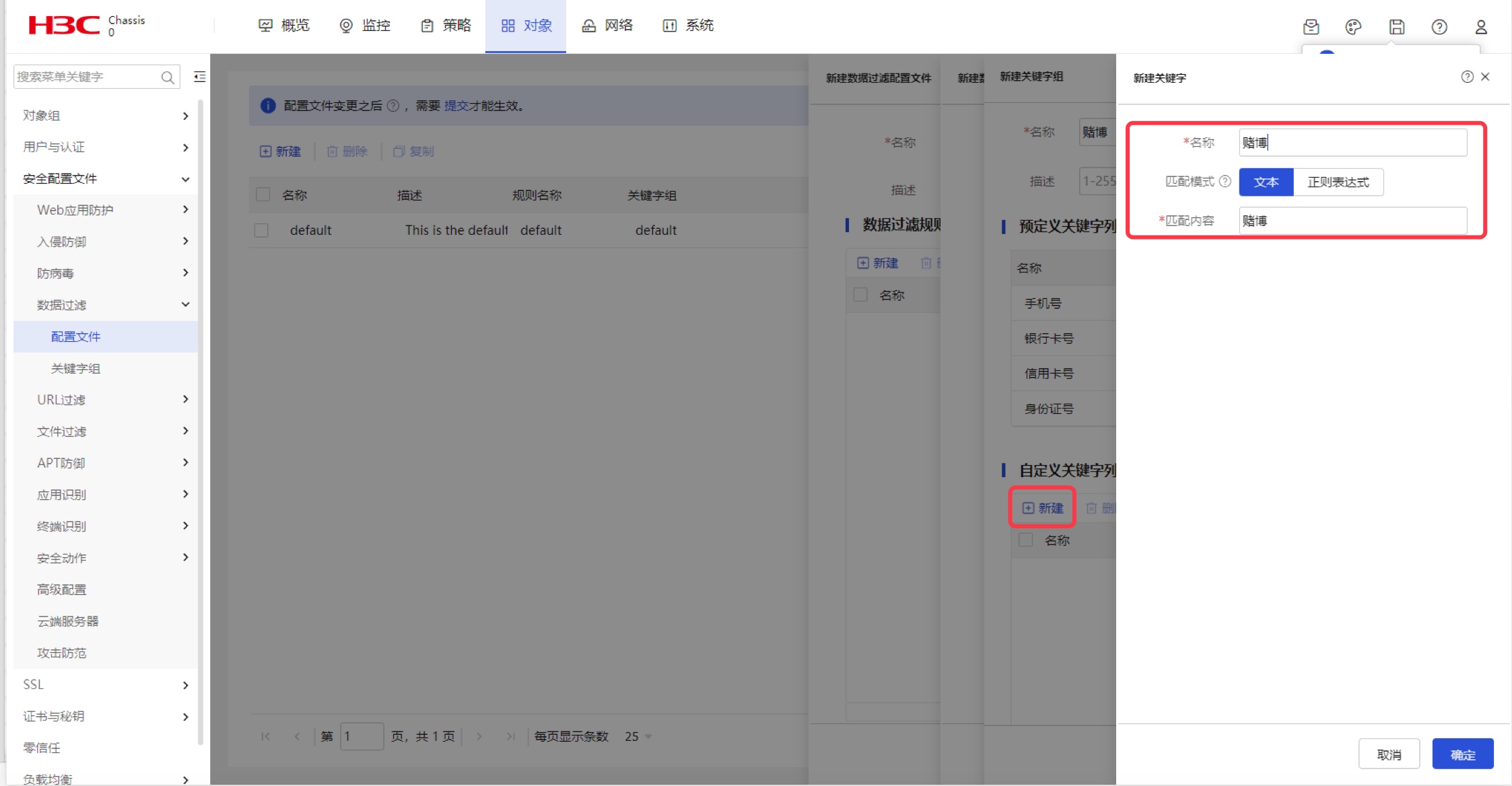

图 1-17 步骤 3:在自定义关键字列表处再次点击

新建,新建关键字赌博,匹配内容为 ”赌博“。

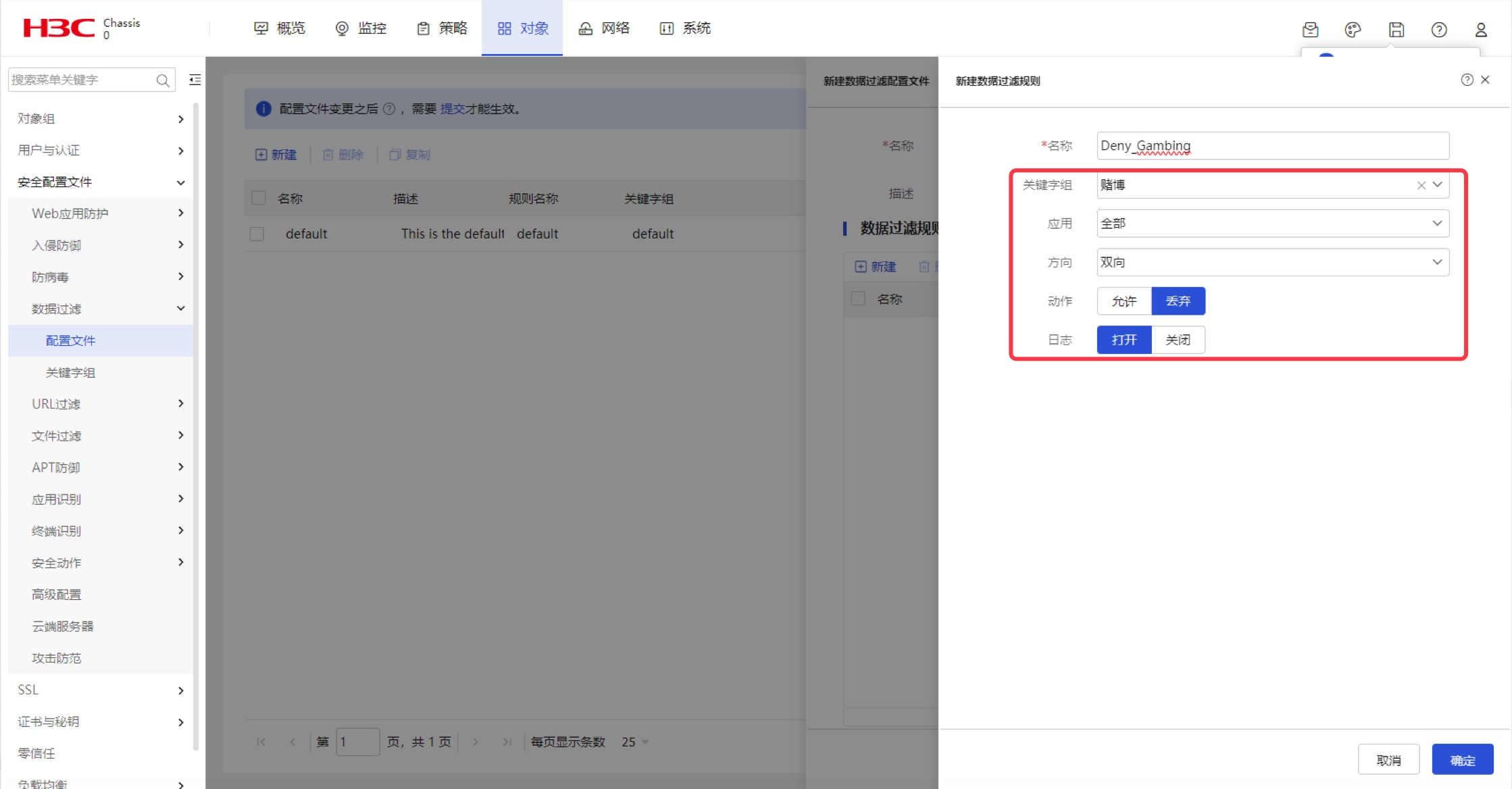

图 1-18 步骤 4:创建好关键字组后,将数据过滤规则应用到全部协议,方向选择 ”双向“,动作设置为 ”丢弃“,打开日志记录。完成后点击

确定完成配置。

图 1-19 配置文件过滤配置文件。

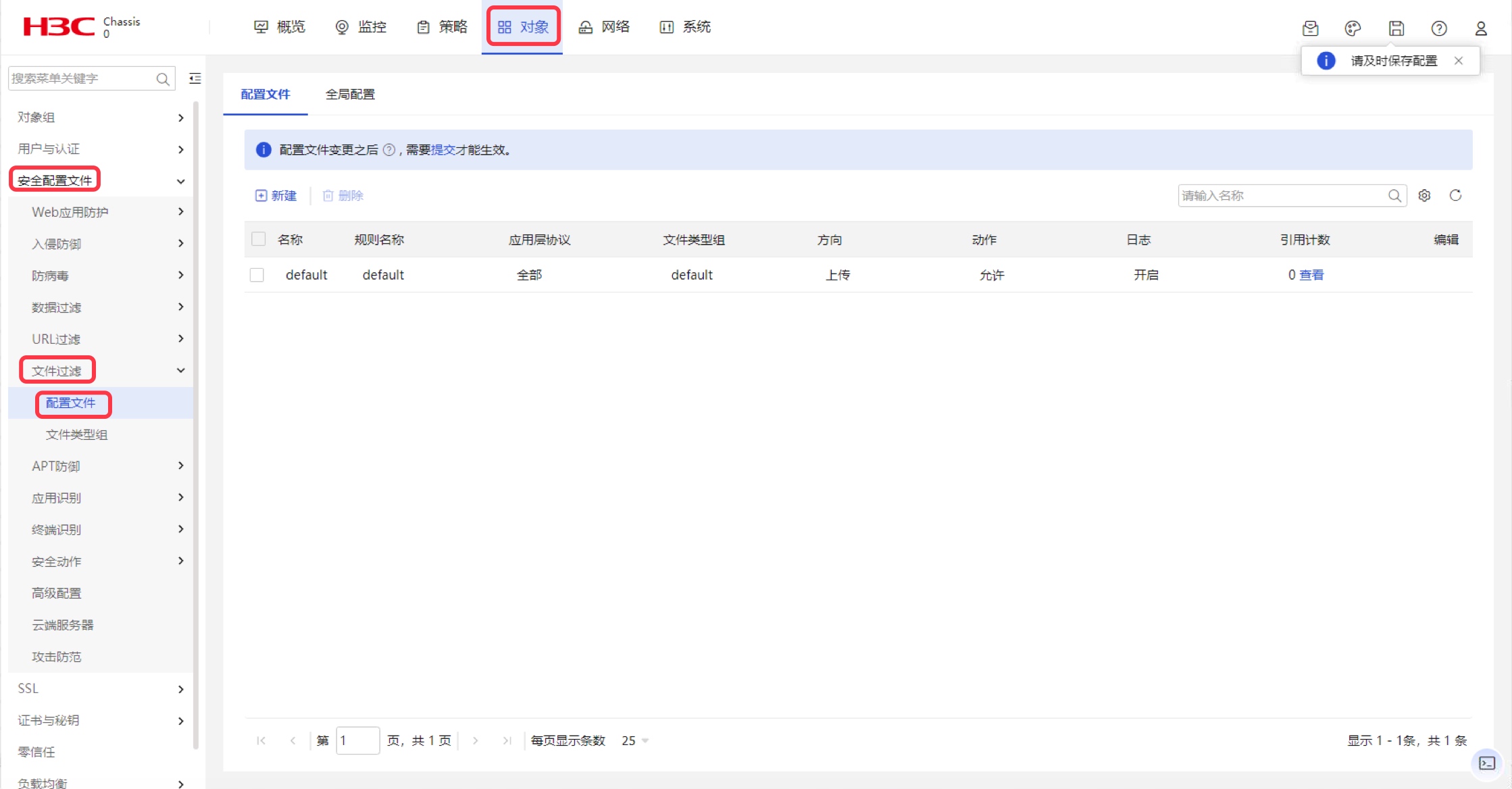

步骤 1:在防火墙 Web 控制台中点击

对象-安全配置文件-文件过滤-配置文件,然后在页面中点击新建来创建新的配置文件。

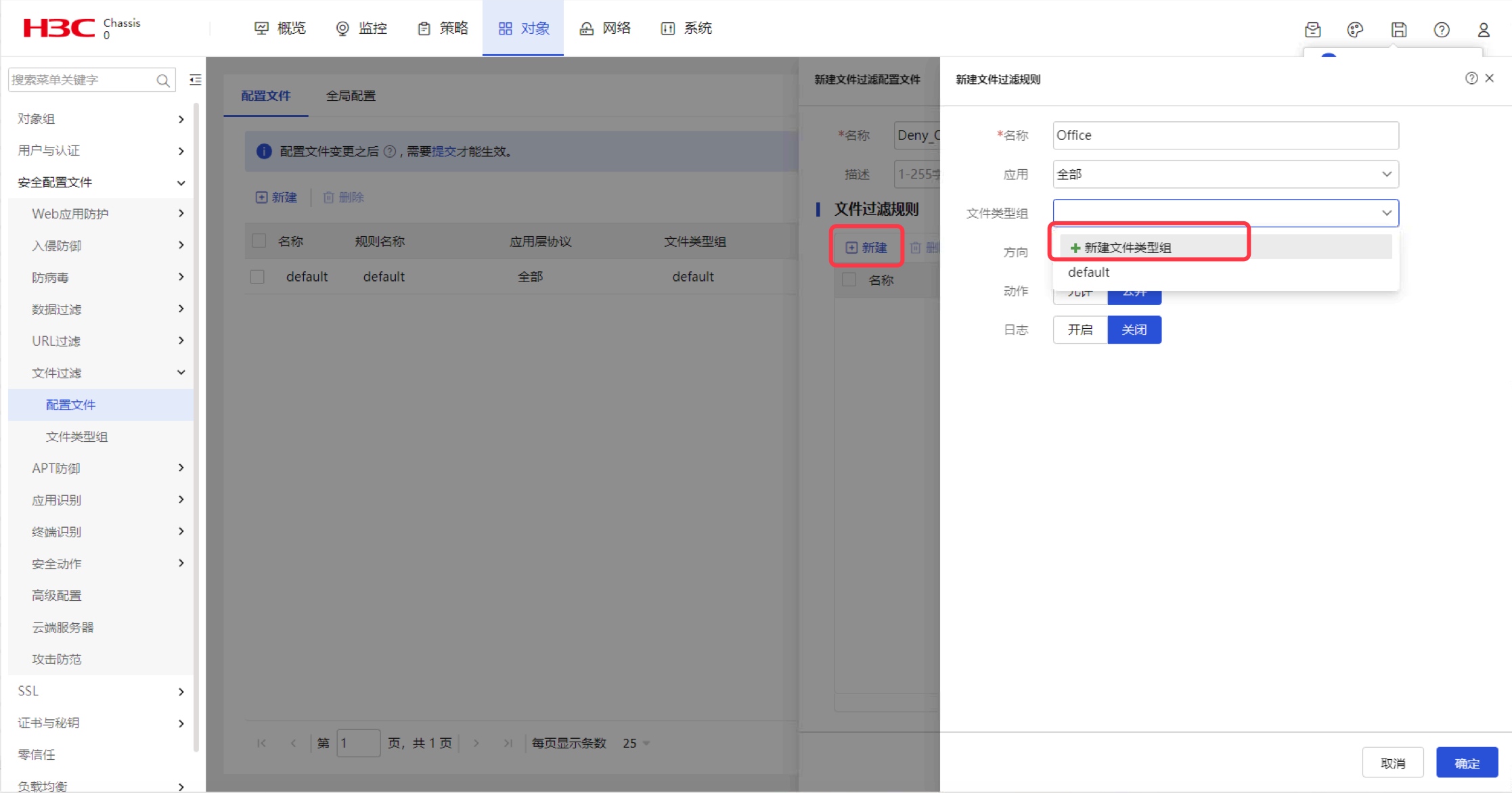

图 1-20 步骤 2:在新建页面中的文件过滤规则处再次点击

新建,然后再点击新建文件类型组。

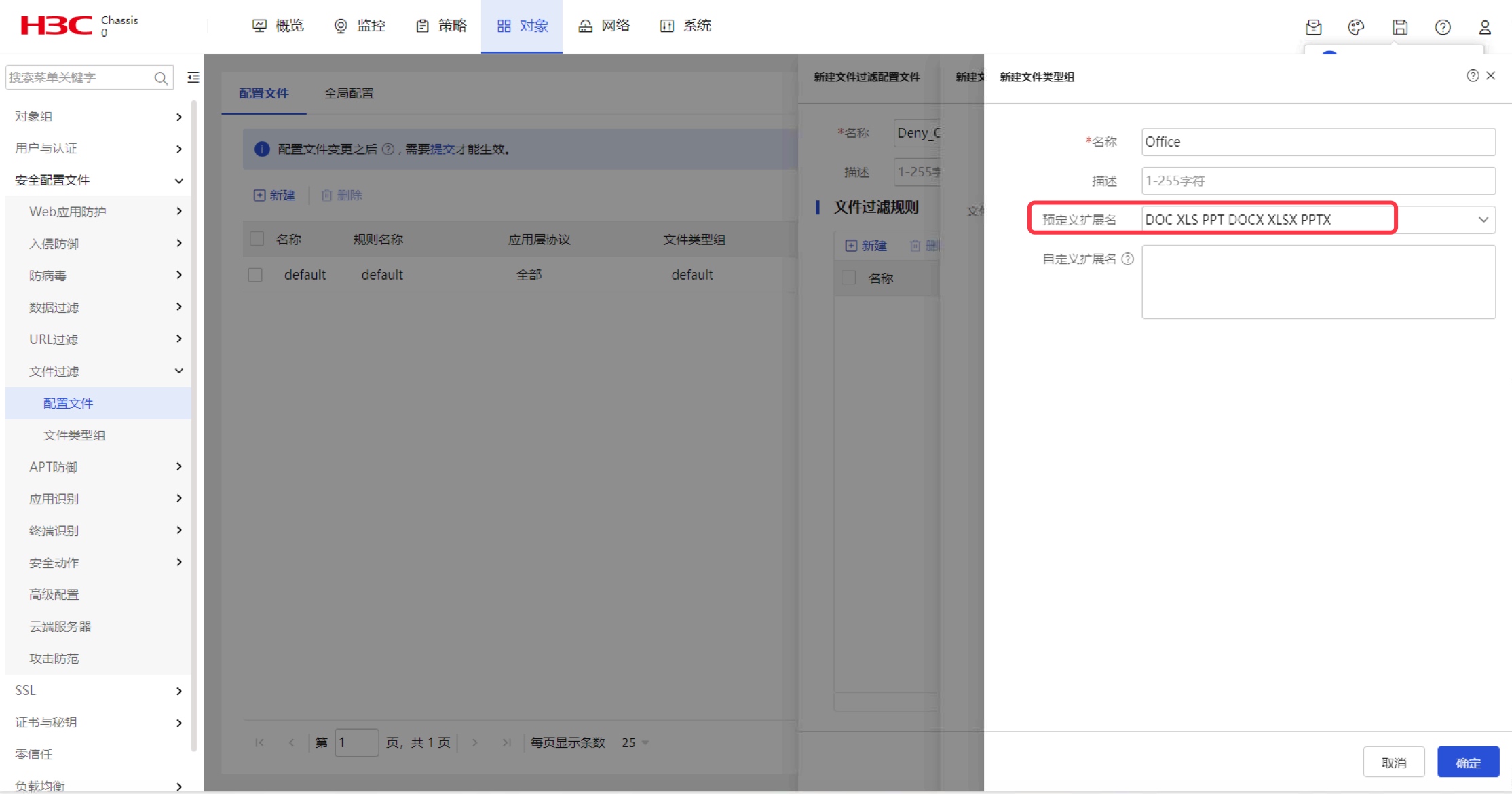

图 1-21 步骤 3:将新建文件类型组的预定义扩展名中选中所有 Office 文档的扩展名。

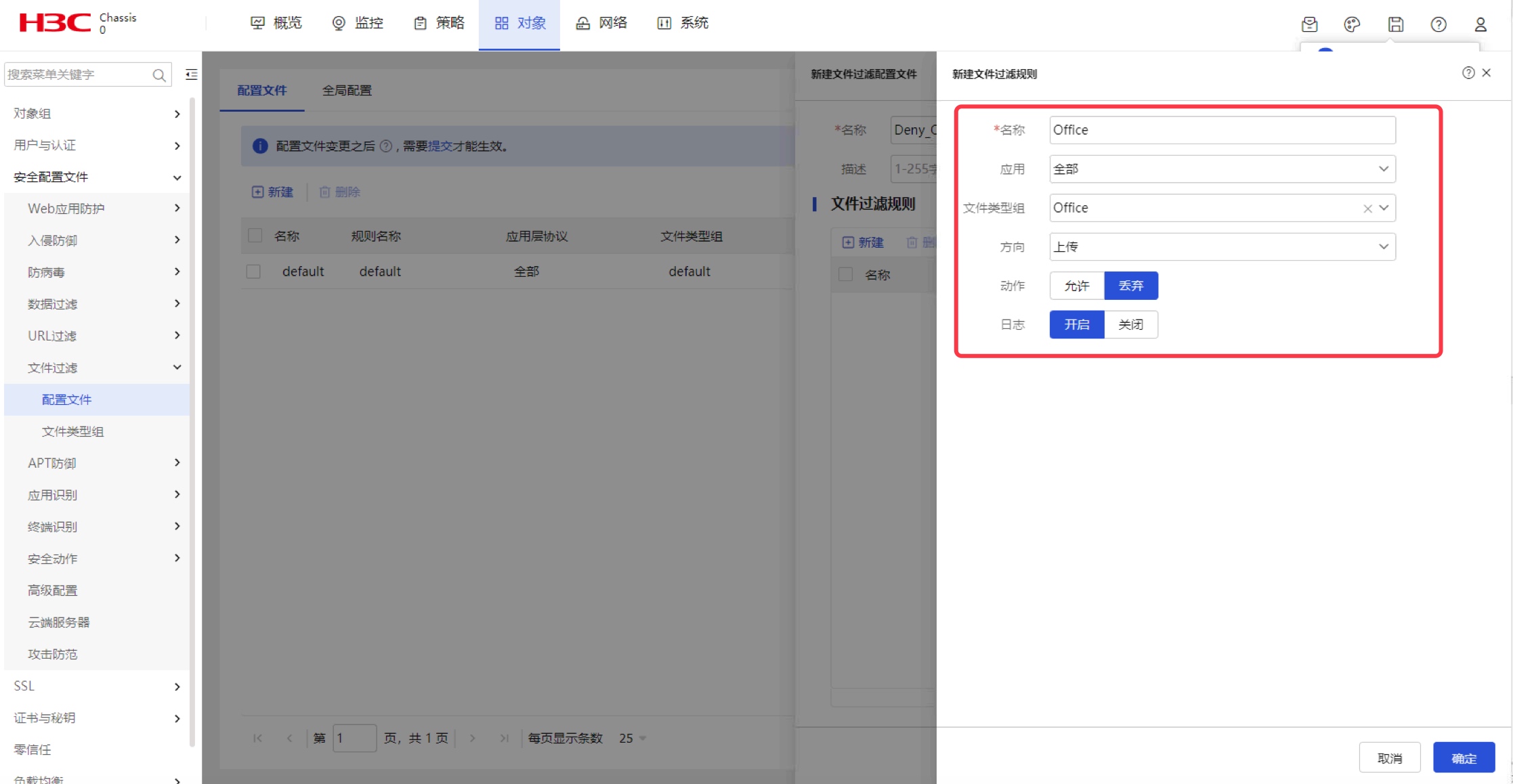

图 1-22 步骤 4:创建好文件类型组后,将文件过滤规则应用到全部协议,向选择 ”上传“,动作设置为 ”丢弃“,打开日志记录。完成后点击

确定完成配置。

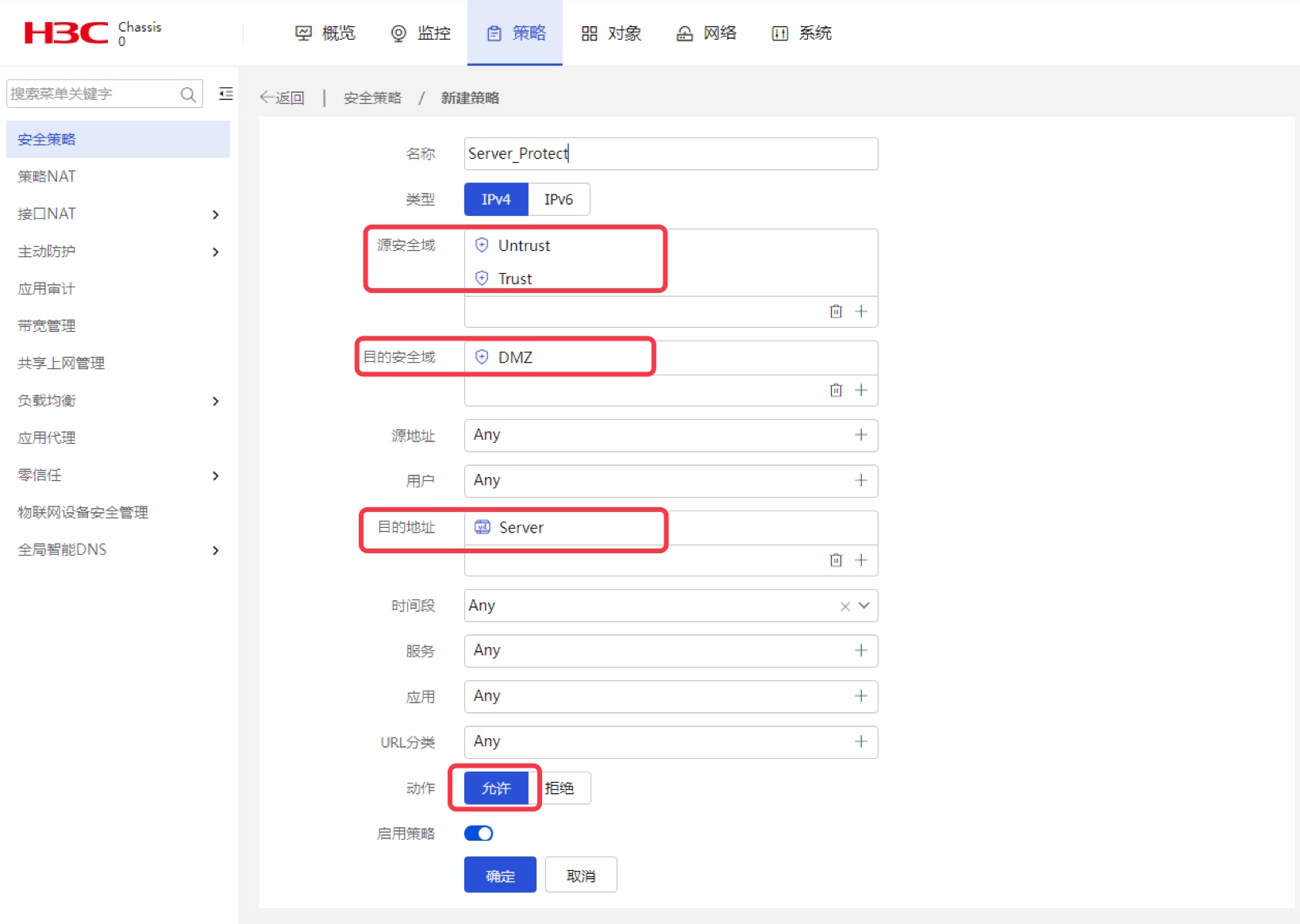

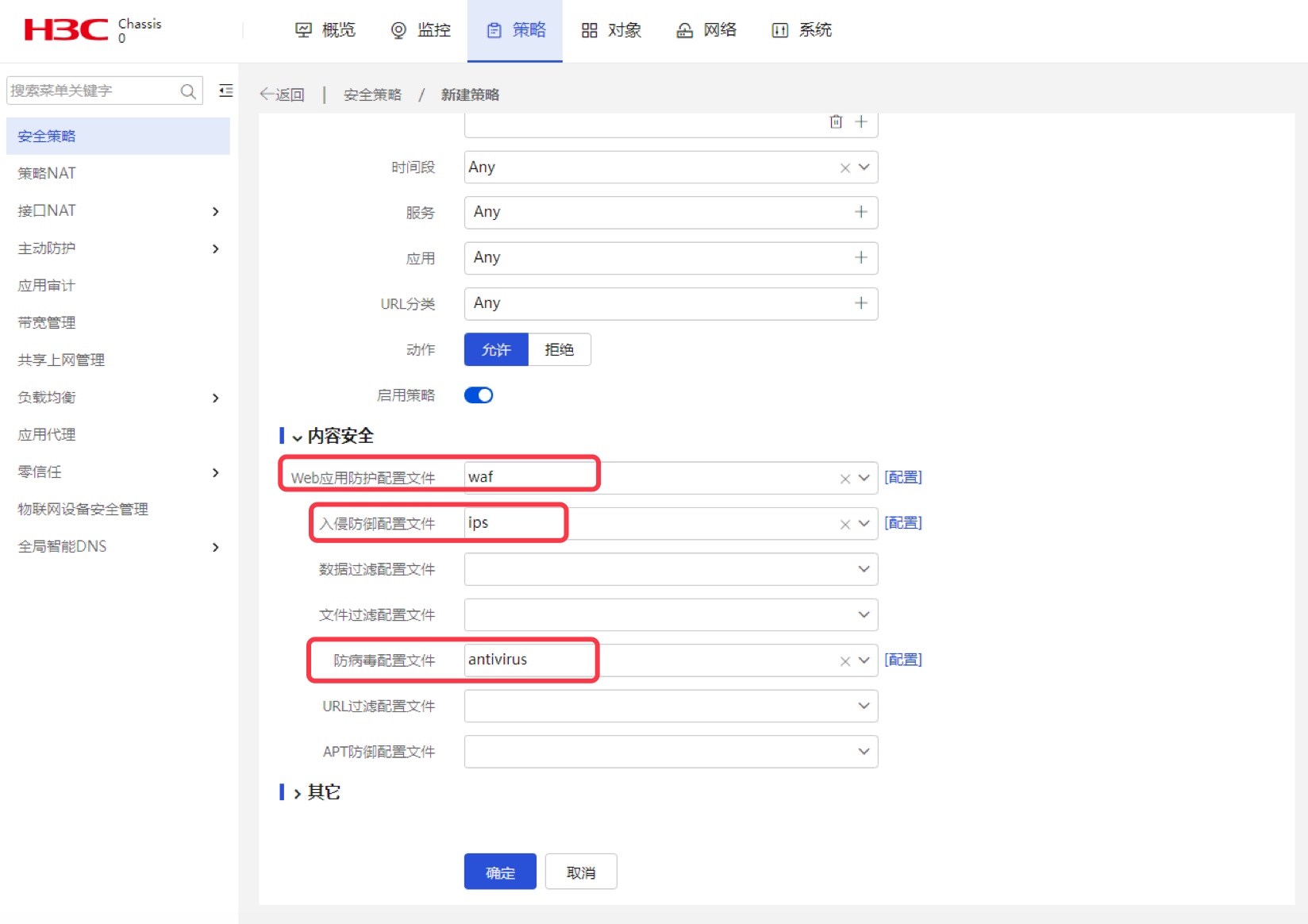

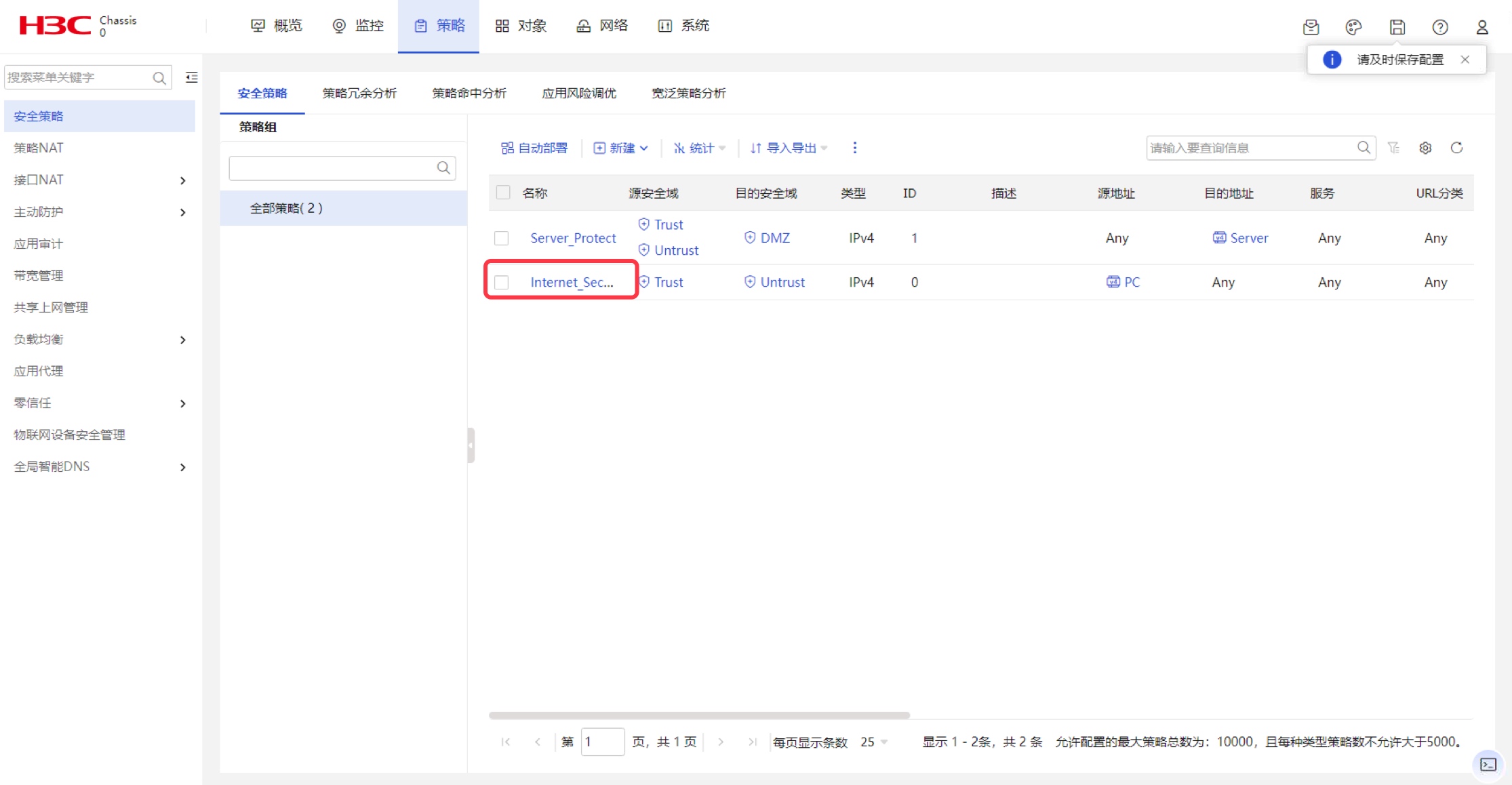

图 1-23 在安全策略中调用前面创建的配置文件。

步骤 1:创建用于保护 Server 的安全策略,源安全域为 Trust 和 Untrust,目的安全域为 DMZ。目的地址为 Server 网段,动作设置为允许。展开内容安全选项,在 Web 应用防护配置文件、入侵防御配置文件、防病毒配置文件处选择前面创建的相关配置文件。完成后点击

确定完成配置。

图 1-24

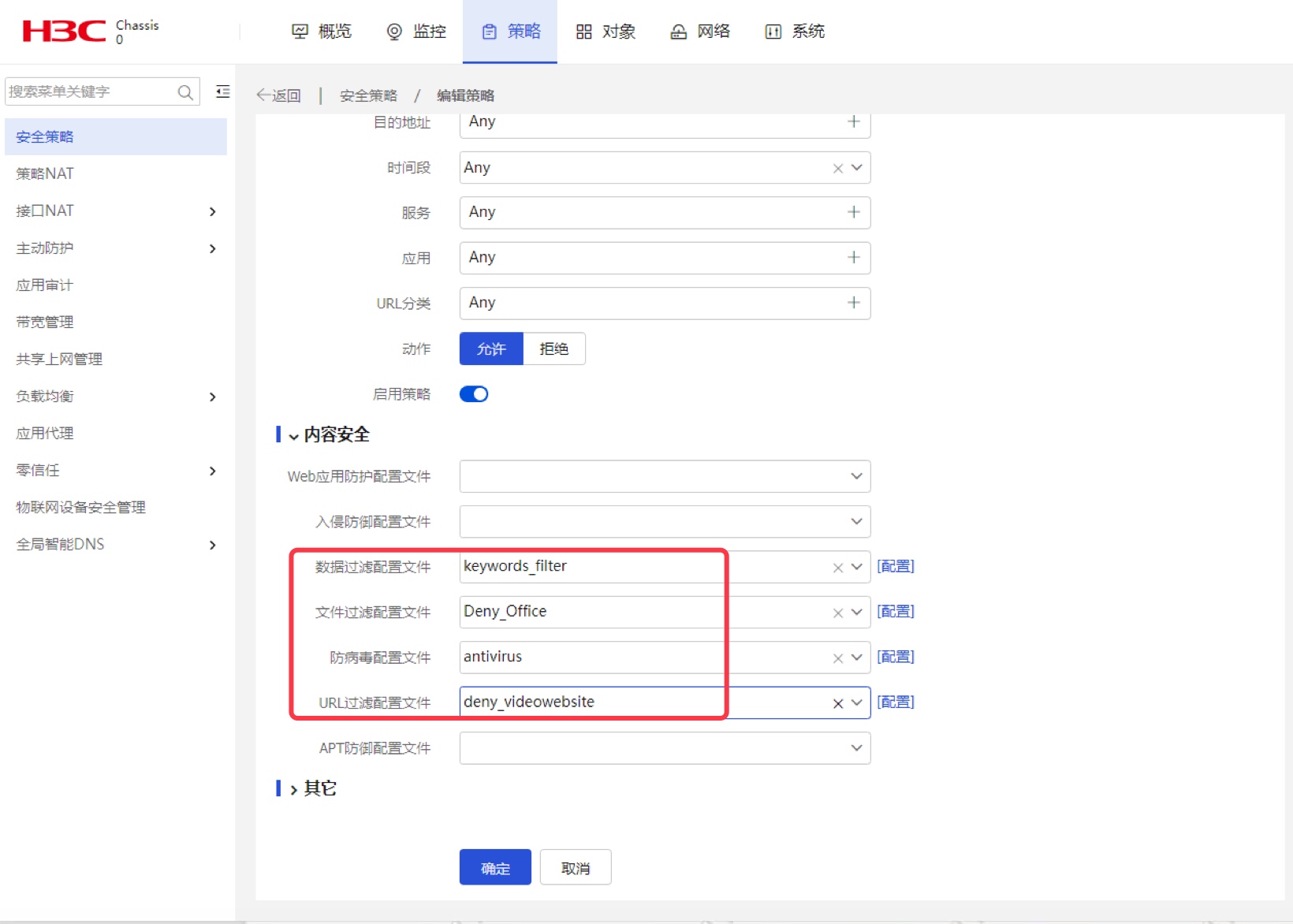

图 1-25 步骤 2:由于之前在基础环境配置中已经配置了用于放通 PC 上网的安全策略,所以针对 PC 保护的上网行为控制的安全策略可以直接在该策略上进行配置。点击进入用于放通 PC 上网的安全策略,展开内容安全选项,在数据过滤配置文件、文件过滤配置文件、防病毒配置文件、URL 过滤配置文件处选择前面创建的相关配置文件。完成后点击

确定完成配置。

图 1-26

图 1-27

内容安全配置(防火墙命令行配置方法)

配置入侵防御配置文件。开启所有入侵行为的防护,并将动作设置为加入黑名单并记录日志。

[FW]ips policy IPS_Server [FW-ips-policy-ips_server]signature override all block-source logging [FW-ips-policy-ips_server]status enabled配置 WAF 配置文件。开启所有 Web 攻击行为的防护,将动作设置为加入黑名单并记录日志。同时开启语义分析检测,将 FTP 和 HTTP 相关敏感信息进行隐藏。

[FW]waf policy WAF_Server [FW-waf-policy-waf_server]signature override all block-source logging [FW-waf-policy-waf_server]semantic-analysis enable [FW-waf-policy-waf_server]hide-server-info ftp [FW-waf-policy-waf_server]hide-server-info http error-code client-error server-error [FW-waf-policy-waf_server]hide-server-info http header server via x-powered-by x-via配置防病毒配置文件。配置文件使用默认配置即可,可根据实际需求来开启云端检测功能。

[FW]anti-virus policy antivirus [FW-anti-virus-policy-antivirus]cloud-query enable配置禁止访问视频网站的 URL 过滤配置文件。将购物相关的 URL 类型动作设置为丢弃并记录日志。开启 HTTPS 网站检测,将默认动作设置为允许。

[FW]url-filter policy deny_videowebsite [FW-url-filter-policy-deny_videowebsite]category Pre-OnlineShopping action drop logging [FW-url-filter-policy-deny_videowebsite]category Pre-ShoppingGuide action drop logging [FW-url-filter-policy-deny_videowebsite]https-filter enable [FW-url-filter-policy-deny_videowebsite]default-action permit配置禁止访问和外发有关 ”赌博“ 内容的数据过滤配置文件。

步骤 1:创建关于 ”赌博“ 的关键字组。由于命令行工具一般对中文输入支持不太好,此功能更建议使用 Web 控制台方式配置。如果可以正确输入并识别中文,或关键字是非中文也可以使用命令行配置。这里只展示命令,并不能保证中文识别正确。

[FW]data-filter keyword-group 赌博 [FW-data-filter-kgroup-赌博]pattern gambling text 赌博步骤 2:创建数据过滤配置文件,并创建规则。调用上一步创建的关键字组。规则应用于所有协议的双向通信,动作为丢弃并记录日志。

[FW]data-filter policy keywords_filter [FW-data-filter-policy-keywords_filter]rule Deny_Gambling [FW-data-filter-policy-keywords_filter-rule-Deny_Gambling]keyword-group 赌博 [FW-data-filter-policy-keywords_filter-rule-Deny_Gambling]application all [FW-data-filter-policy-keywords_filter-rule-Deny_Gambling]direction both [FW-data-filter-policy-keywords_filter-rule-Deny_Gambling]action drop logging配置禁止外发 Office 文档的文件过滤配置文件。

步骤 1:创建文件类型组。将所有 Offce 文档的扩展名配置进来。

[FW] file-filter filetype-group office [FW-file-filter-fgroup-office]pattern 0 text doc [FW-file-filter-fgroup-office]pattern 1 text xls [FW-file-filter-fgroup-office]pattern 2 text ppt [FW-file-filter-fgroup-office]pattern 3 text docx [FW-file-filter-fgroup-office]pattern 4 text xlsx [FW-file-filter-fgroup-office]pattern 5 text pptx步骤 2:创建文件过滤配置文件。创建规则,调用上一步创建的文件类型组,应用到所有协议的上传方向。动作为丢弃并记录日志。

[FW]file-filter policy deny_office [FW-file-filter-policy-deny_office]rule office [FW-file-filter-policy-deny_office-rule-office]filetype-group office [FW-file-filter-policy-deny_office-rule-office]application all [FW-file-filter-policy-deny_office-rule-office]direction upload [FW-file-filter-policy-deny_office-rule-office]action drop logging创建应用配置文件,并将前面创建的配置文件分别加入到针对 Server 的应用配置文件和针对 PC 的应用配置文件。

步骤 1:创建针对 Server 的应用配置文件,调用前面创建的入侵防御配置文件、WAF 配置文件和防病毒配置文件。

[FW]app-profile To_Server [FW-app-profile-To_Server]ips apply policy ips mode protect [FW-app-profile-To_Server]anti-virus apply policy antivirus mode protect [FW-app-profile-To_Server]waf apply policy waf mode protect步骤 2:创建针对 PC 的应用配置文件,调用前面创建的防病毒配置文件、URL 过滤配置文件、数据过滤配置文件和文件过滤配置文件。

[FW]app-profile To_PC [FW-app-profile-To_PC]data-filter apply policy keywords_filter [FW-app-profile-To_PC]url-filter apply policy deny_videowebsite [FW-app-profile-To_PC]file-filter apply policy deny_office [FW-app-profile-To_PC]anti-virus apply policy antivirus mode protect在安全策略中调用应用配置文件。

步骤 1:在已有的允许 PC 上网的安全策略中调用针对 PC 的应用配置文件。

[FW]security-policy ip [FW-security-policy-ip]rule name Internet_SecPolicy [FW-security-policy-ip-0-Internet_SecPolicy]profile To_PC步骤 2:创建保护 Server 的安全策略,并调用针对 Server 的应用配置文件。

[FW]security-policy ip [FW-security-policy-ip]rule name Server_Protect [FW-security-policy-ip-1-Server_Protect]action pass [FW-security-policy-ip-1-Server_Protect]profile To_Server [FW-security-policy-ip-1-Server_Protect]source-zone Trust [FW-security-policy-ip-1-Server_Protect]source-zone Untrust [FW-security-policy-ip-1-Server_Protect]destination-zone DMZ [FW-security-policy-ip-1-Server_Protect]destination-ip Server

效果验证

入侵防御和 WAF 效果验证。H3C 防火墙中的 WAF 和入侵防御实际是同一个功能模块,WAF 功能检测出来的入侵也会在入侵防御功能中被发现。这里一并演示。测试效果前需要先在日志设置的存储空间设置中开启 Web 应用防护日志和黑名单日志。

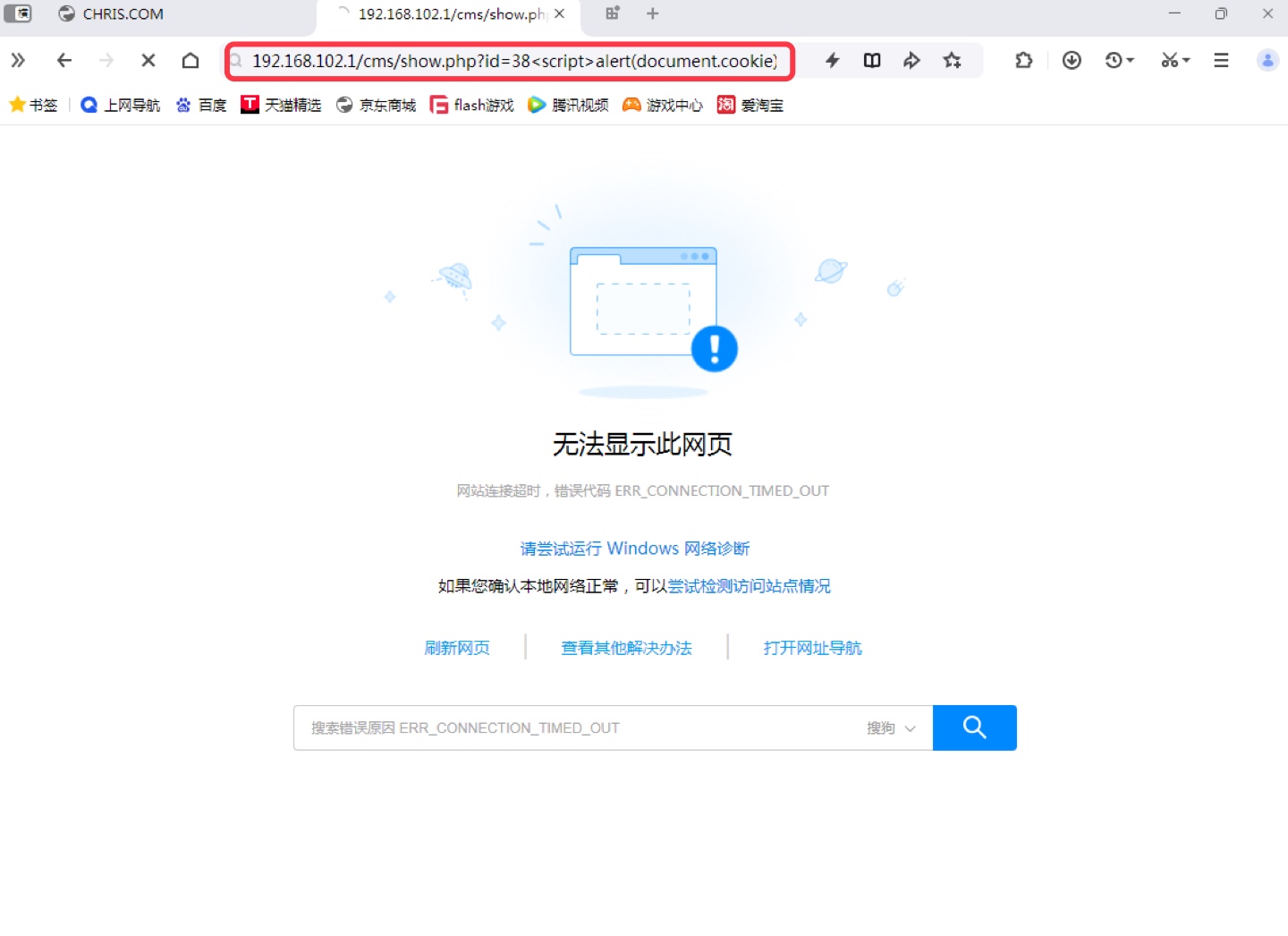

步骤 1:在 Win7-1 上尝试对 Win2008 上网站进行 XSS 攻击。在浏览器里输入 URL

http://192.168.102.1/cms/show.php?id=38<script>alert(document.cookie)</script>,发现访问被拒绝。同时由于触发了入侵防御策略被拉入黑名单,Win7-1 已经无法 Ping 通 Win2008,无法对 Win2008 进行任何访问了。

图 1-28

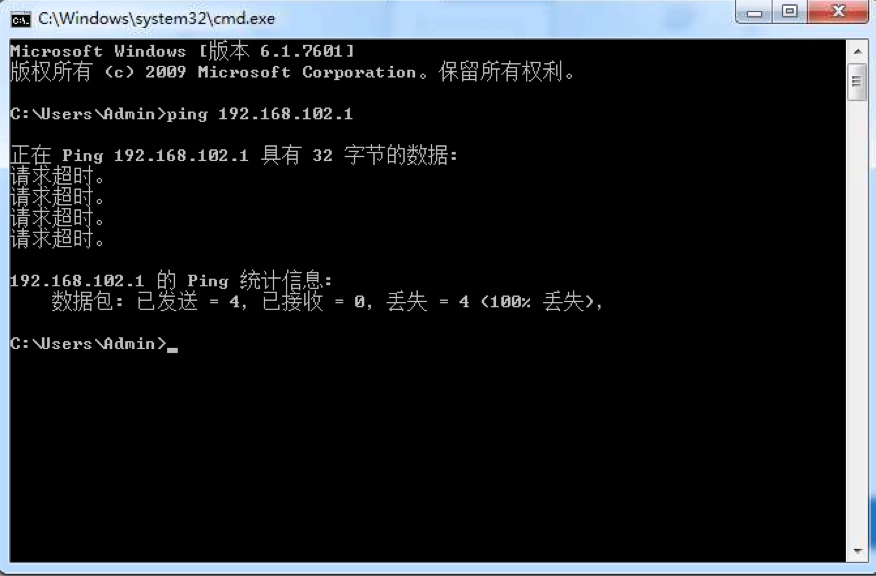

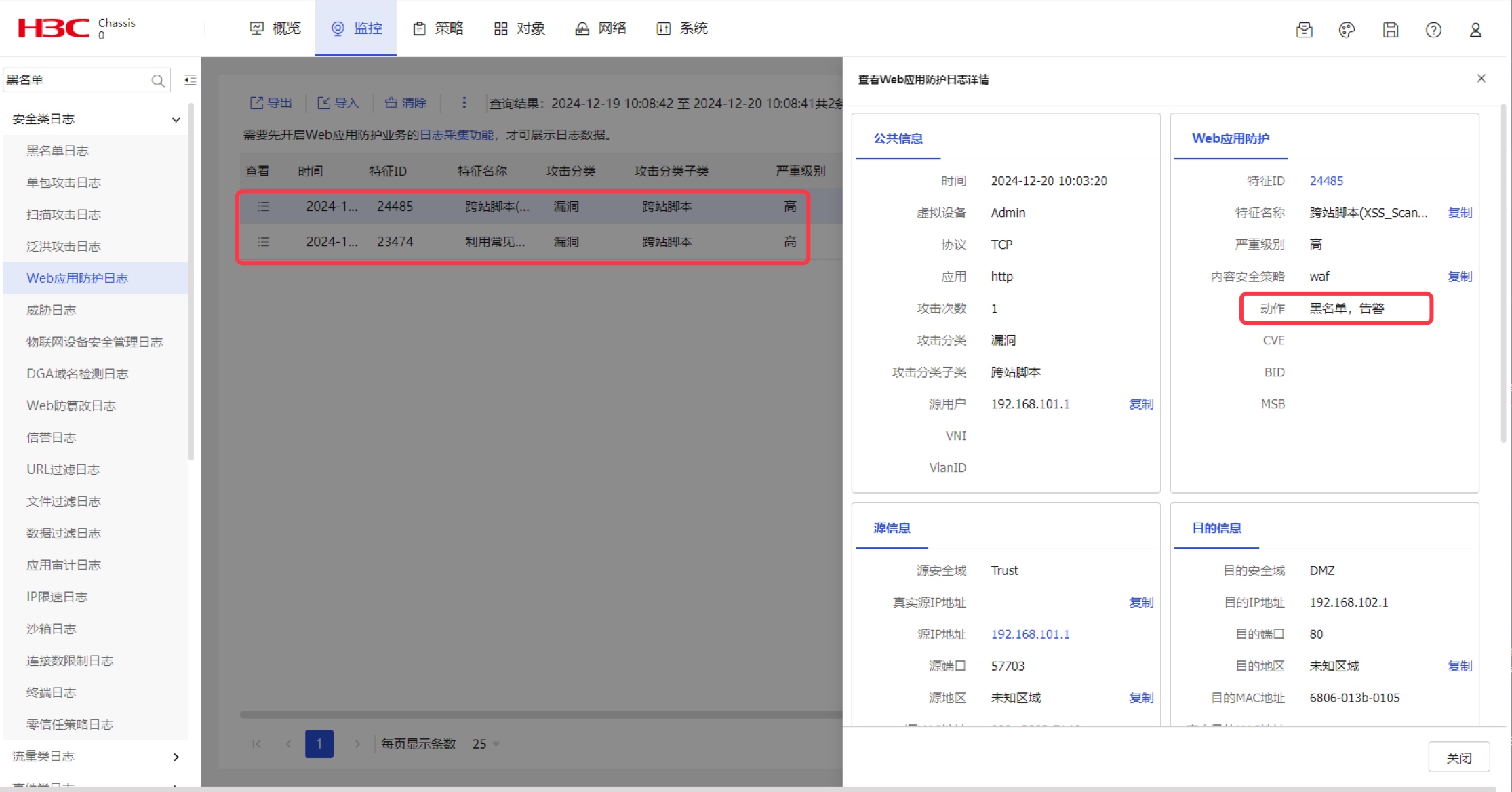

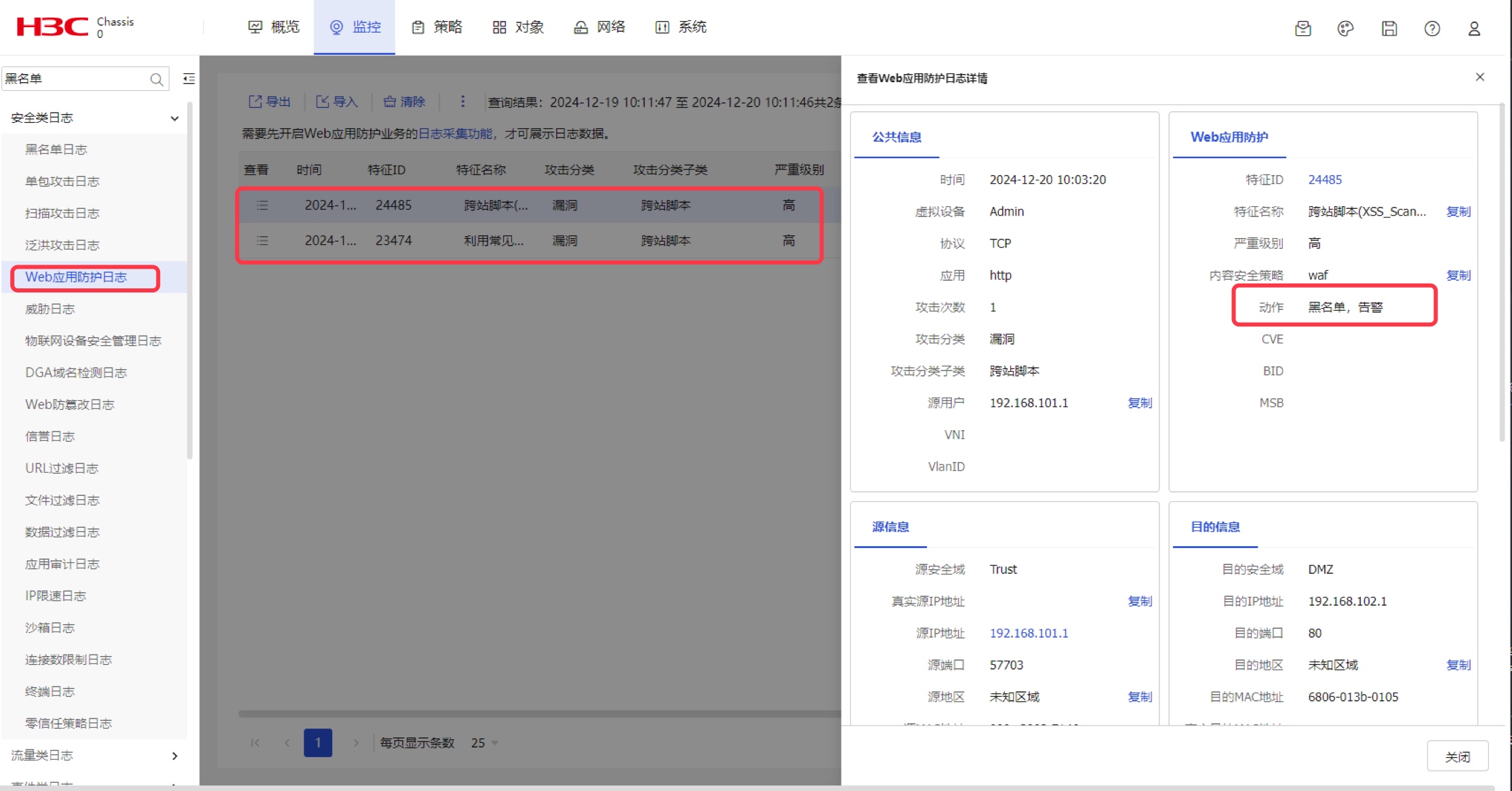

图 1-29 步骤 2:在防火墙的 Web 应用防护日志和威胁日志中,都能发现检测到攻击并拉入黑名单的日志记录。并在黑名单列表中也能发现攻击方的 IP 地址记录。

图 1-30

图 1-29

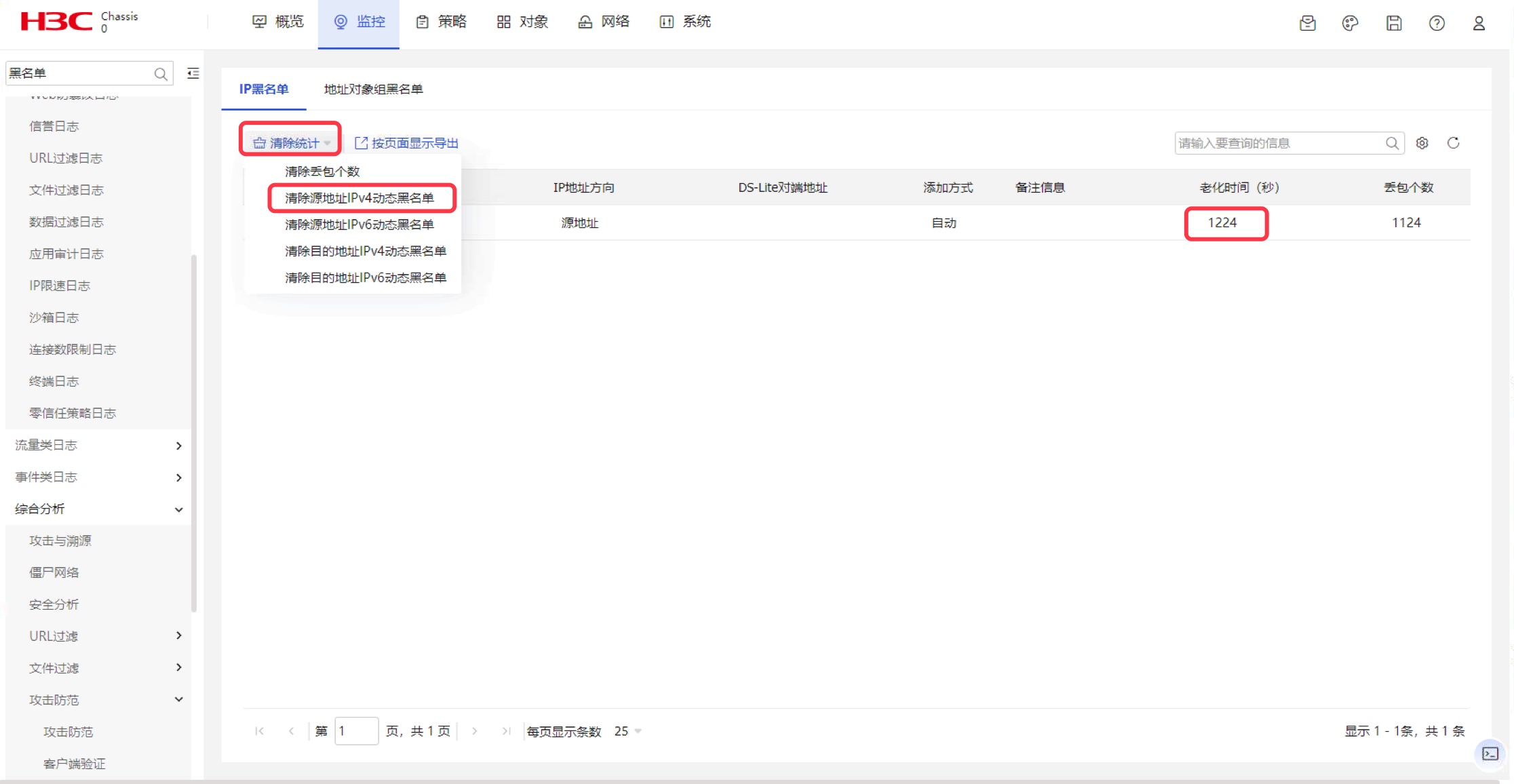

图 1-30 黑名单中的源 IP 发起的所有经过防火墙的流量都将被拒绝。等待黑名单的老化时间结束后该源 IP 地址将自动从黑名单中移除。也可以手动解除黑名单。

图 1-31 防病毒功能在模拟器上暂时无法测试效果。

URL 过滤效果测试。测试效果前需要先在日志设置的存储空间设置中开启 URL 过滤日志。

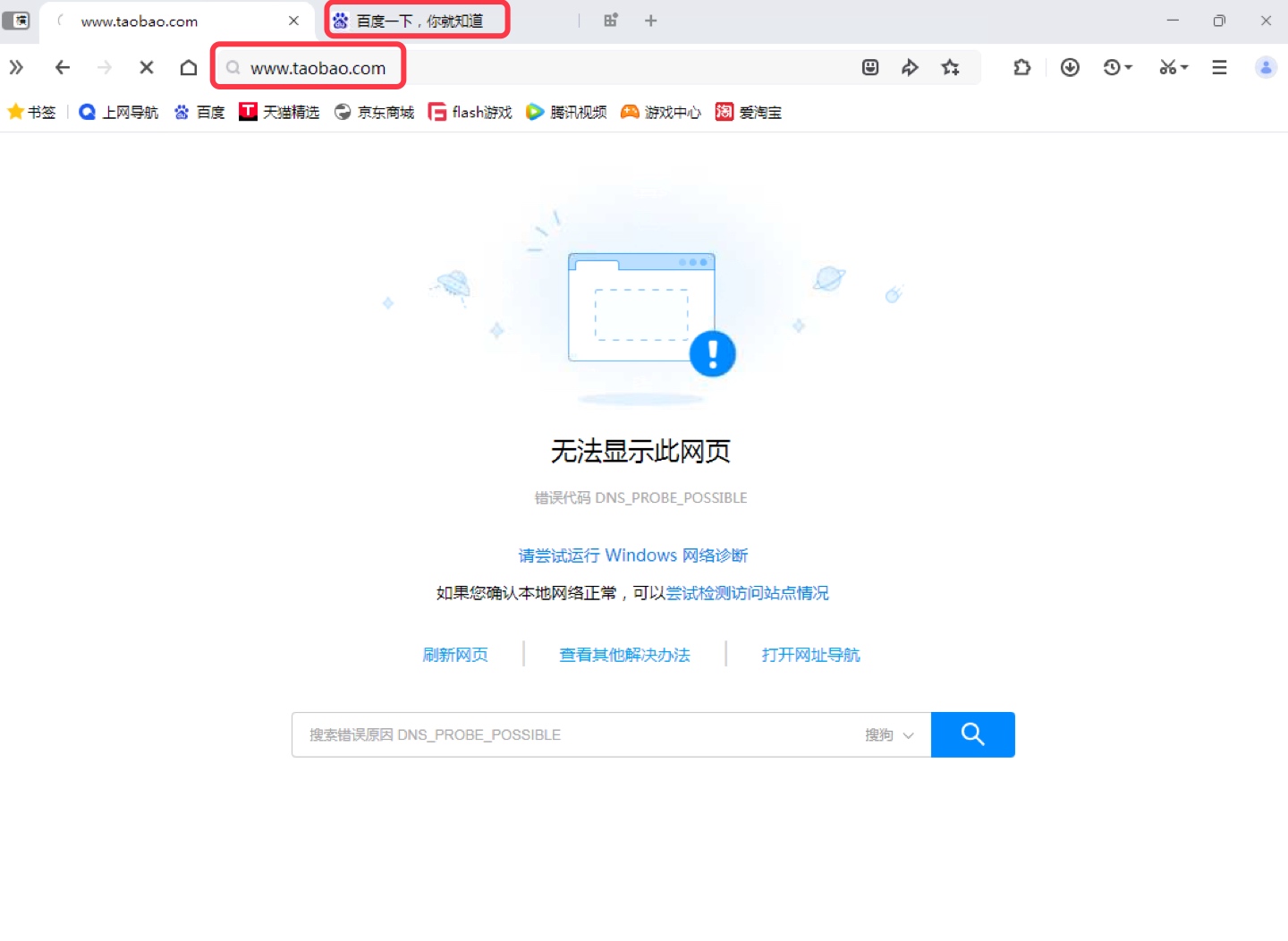

步骤 1:在 Win7-1 上访问淘宝等其它购物网站,发现无法打开,但其它网站访问不受影响。

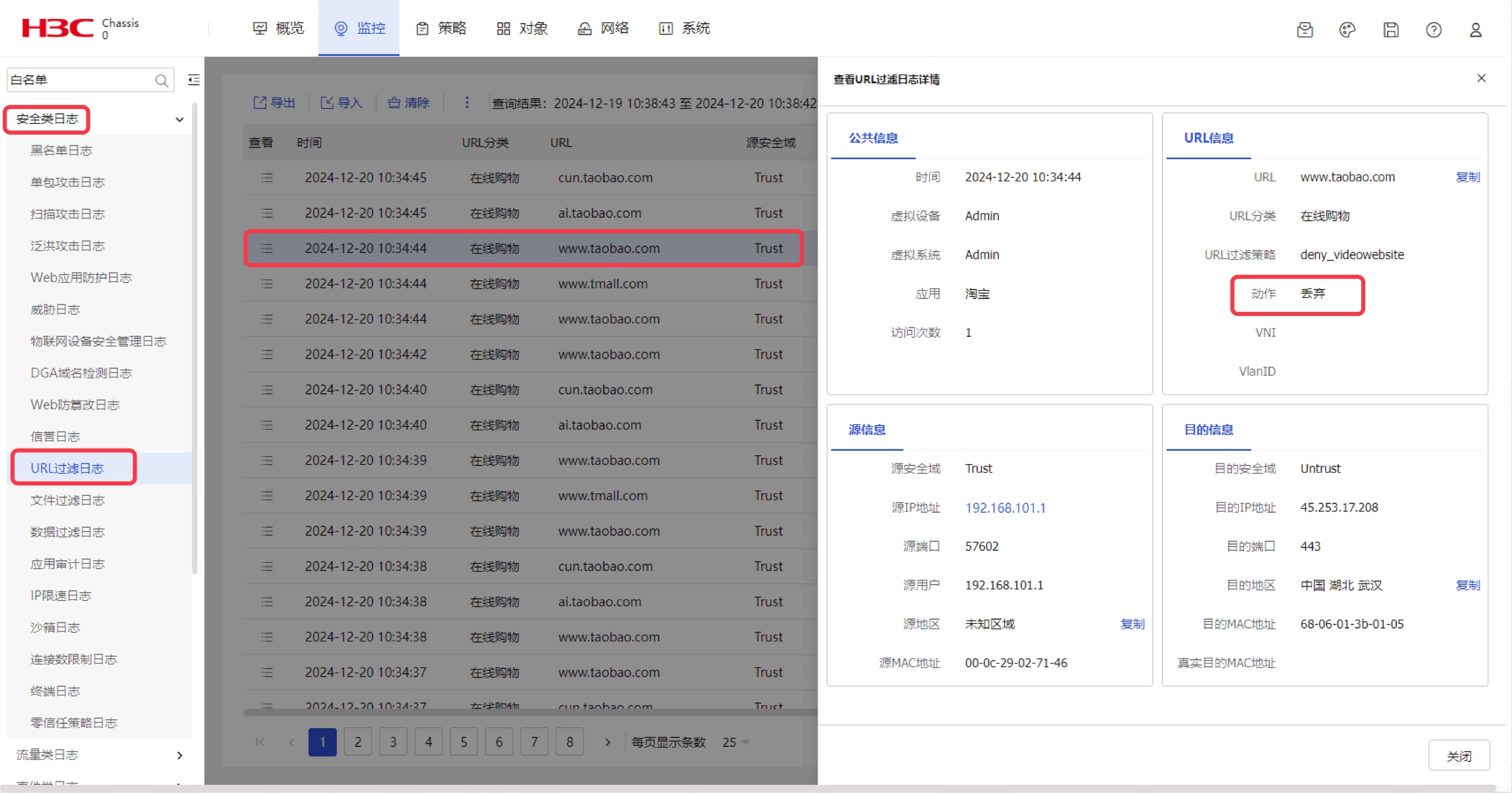

图 1-32 步骤 2:在防火墙上查看 URL 过滤日志,可以发现访问淘宝被策略丢弃的日志记录。

图 1-33 数据过滤效果测试。测试效果前需要先在日志设置的存储空间设置中开启 URL 过滤日志。

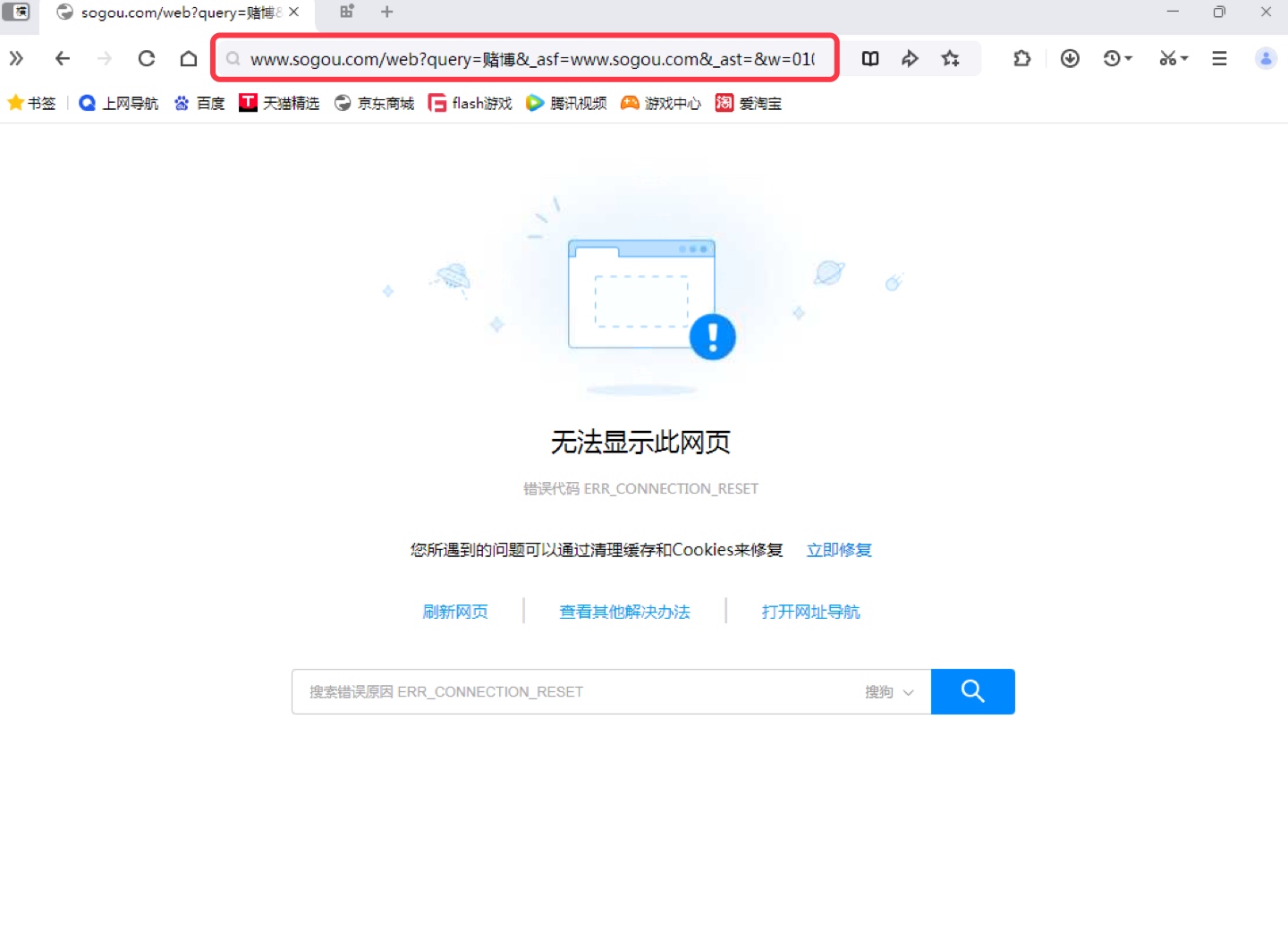

步骤 1:在 Win7-1 上登录搜狗搜索关键字 “赌博”,发现网页无法访问。注:搜狗、百度等搜索引擎默认使用 HTTPS 协议。由于 HTTPS 协议数据是加密传输的,在没有配置 SSL 解密时数据过滤策略无法检测到数据内容。所以这里测试效果手动将网址中的 HTTPS 修改成了 HTTP 才能正确触发策略。

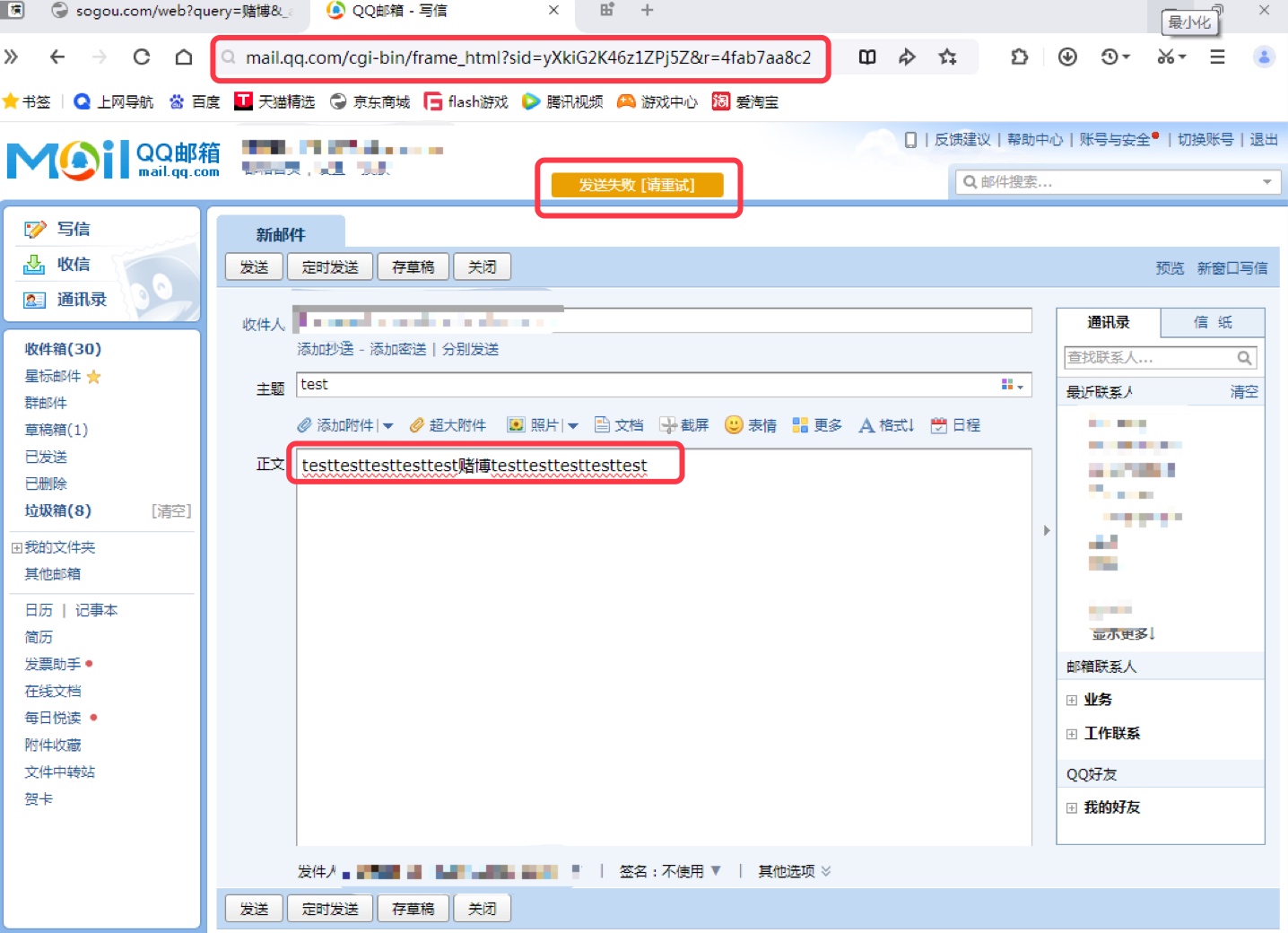

图 1-34 步骤 2:在邮箱中尝试发送包含关键字 ”赌博” 的邮件,发现邮件无法成功发送。这里同样需要将网址中的 HTTPS 协议手动修改成 HTTP 才能正确触发策略。另外也可以尝试将关键字去掉后,邮件就可以正常发送了。

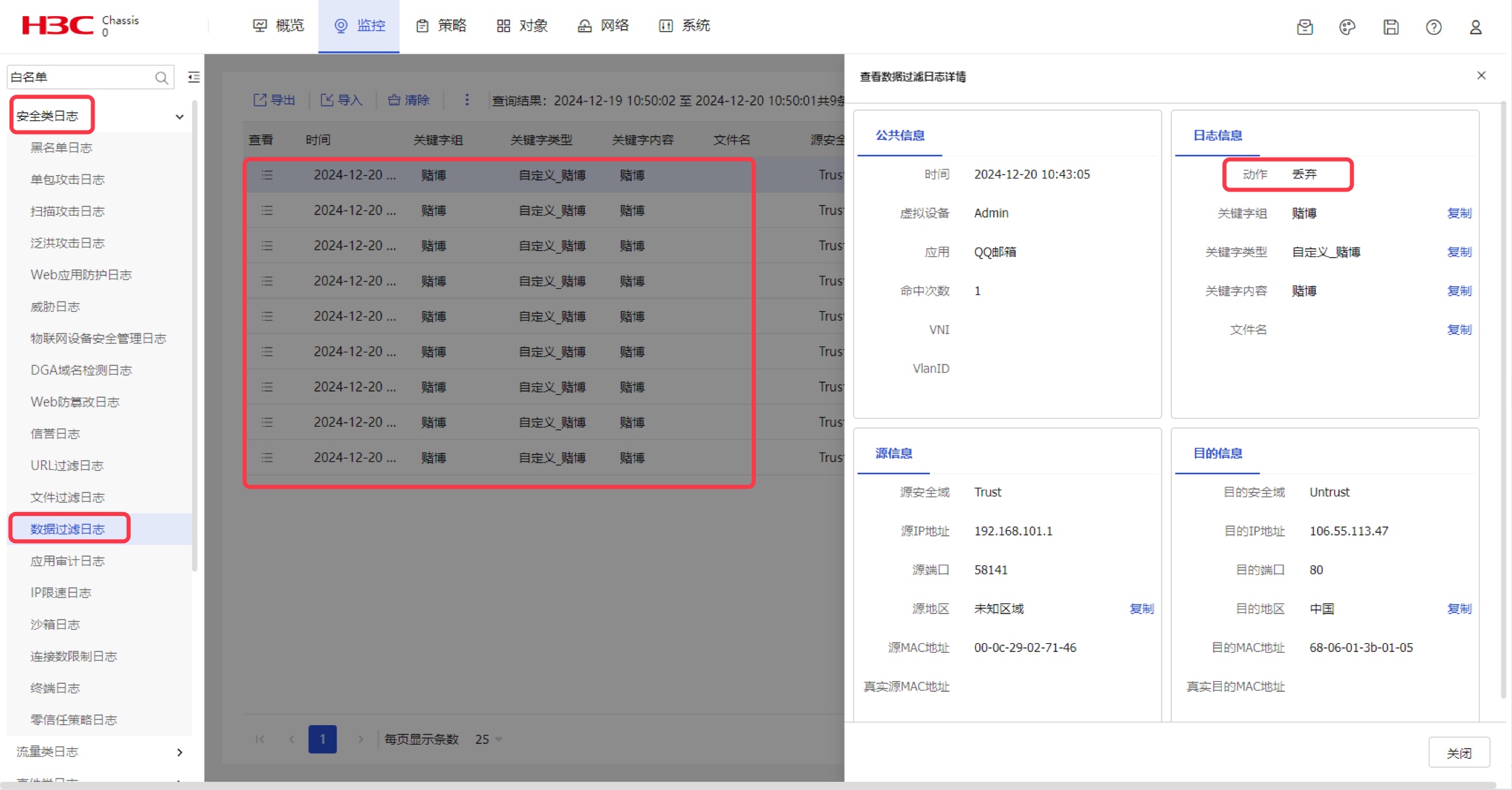

图 1-35 步骤 3:在防火墙的数据过滤日志中可以发现刚刚访问和外发 “赌博” 相关内容的流量被丢弃了。

图 1-36 文件过滤效果测试。测试效果前需要先在日志设置的存储空间设置中开启文件过滤日志。

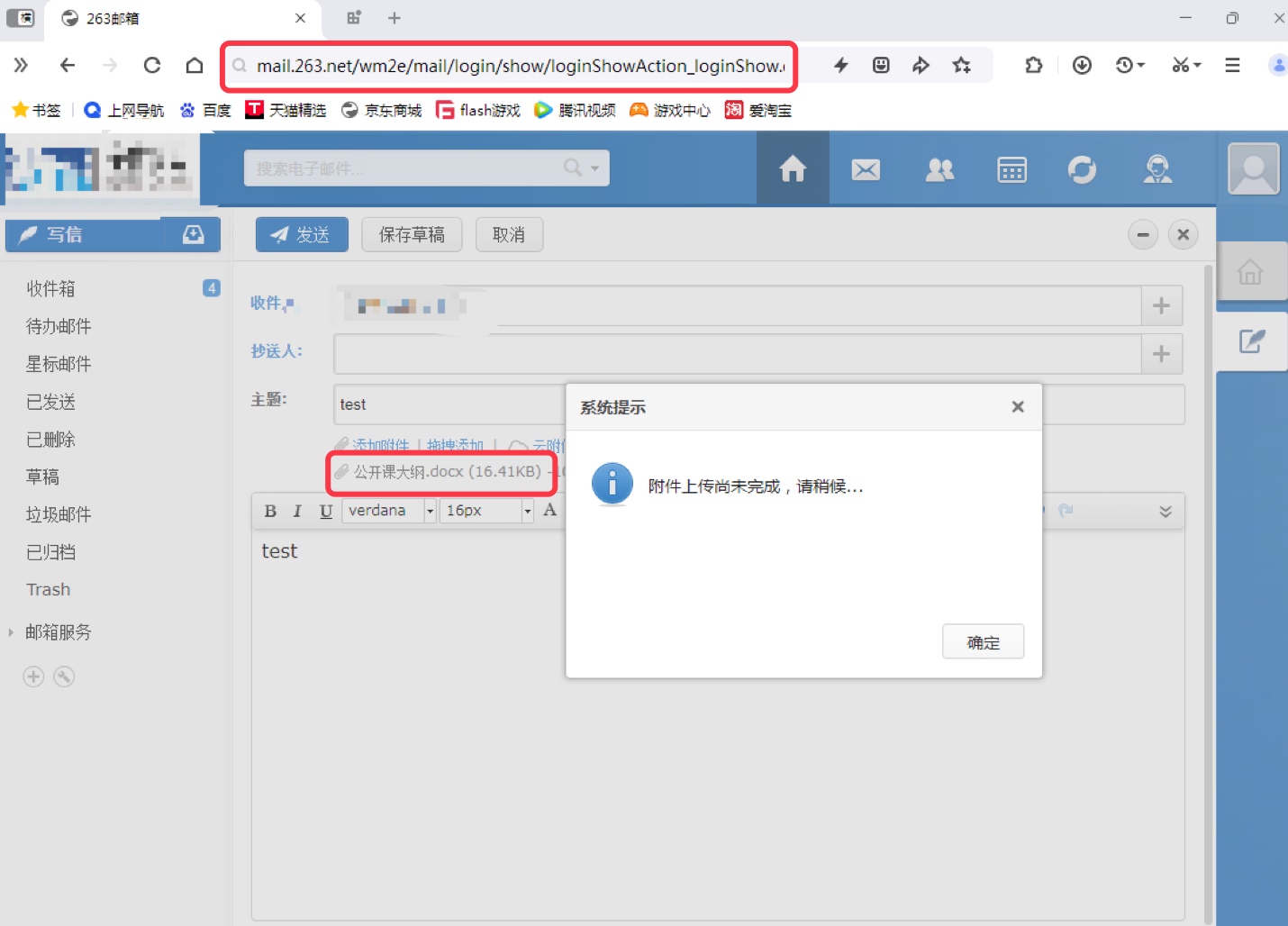

步骤 1:在 Win7-1 上登录邮箱尝试在发送邮件时上传 Office 文档类型附件,发现附件无法上传(需要将协议修改成 HTTP)。

/center>

/center>

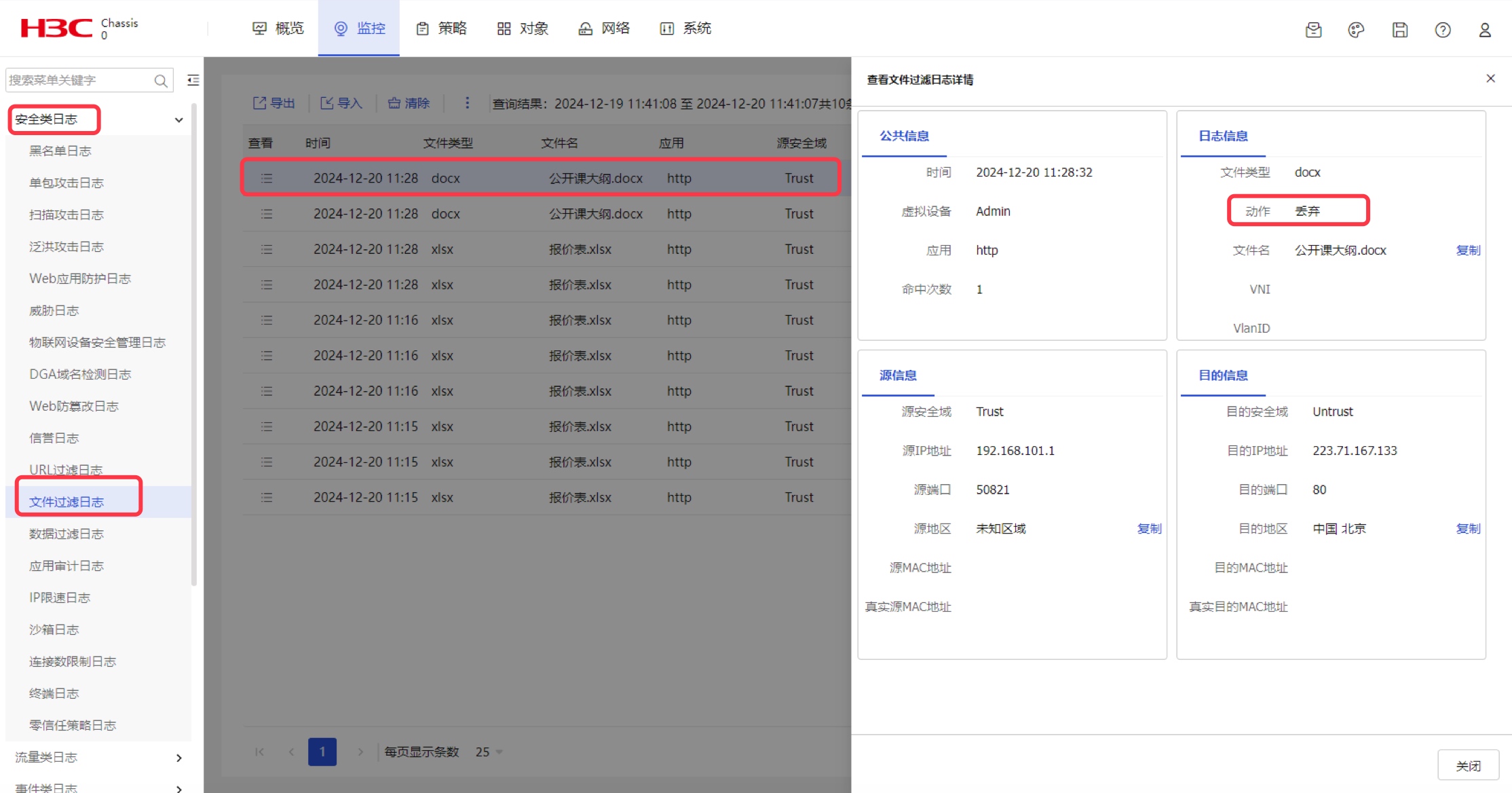

图 1-37 步骤 2:在防火墙的文件过滤日志中可以发现刚上传 Office 文档的动作被丢弃的日志。

图 1-38