Portal 认证实验(LDAP 方案)

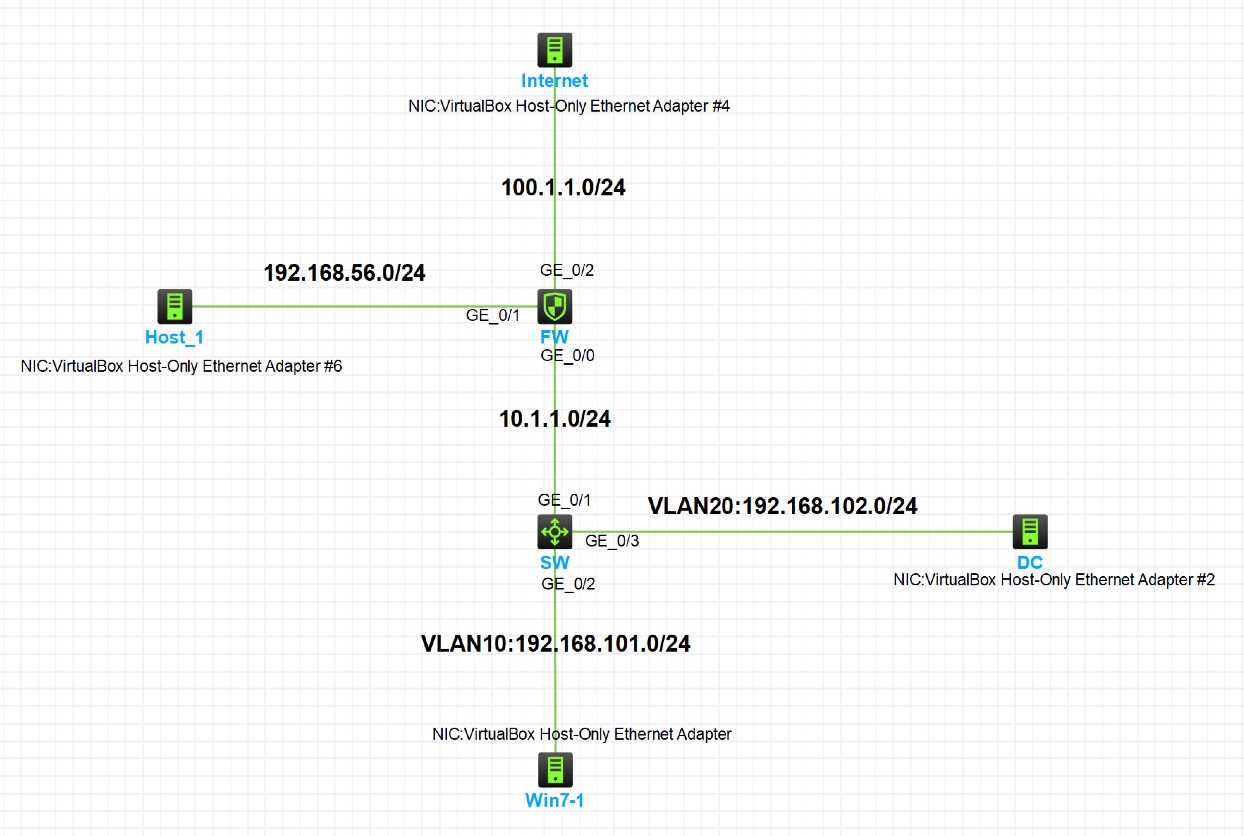

实验拓扑

注:此实验务必按照拓扑所示接口连接线缆,且运行前置环境中的 Win7-1、Windows Server 2016、Windows Server 2003 三台虚拟机。防火墙内存务必配置为 2G 以上。实验步骤中防火墙的配置可在 “Web 控制台配置方法” 和 “命令行配置方法” 中任选一种。

实验需求

- 按照图示配置防火墙,使 Win7-1 虚拟机可以访问互联网。

- 将 Windows Server 2016 配置为 DC(域控制器),域名为 dfm.com。并在 OU 中创建账户。

- 在防火墙上配置基于 LDAP 的 Portal 认证,使 Win7-1 虚拟机需要通过域账户认证才能上网。

其他设备基础配置

配置交换机。

步骤 1:在 SW 上创建 VLAN10、VLAN20 和 VLAN30,将连接 Win7-1 虚拟机接口加入 VLAN10,连接 Radius 的接口加入 VLAN20,连接防火墙的接口加入 VLAN30

[SW]vlan 10 [SW-vlan10]port g1/0/2 [SW-vlan10]vlan 20 [SW-vlan20]port g1/0/3 [SW-vlan20]vlan 30 [SW-vlan30]port g1/0/1步骤 2:在 SW 上为 VLAN10、VLAN20、VLAN30 创建三层接口并配置 IP 地址。

[SW]interface vlan 10 [SW-Vlan-interface10]ip address 192.168.101.254 24 [SW]interface vlan 20 [SW-Vlan-interface20]ip address 192.168.102.254 24 [SW]interface vlan 30 [SW-Vlan-interface30]ip address 10.1.1.2 30步骤 3:在 SW 上配置缺省路由,下一跳指向防火墙。

[SW]ip route-static 0.0.0.0 0 10.1.1.1将 Windows Server 2016 虚拟机配置为域控制器,并创建 OU 和域账户。

步骤 1:将 Windows Server 2016 配置为域控制器,域名是 dfm.com。配置方法自行查阅。

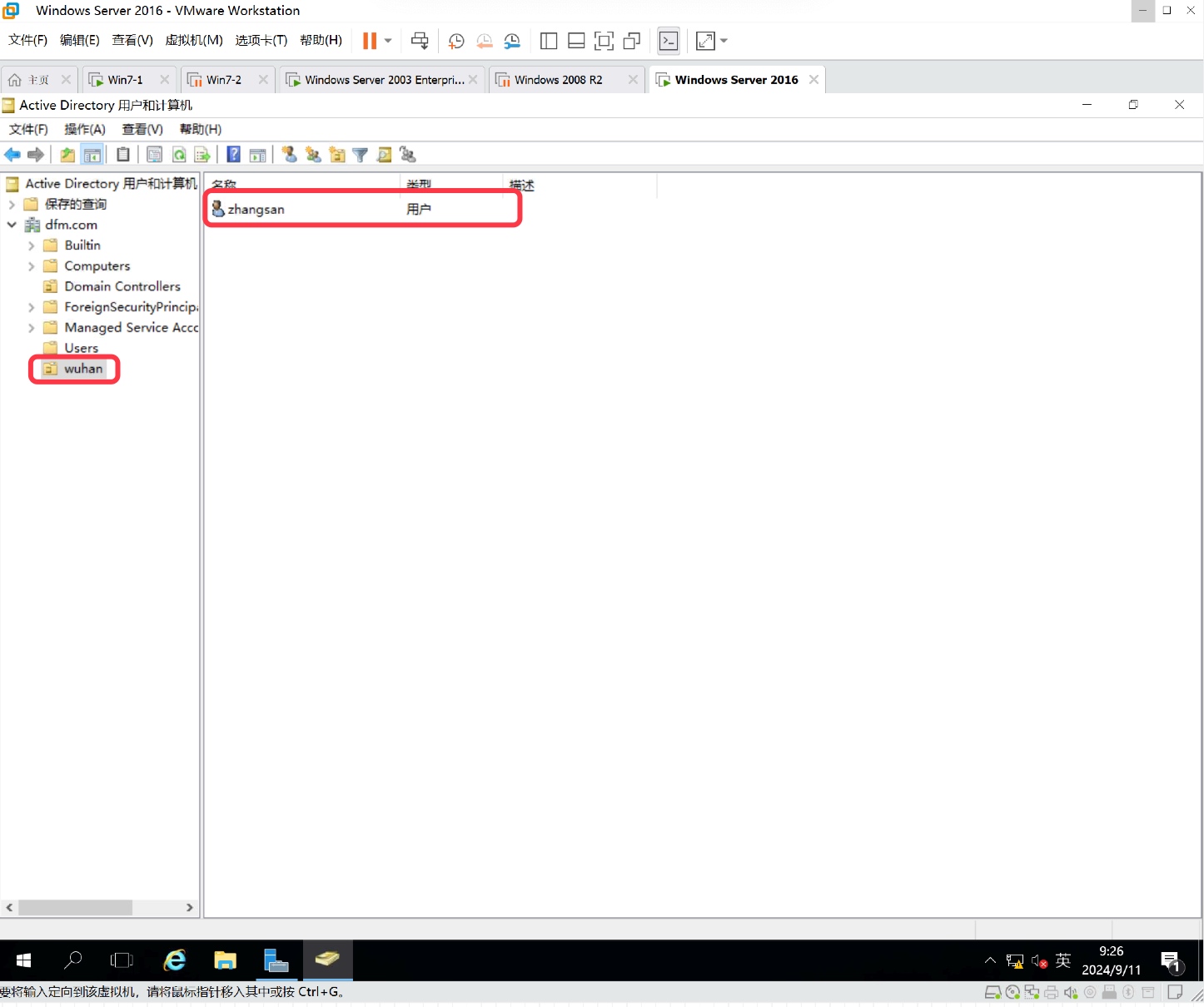

步骤 2:在 Active Directory 用户和计算机中创建名为 wuhan 的组织单位,在该组织单位中创建账户,用于后续 Portal 认证。

图 1-2

防火墙 Web 控制台配置方法

配置防火墙使 Win7-1 虚拟机可以访问互联网。步骤参考防火墙三层模式部署实验。

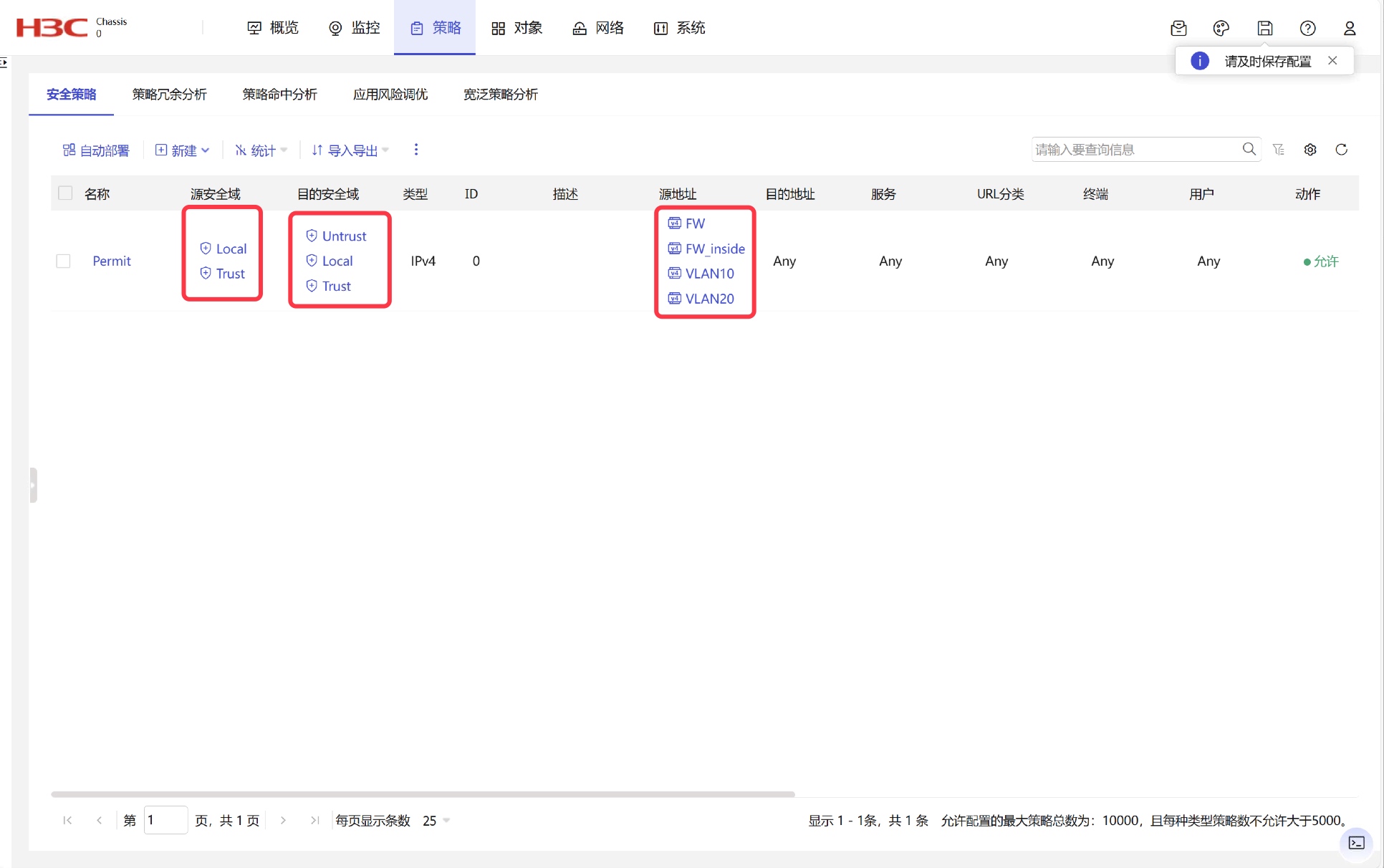

注:本实验中由于客户端需要访问防火墙的 Portal 服务,需要在安全策略中放通 Trust 到 Local 的流量。另外,防火墙和 LDAP 服务器之间需要通信,还需要配置安全策略放通域控制器与防火墙内网口地址的双向流量。安全策略配置要点如下:

图 1-3

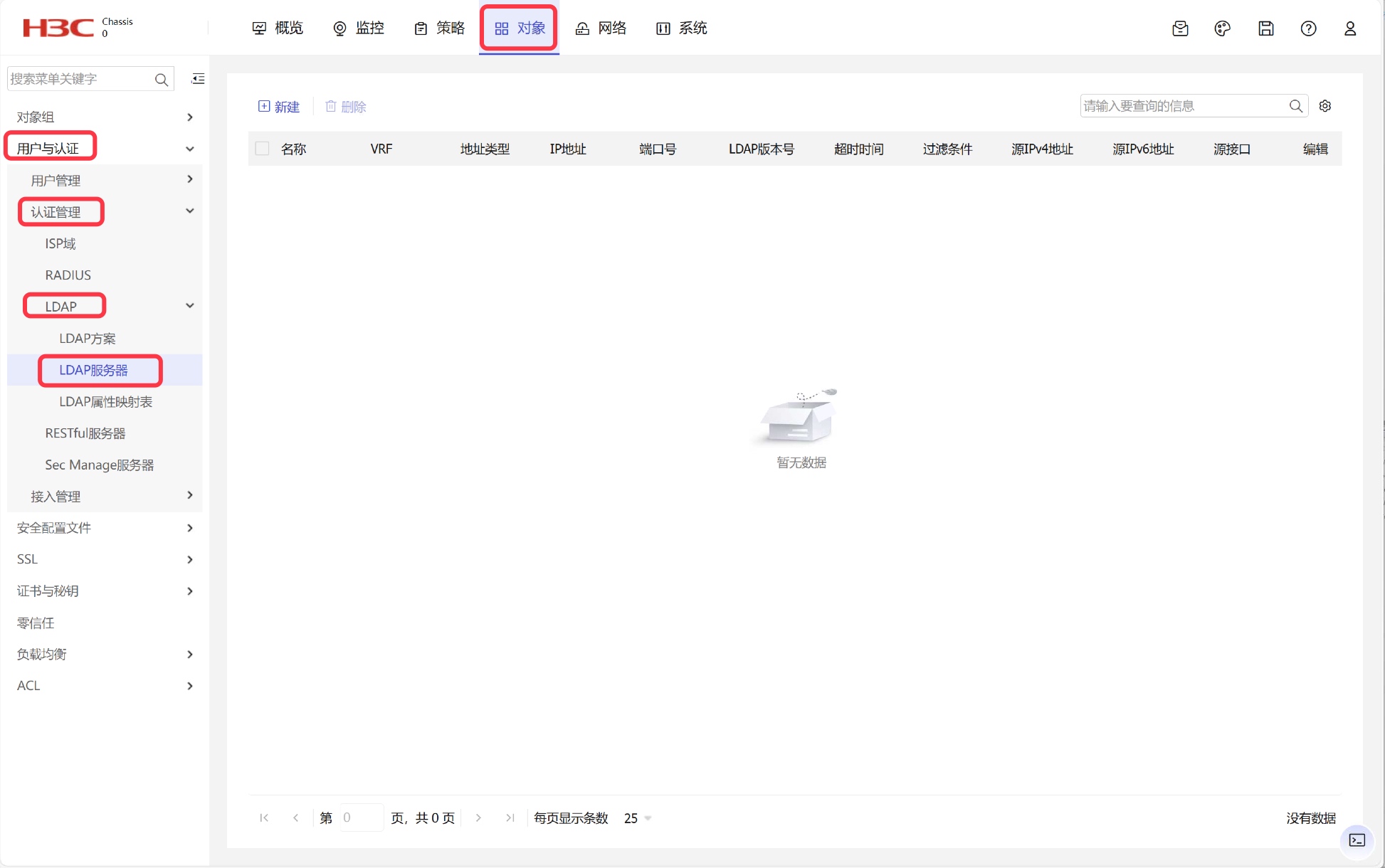

图 1-4 配置基于 LDAP 方案的 Portal 认证。

步骤 1:点击

对象-用户与认证-认证管理-LDAP-LDAP 服务器。

图 1-5 步骤 2:点击新建,创建 LDAP 服务器。服务器地址填写 DC 的 IP 地址,源地址为防火墙内网口地址,管理员 DN 为 “用户名@域名” 格式。LDAP 版本选择 V3,用户 DN 查询的起始节点为 wuhan 组织单位的 DN。用户 DN 查询的范围选择所有子目录,用户名称格式为不携带 ISP 域名。

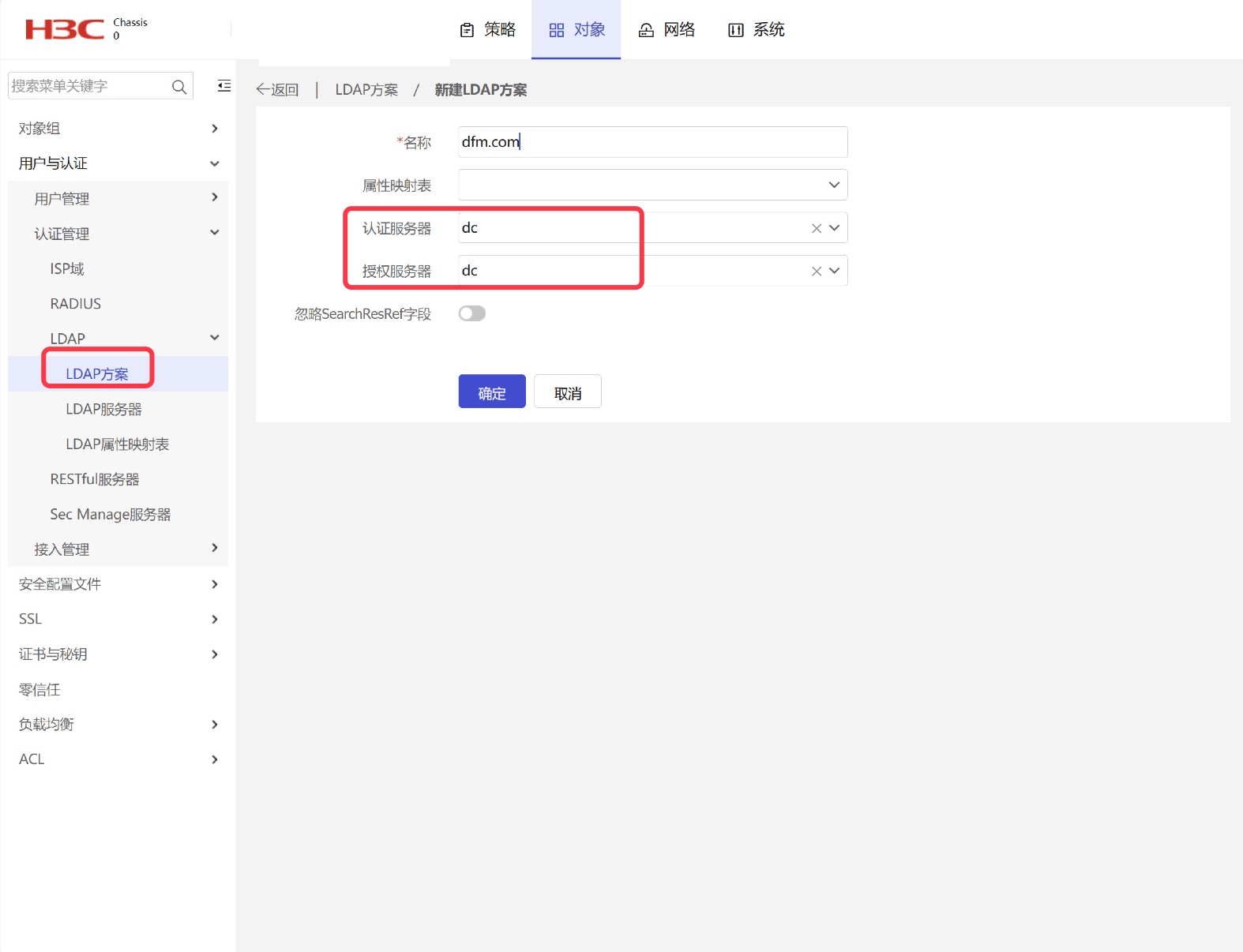

图 1-6 步骤 3:点击

LDAP 方案,点击新建创建 LDAP 方案,认证服务器和授权服务器都选择为上一步创建的 LDAP 服务器。

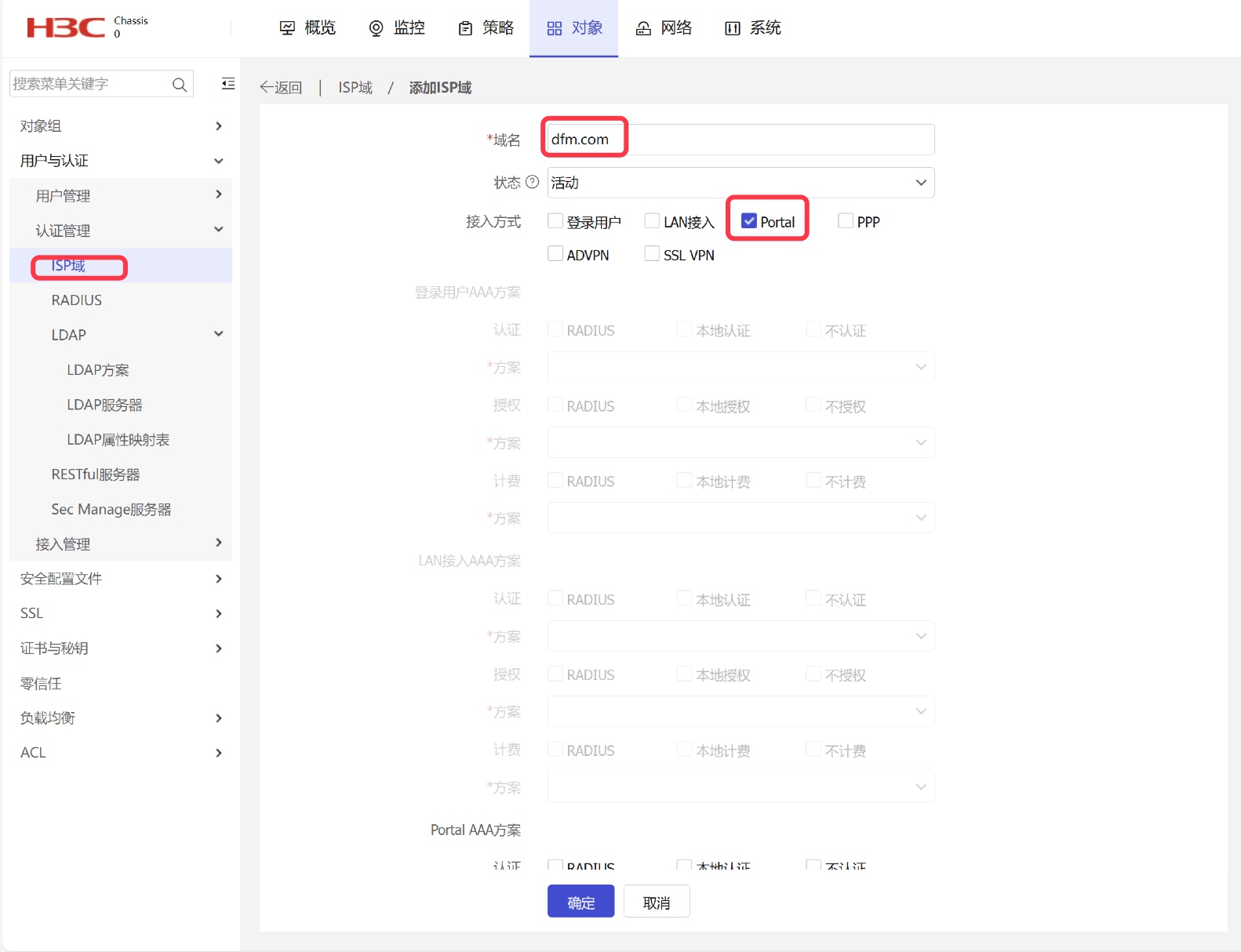

图 1-7 步骤 4:点

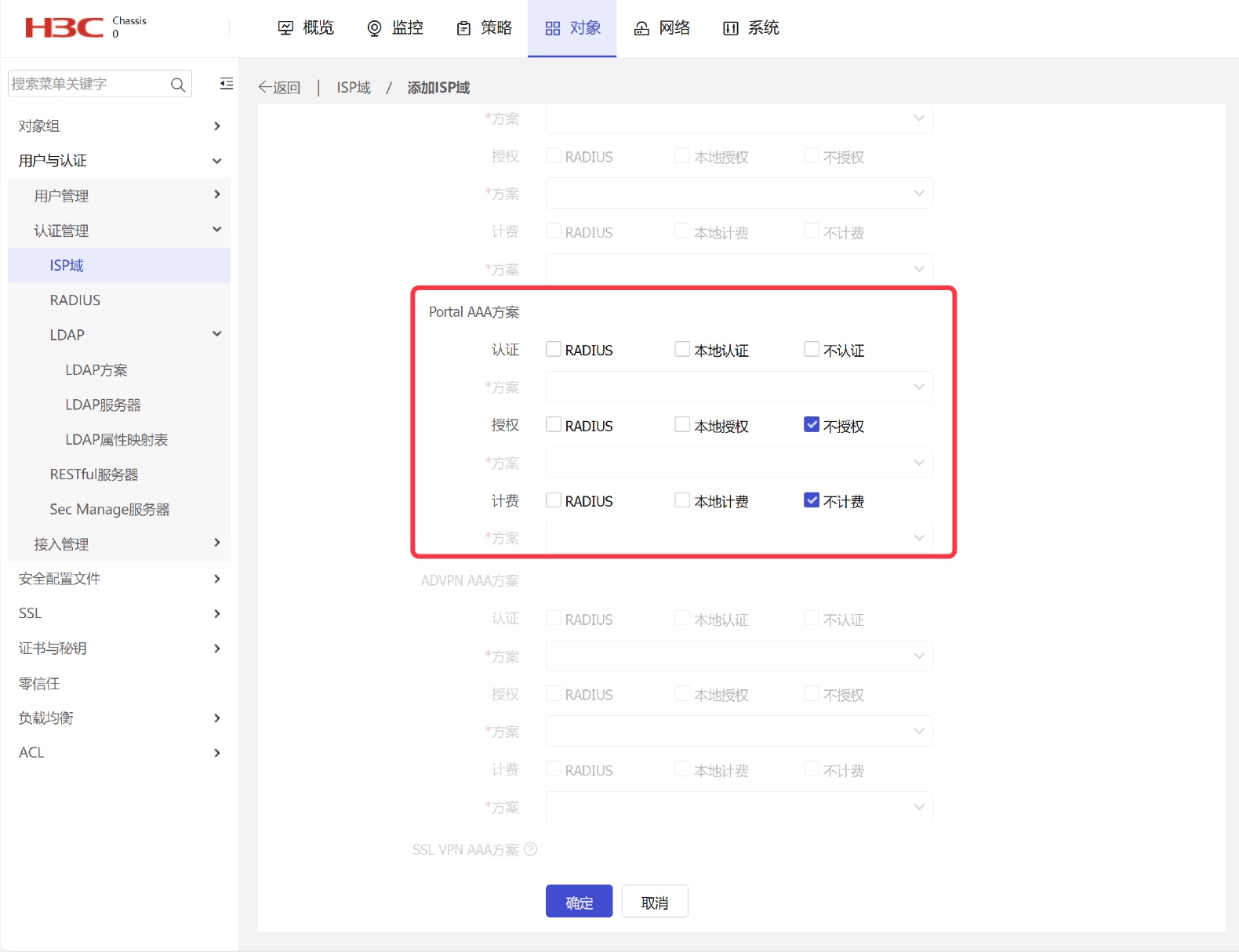

ISP 域,点击新建创建 ISP 域方案。域名与 Windows 域的域名保持一致,接入方式钩选 Portal,将 Portal AAA 方案的授权和计费钩选不授权和不计费,认证不钩选任何选项,然后用命令在该域方案中调用 LDAP 认证。(由于模拟器的 Web 界面中不支持 Portal 调用 LDAP 认证方案,这里认证的选择只能通过命令行配置)。

图 1-8

图 1-9 [FW]domain dfm.com [FW-isp-dfm.com]authentication portal ldap-scheme dfm.com步骤 5:点击

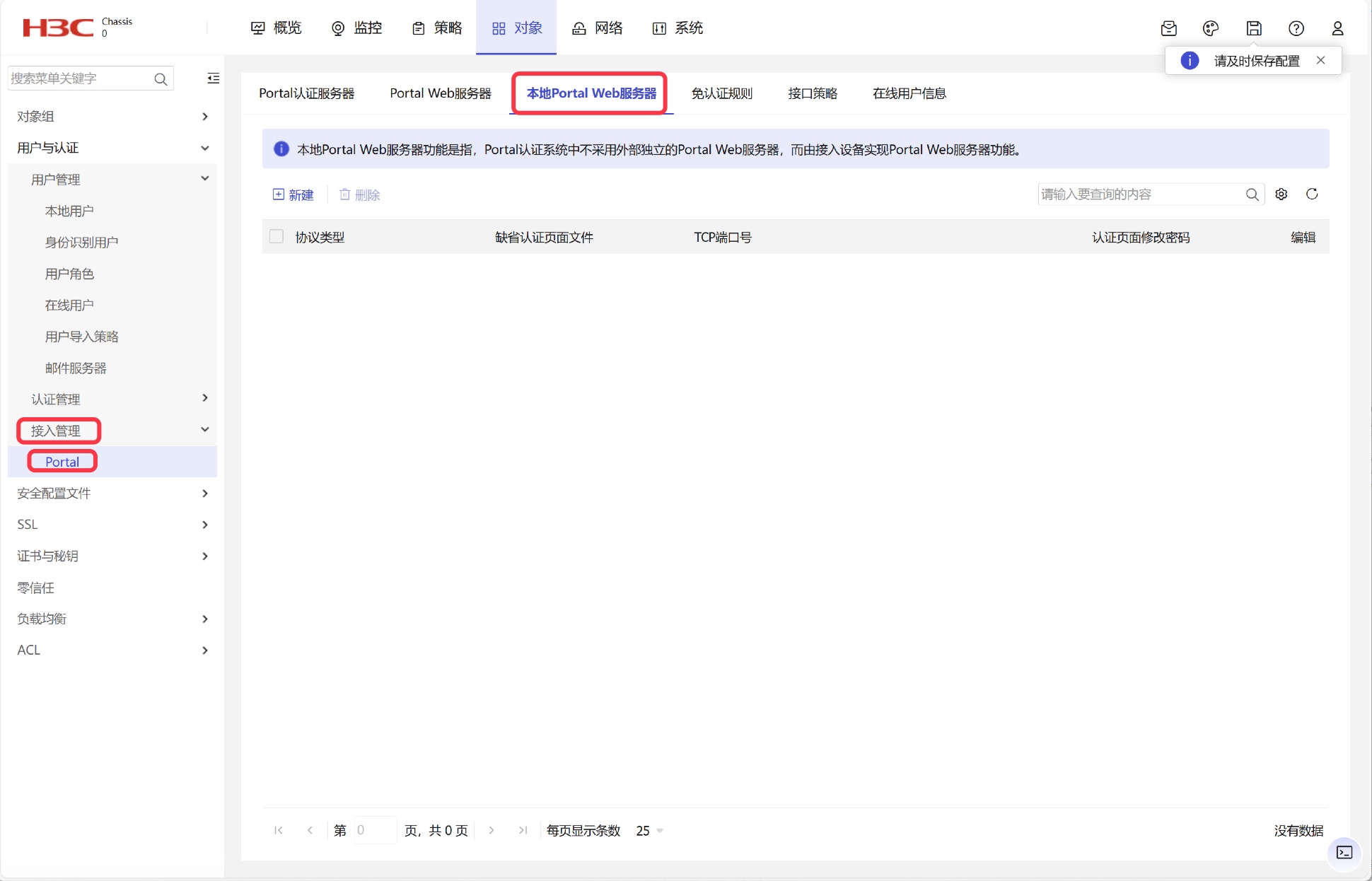

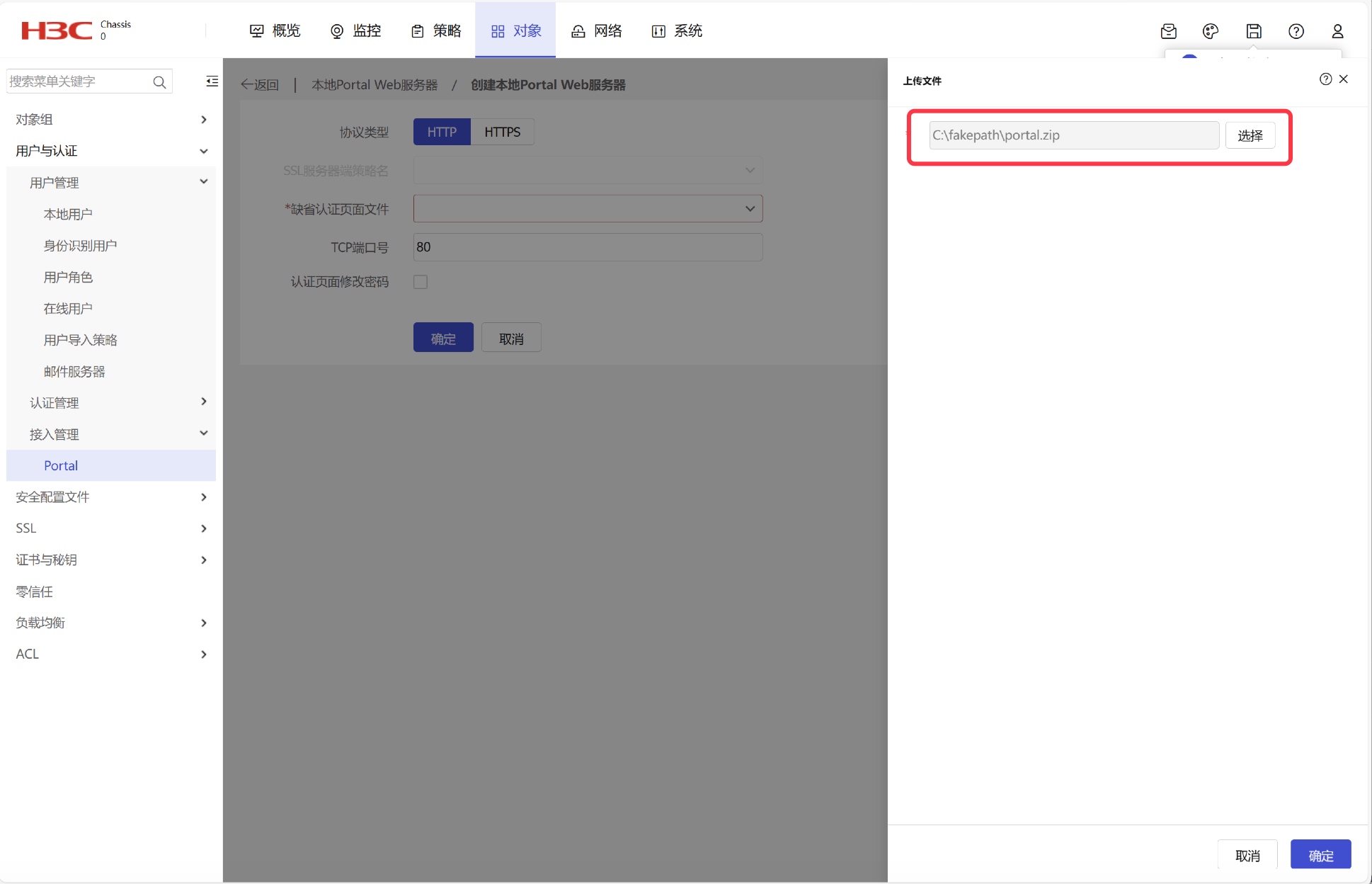

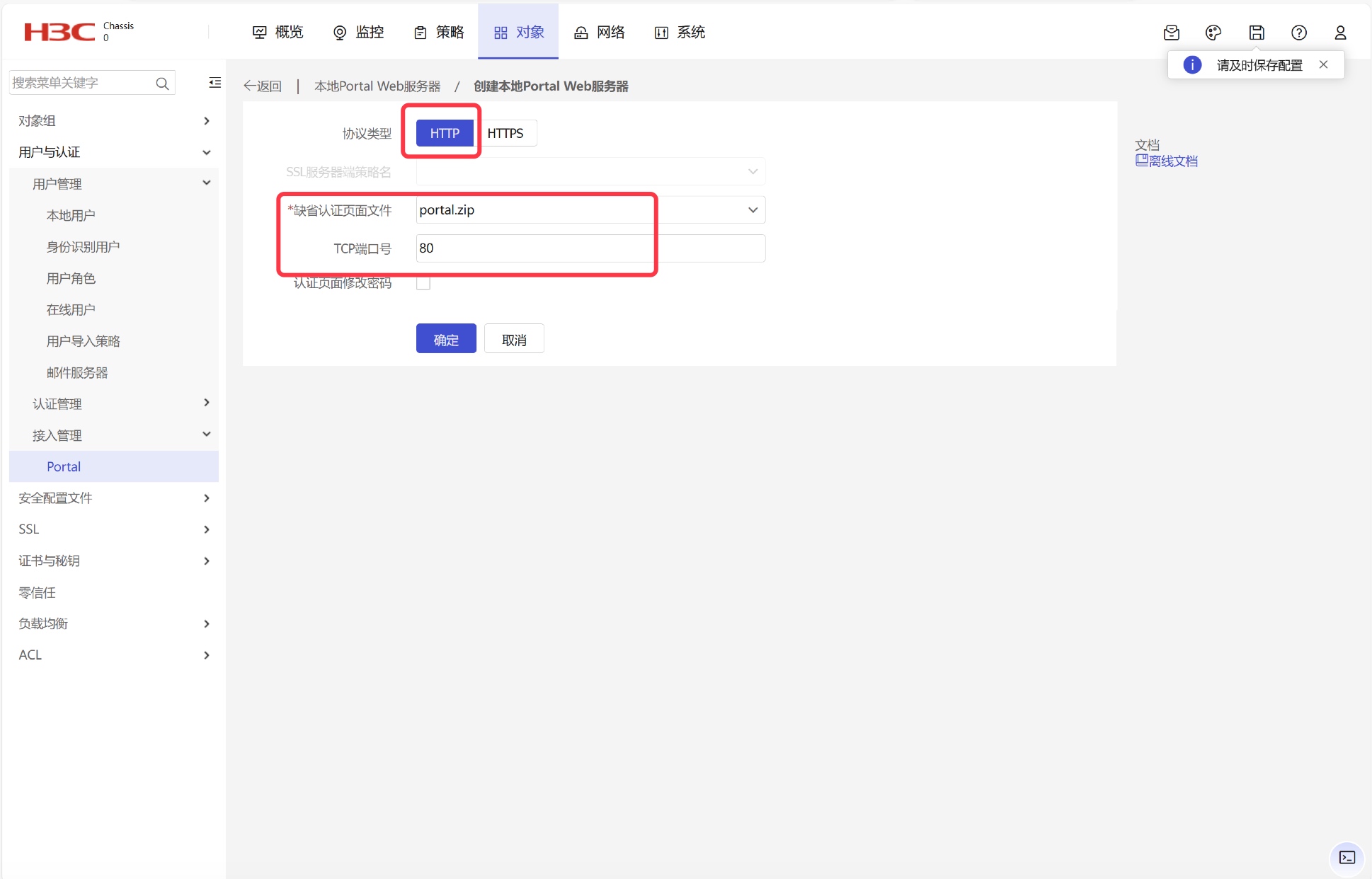

接入管理-Portal,再点击本地 Portal Web 服务器。

图 1-10 步骤 6:点击新建,将认证页面文件打包上传到系统中。认证协议和端口保持默认即可。

图 1-11

图 1-12 步骤 7:点击

Portal Web 服务器。新建 Portal Web 服务器,URL 是防火墙本机的 IP 地址加上 portal 目录。

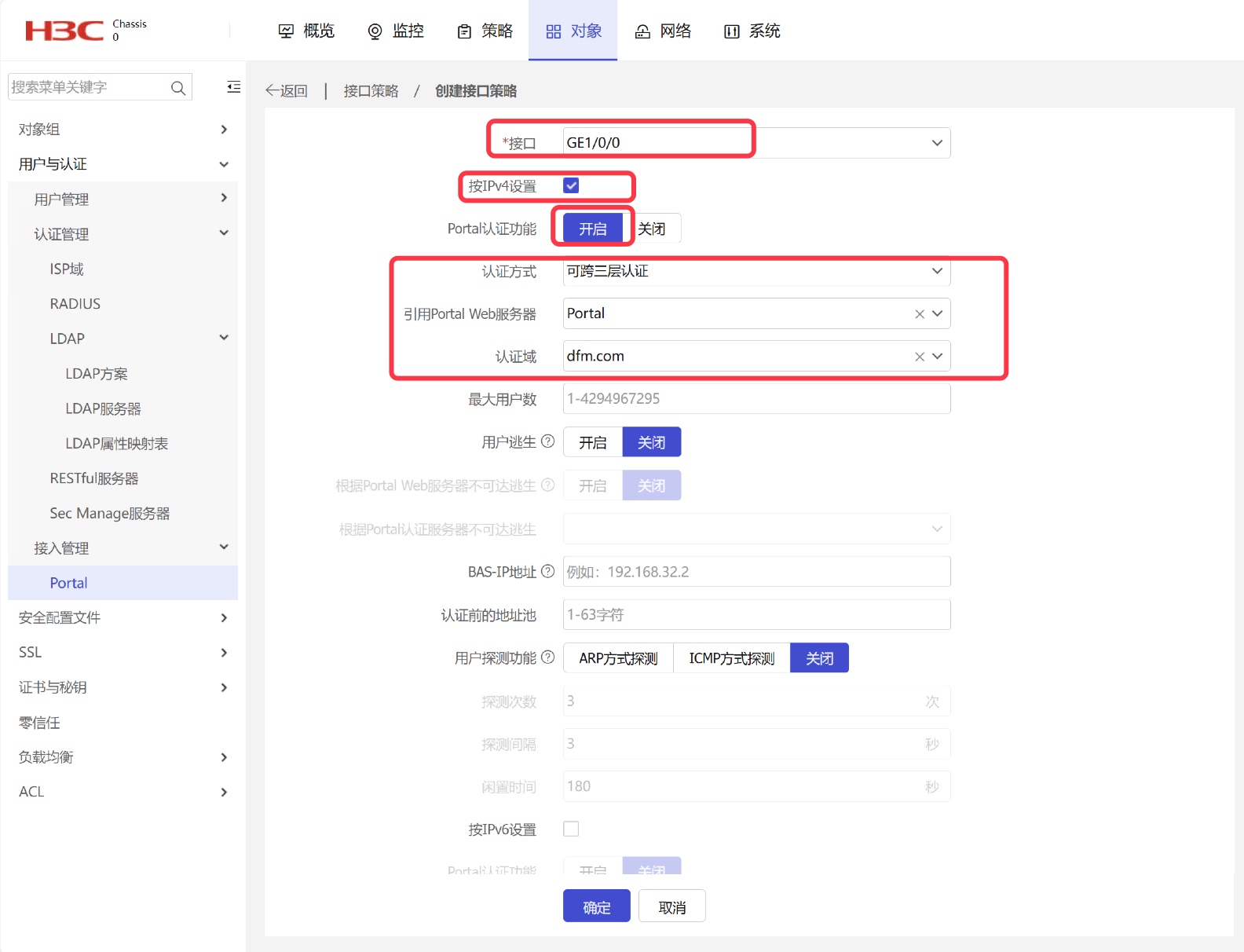

图 1-13 步骤 8:点击

接口策略,新建接口策略。接口选择为防火墙内网口。勾选按 IPv4 设置,开启 Portal 认证,认证方式选择可跨三层认证。引用 Portal Web 服务器选择上一步创建的服务器,认证域选择上一步创建的域方案即可。

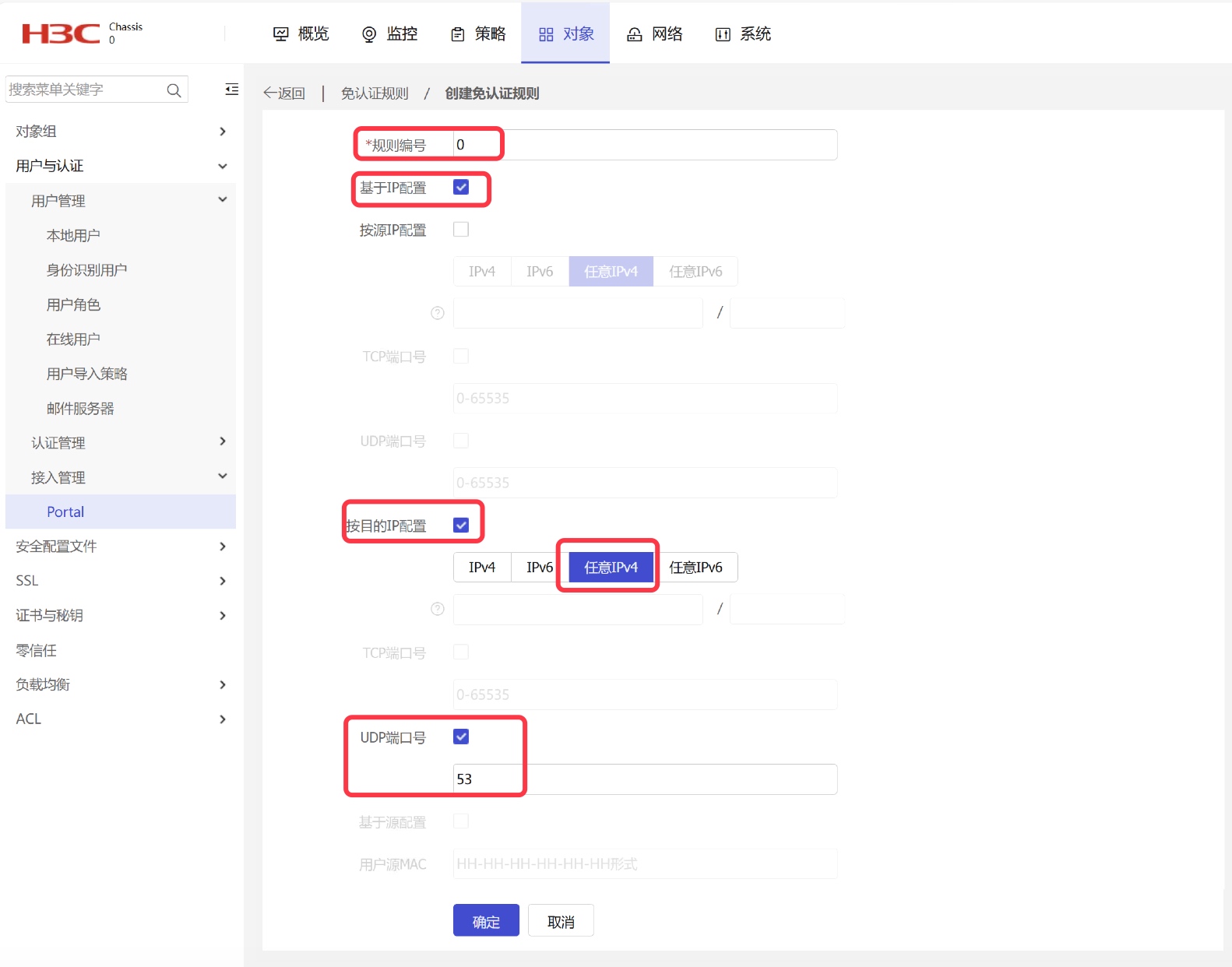

图 1-14 步骤 9:为了使通过域名访问网站也能触发 Portal 页面,需要配置认证前放通 DNS 流量。点击

免认证规则,新建规则。设置为基于目的 IP 配置,目的 IP 为任意 IPv4 地址,端口号 UDP 53。

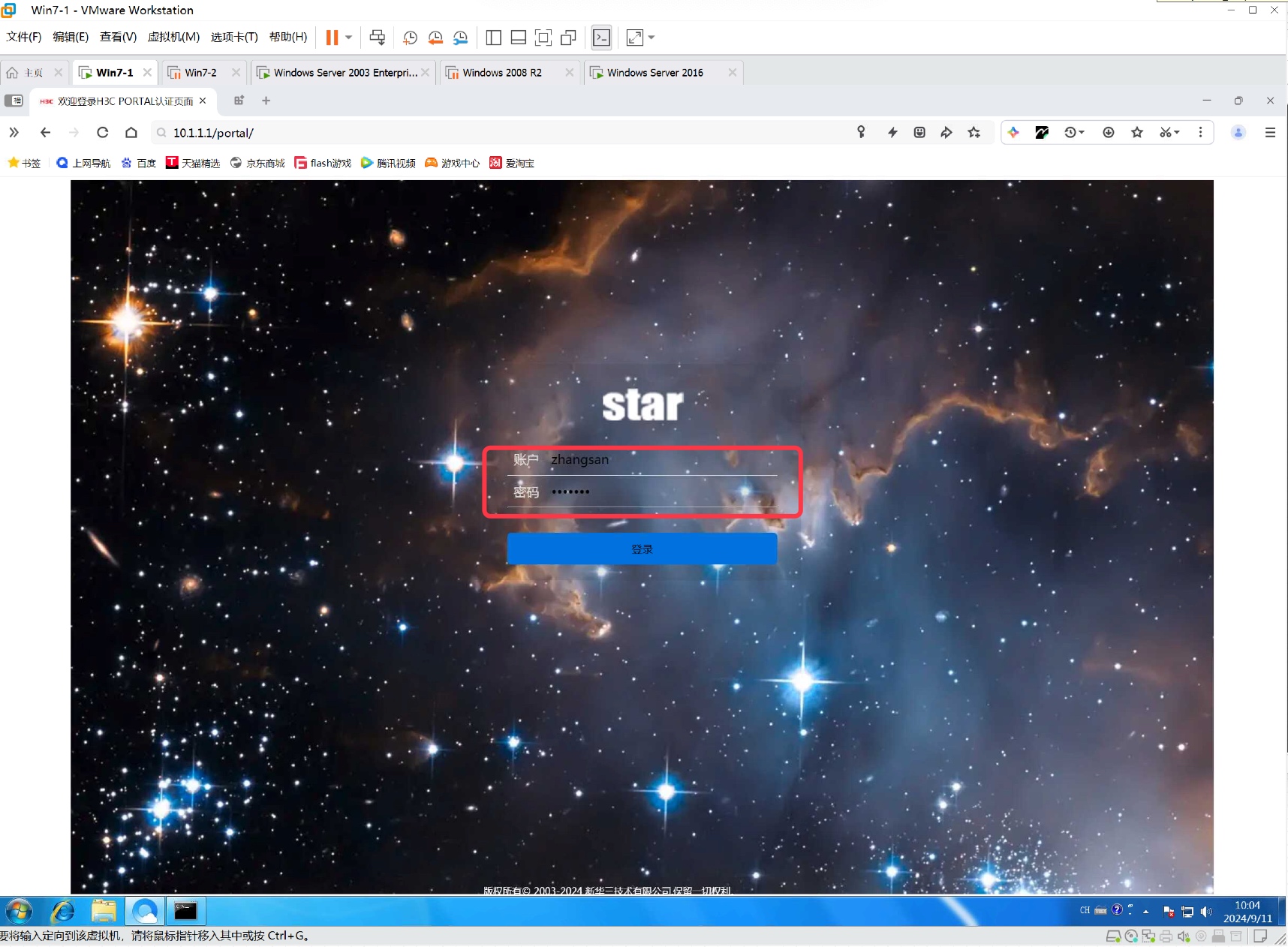

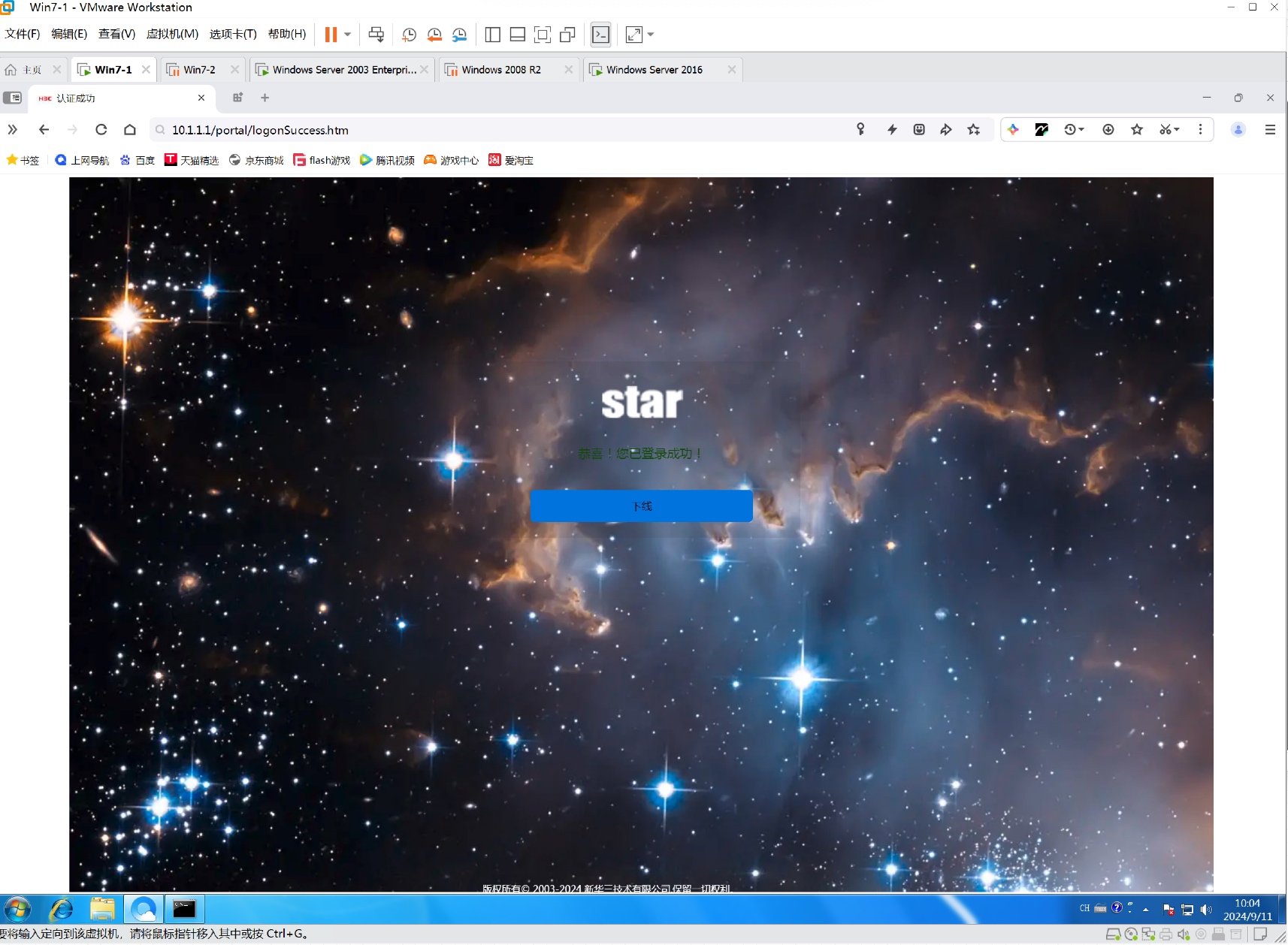

图 1-15 在 Win7-1 虚拟机上访问任意网站,浏览器将被重定向到 Portal 认证页面。使用在域控制器上设置的账户登录后才可以正常上网。点击下线后,则无法上网。

图 1-16

图 1-17

防火墙命令行控制台配置方法

配置防火墙使 Win7-1 虚拟机可以访问互联网。步骤参考防火墙三层模式部署实验。安全策略配置要点如下:

[FW]object-group ip address FW [FW-obj-grp-ip-FW]network host address 100.1.1.2 [FW]object-group ip address FW_inside [FW-obj-grp-ip-FW_inside]network host address 10.1.1.1 [FW]object-group ip address VLAN10 [FW-obj-grp-ip-VLAN10]network subnet 192.168.101.0 255.255.255.0 [FW]object-group ip address VLAN20 [FW-obj-grp-ip-VLAN20]network subnet 192.168.102.0 255.255.255.0[FW]security-policy ip [FW-security-policy-ip]rule 0 name Permit [FW-security-policy-ip-0-Permit]action pass [FW-security-policy-ip-0-Permit]source-zone Local [FW-security-policy-ip-0-Permit]source-zone Trust [FW-security-policy-ip-0-Permit]destination-zone Untrust [FW-security-policy-ip-0-Permit]destination-zone Local [FW-security-policy-ip-0-Permit]destination-zone Trust [FW-security-policy-ip-0-Permit]source-ip FW [FW-security-policy-ip-0-Permit]source-ip FW_inside [FW-security-policy-ip-0-Permit]source-ip VLAN10 [FW-security-policy-ip-0-Permit]source-ip VLAN20配置基于 Radius 方案的 Portal 认证。

步骤 1:创建 LDAP 服务器,设置 LDAP 服务器的地址,源地址,域管理员的账户和密码、查询入口 DN。

[FW]ldap server dc [FW-ldap-server-dc]login-dn administrator@dfm.com [FW-ldap-server-dc]search-base-dn ou=wuhan,dc=dfm,dc=com [FW-ldap-server-dc]ip 192.168.102.10 [FW-ldap-server-dc]login-password simple 123.com [FW-ldap-server-dc]source-ip 10.1.1.1步骤 2:创建 LDAP 认证方案,调用上一步的 LDAP 服务器。

[FW]ldap scheme dfm.com [FW-ldap-dfm.com]authentication-server dc [FW-ldap-dfm.com]authorization-server dc步骤 3:创建 ISP 域,Portal 认证使用 LDAP,并调用上一步创建的方案。授权和计费设置为无。

[FW]domain dfm.com [FW-isp-dfm.com]authentication portal ldap-scheme dfm.com [FW-isp-dfm.com]authorization portal none [FW-isp-dfm.com]accounting portal none步骤 4:将认证页面文件打包上传到防火墙。可通过 USB 或 FTP 等方法上传。

步骤 5:创建本地 Portal Web 服务器,服务器认证页面文件指定为上一步上传的压缩包。

[FW]portal local-web-server http [FW-portal-local-websvr-http]default-logon-page portal.zip步骤 6:创建 Portal Web 服务器,配置 Portal 认证页面的地址。

[FW]portal web-server dfm [FW-portal-websvr-dfm]url http://10.1.1.1/portal步骤 7:在连接内网的接口上配置 Portal 认证策略。配置认证方法为可跨三层认证,并调用上一步创建的 Portal Web 服务器。调用前面创建的 ISP 域方案

[FW]interface g1/0/0 [FW-GigabitEthernet1/0/0]portal enable method layer3 [FW-GigabitEthernet1/0/0]portal apply web-server dfm [FW-GigabitEthernet1/0/0]portal domain dfm.com步骤 8:为了使通过域名访问网站也能触发 Portal 页面,配置认证前放通 DNS 流量。

[FW]portal free-rule 0 destination ip any udp 53在 Win7-1 虚拟机上访问任意网站,浏览器将被重定向到 Portal 认证页面。使用在域控制器上创建的账户登录后才可以正常上网。点击下线后,则无法上网。