IPSec VPN 实验

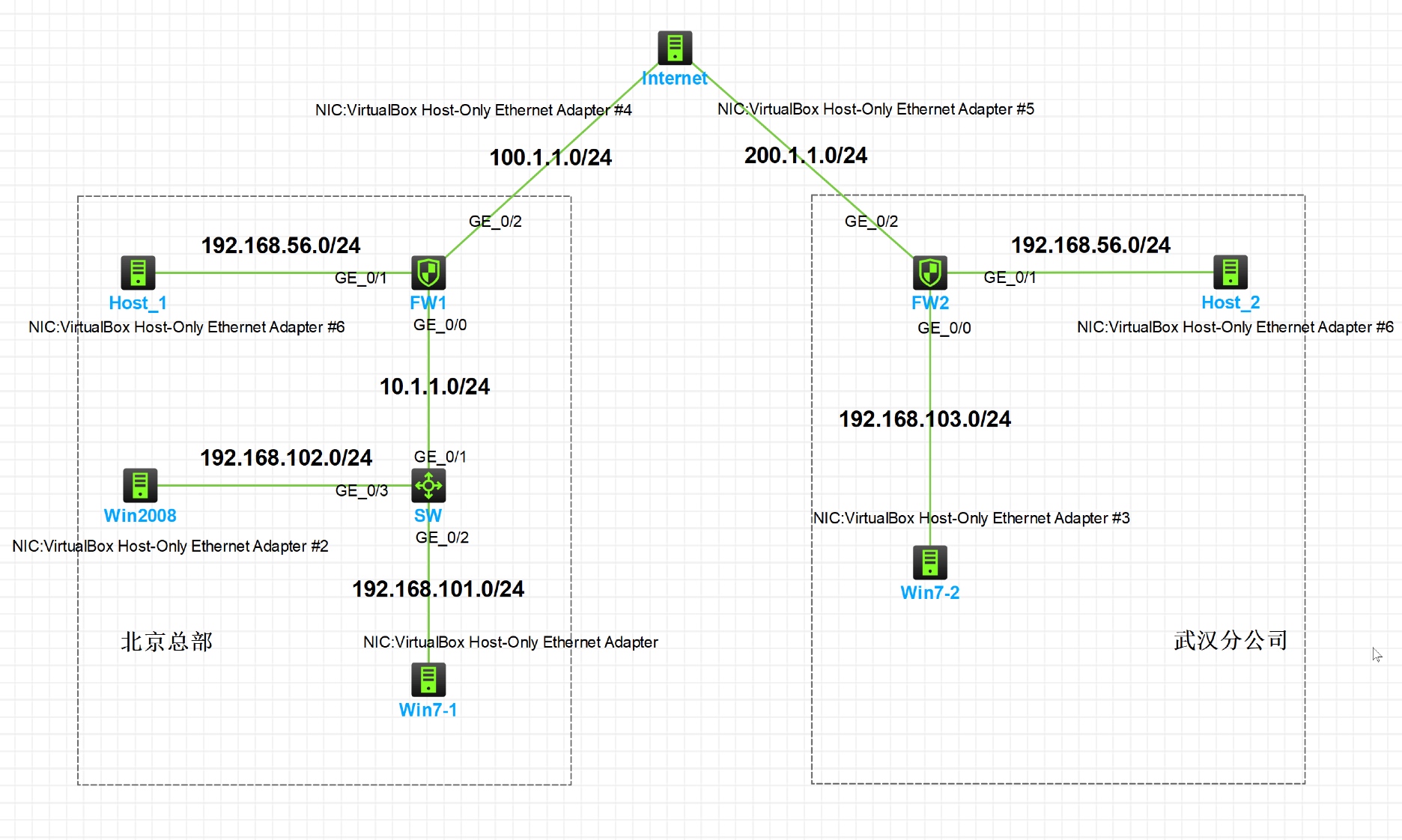

实验拓扑

注:此实验务必按照拓扑所示接口连接线缆,且运行前置环境中的 Win7-1、Win7-2、Windows Server 2008、Windows Server 2003 四台虚拟机。防火墙内存务必配置为 2G 以上。实验步骤中防火墙的配置可在 “Web 控制台配置方法” 和 “命令行配置方法” 中任选一种。

实验需求

- 按照图示配置网络,使北京总部和武汉分公司都能接入互联网。

- 在北京总部和武汉分公司的防火墙上配置 IPSec VPN,使武汉分公司内网 PC 可以访问总部内网 Web 服务器,总部和分公司内网 PC 能够互通。

前置基础配置

配置北京总部核心交换机。

步骤 1:在 SW 上创建 VLAN10、VLAN20 和 VLAN30,将连接 Win7-1 虚拟机接口加入 VLAN10,连接 Win2008 虚拟机的接口加入 VLAN20,连接防火墙的接口加入 VLAN30

[SW]vlan 10 [SW-vlan10]port g1/0/2 [SW-vlan10]vlan 20 [SW-vlan20]port g1/0/3 [SW-vlan20]vlan 30 [SW-vlan30]port g1/0/1步骤 2:在 SW 上为 VLAN10、VLAN20、VLAN30 创建三层接口并配置 IP 地址。

[SW]interface vlan 10 [SW-Vlan-interface10]ip address 192.168.101.254 24 [SW]interface vlan 20 [SW-Vlan-interface20]ip address 192.168.102.254 24 [SW]interface vlan 30 [SW-Vlan-interface30]ip address 10.1.1.2 30步骤 3:在 SW 上配置缺省路由,下一跳指向防火墙。

[SW]ip route-static 0.0.0.0 0 10.1.1.1在 Windows Server 2008 上部署 Web 服务,配置方法自行查阅。

配置 FW1,使北京总部内网 Win7-1 和 Win2008 可以访问互联网(NAT 暂时不配置)。

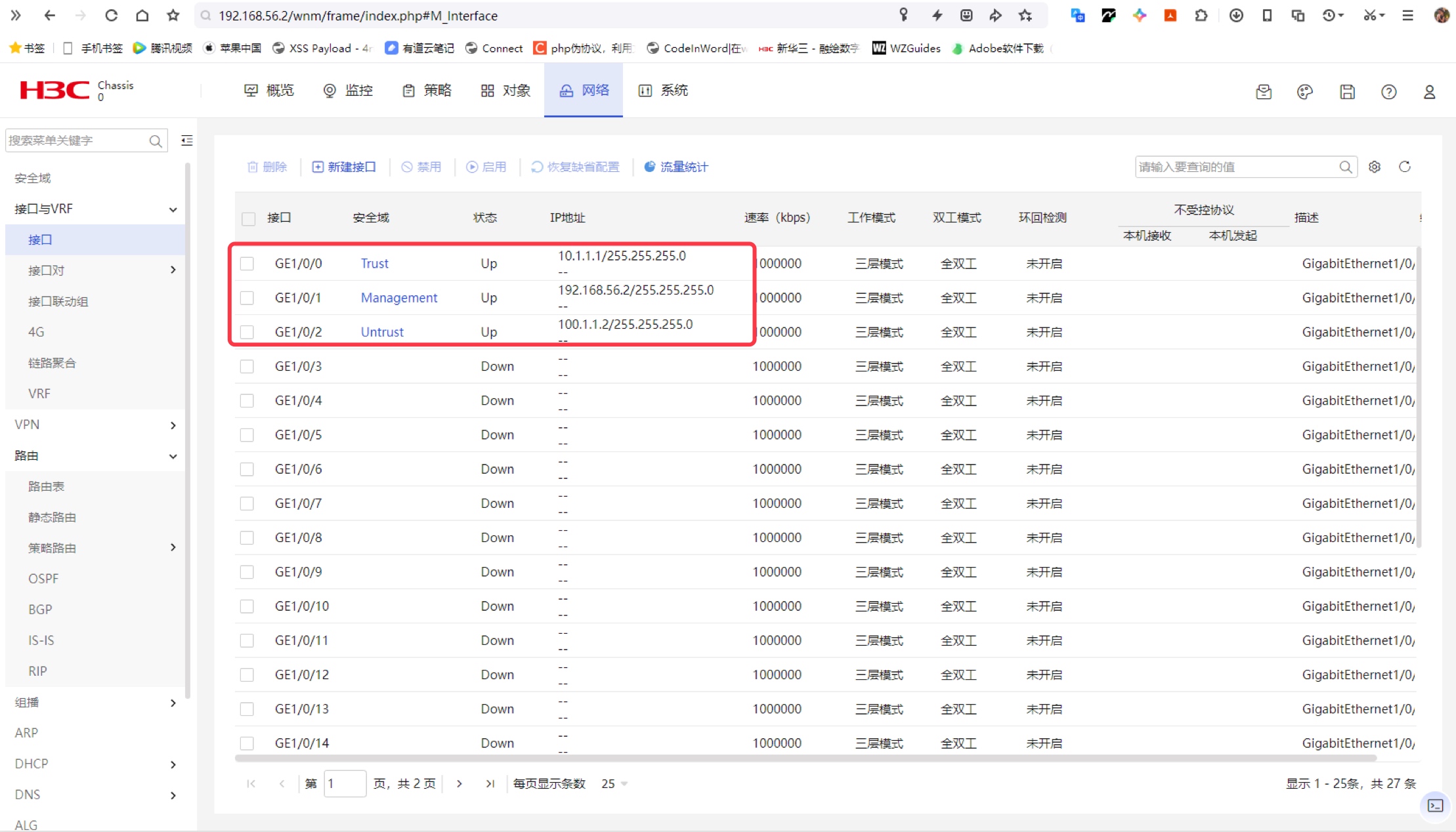

步骤 1:配置 FW1 的内网接口加入 Trust 区域,公网接口加入 Untrust 接口。分别配置 IP 地址如图所示

图 1-2 步骤 2:在 FW1 上配置缺省路由和去往内网业务的路由,如图所示。

图 1-3 配置 FW2 的接口、路由,使武汉分公司内网 Win7-2 可以访问互联网(NAT 暂时不配置)。

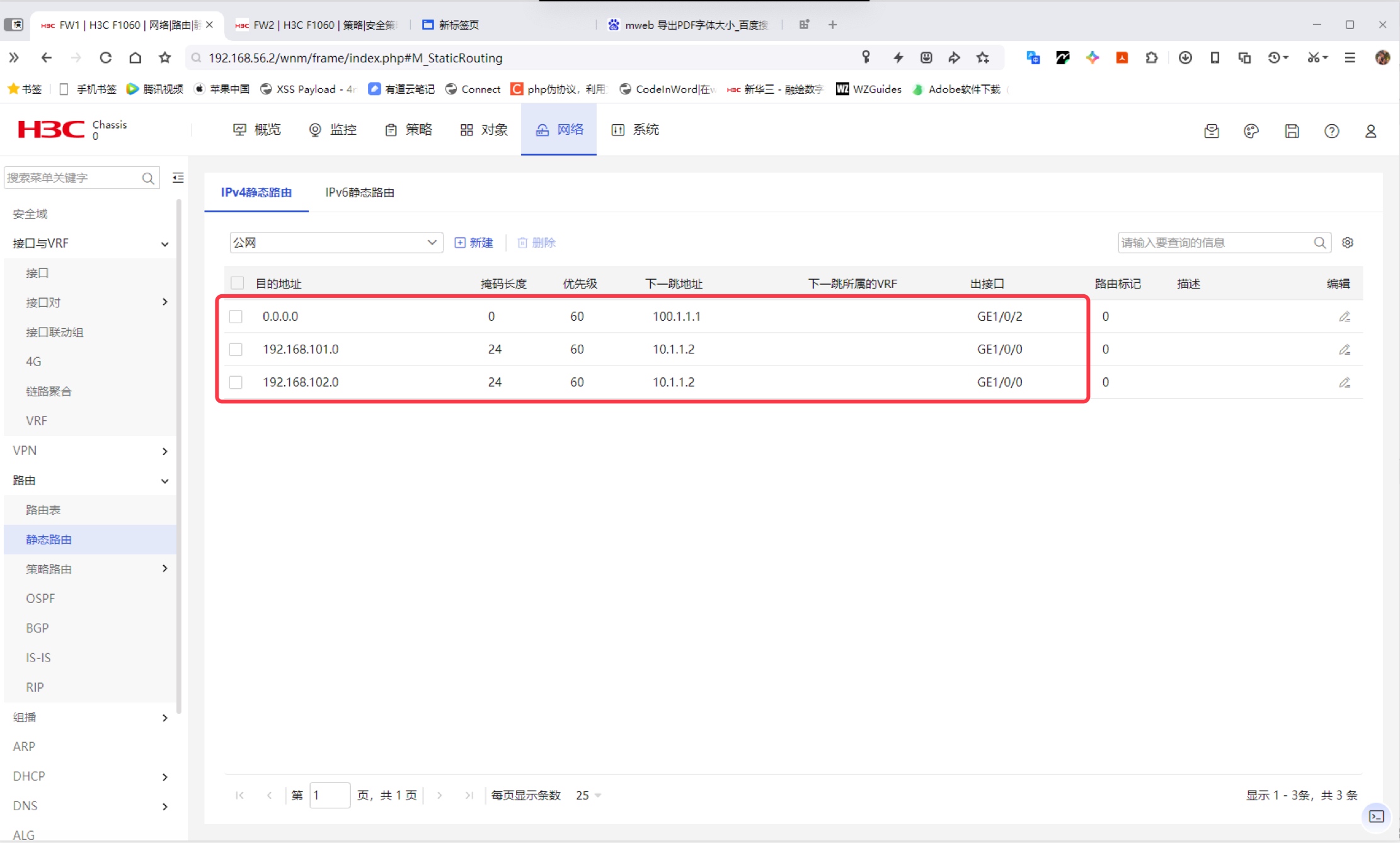

步骤 1:配置 FW2 的内网接口加入 Trust 区域,公网接口加入 Untrust 接口。分别配置 IP 地址如图所示

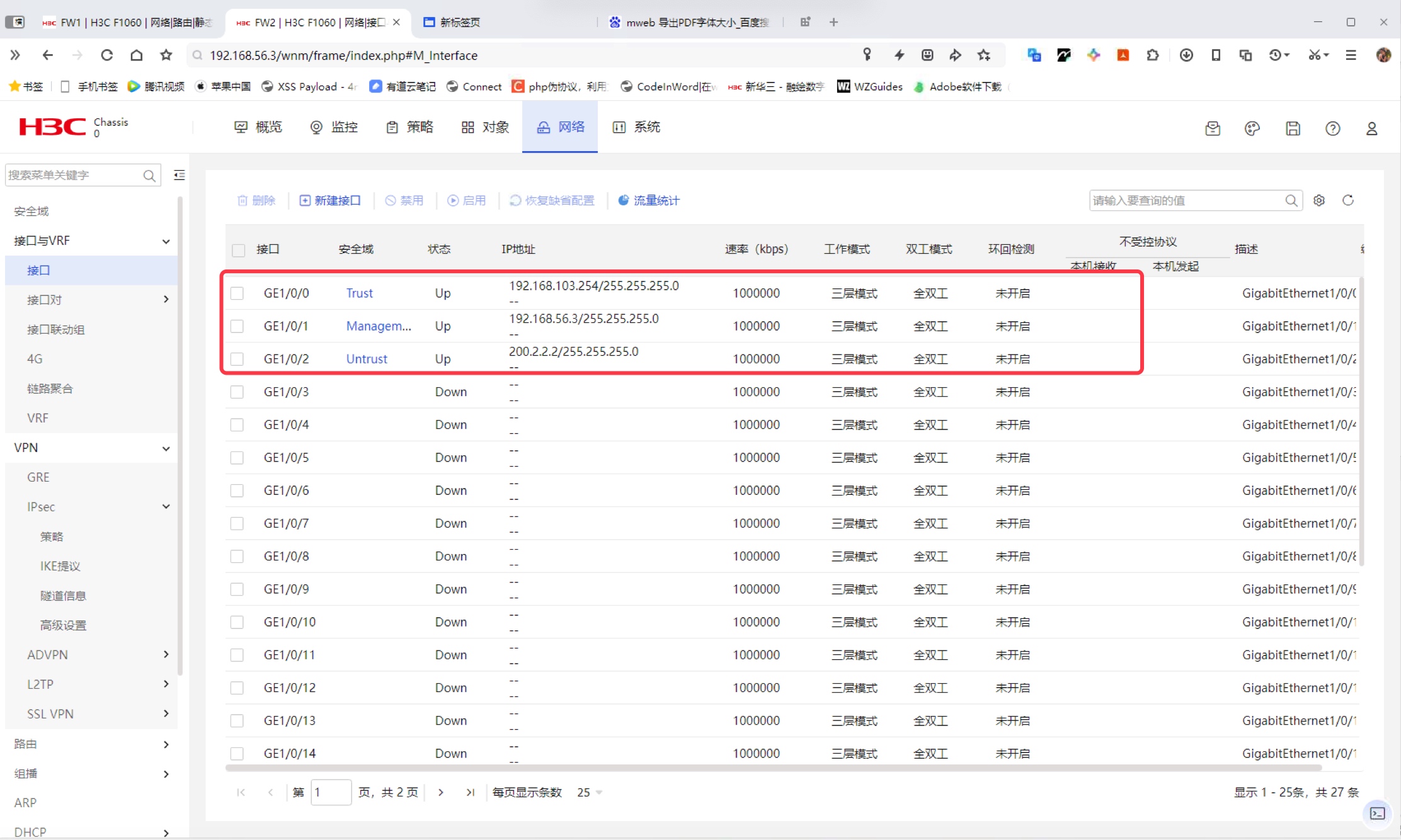

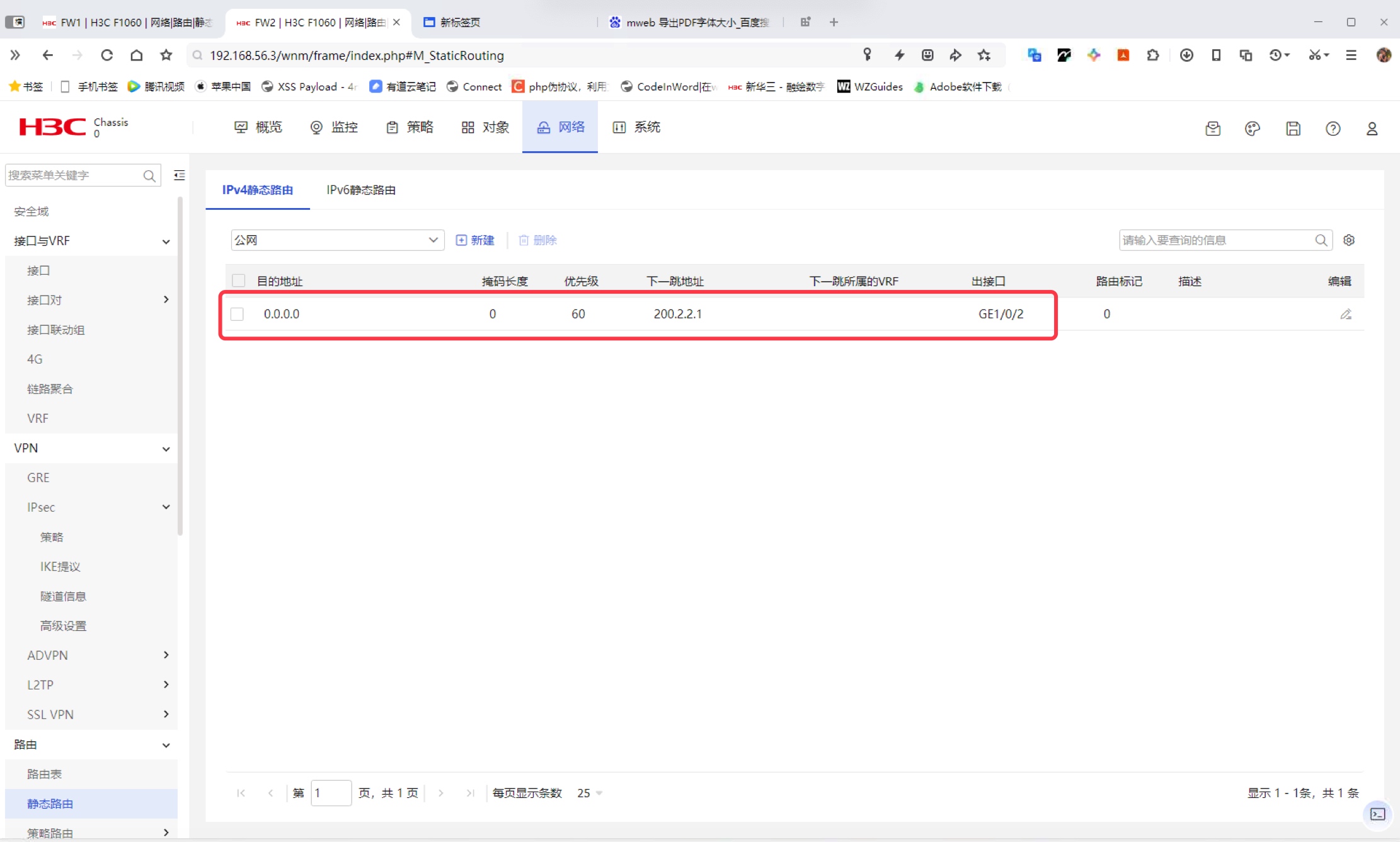

图 1-4 步骤 2:在 FW2 上配置缺省路由,如图所示。

图 1-5

IPSec VPN 配置(防火墙 Web 控制台配置方法)

在 FW1 上配置 IPSec VPN

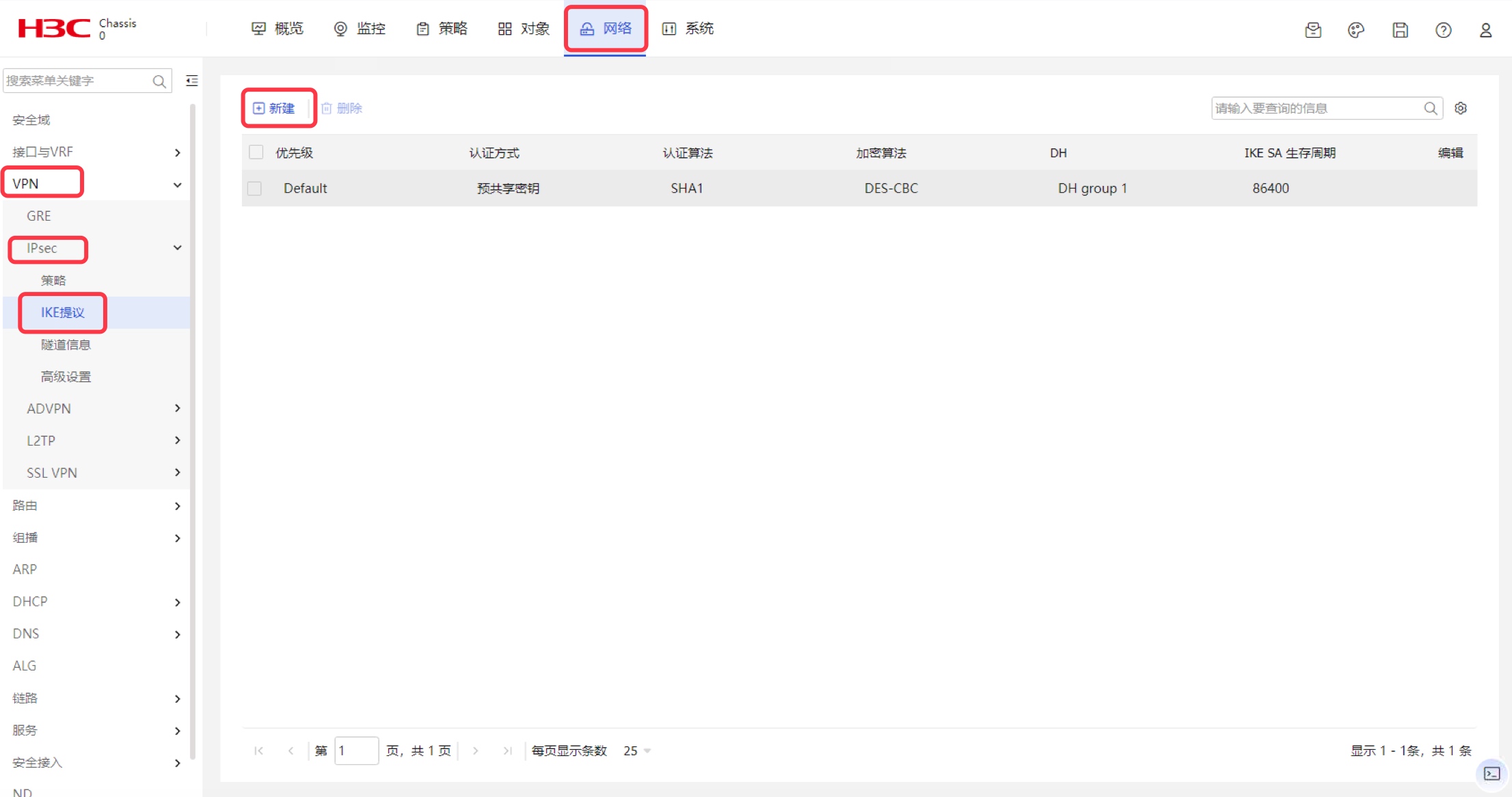

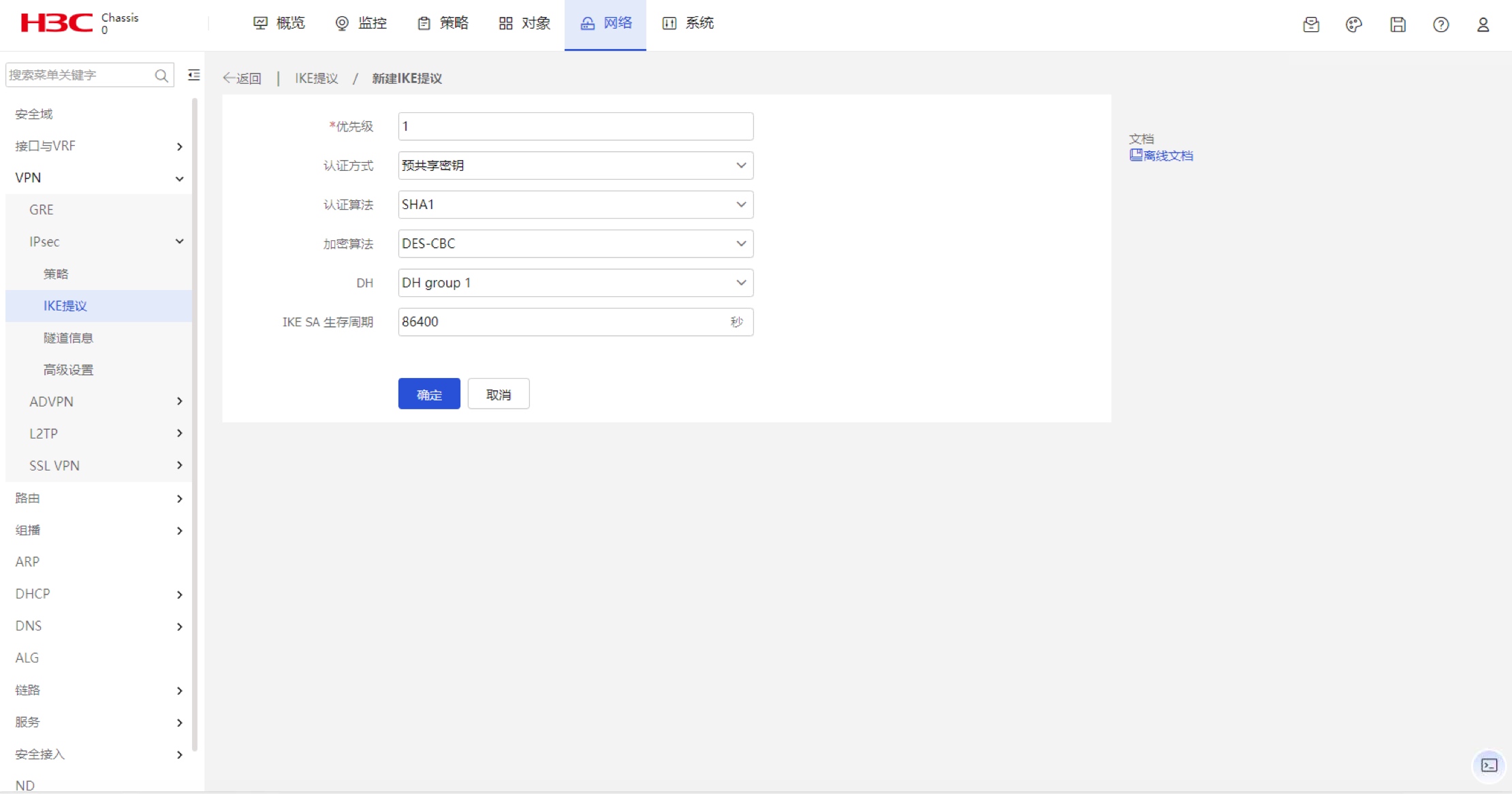

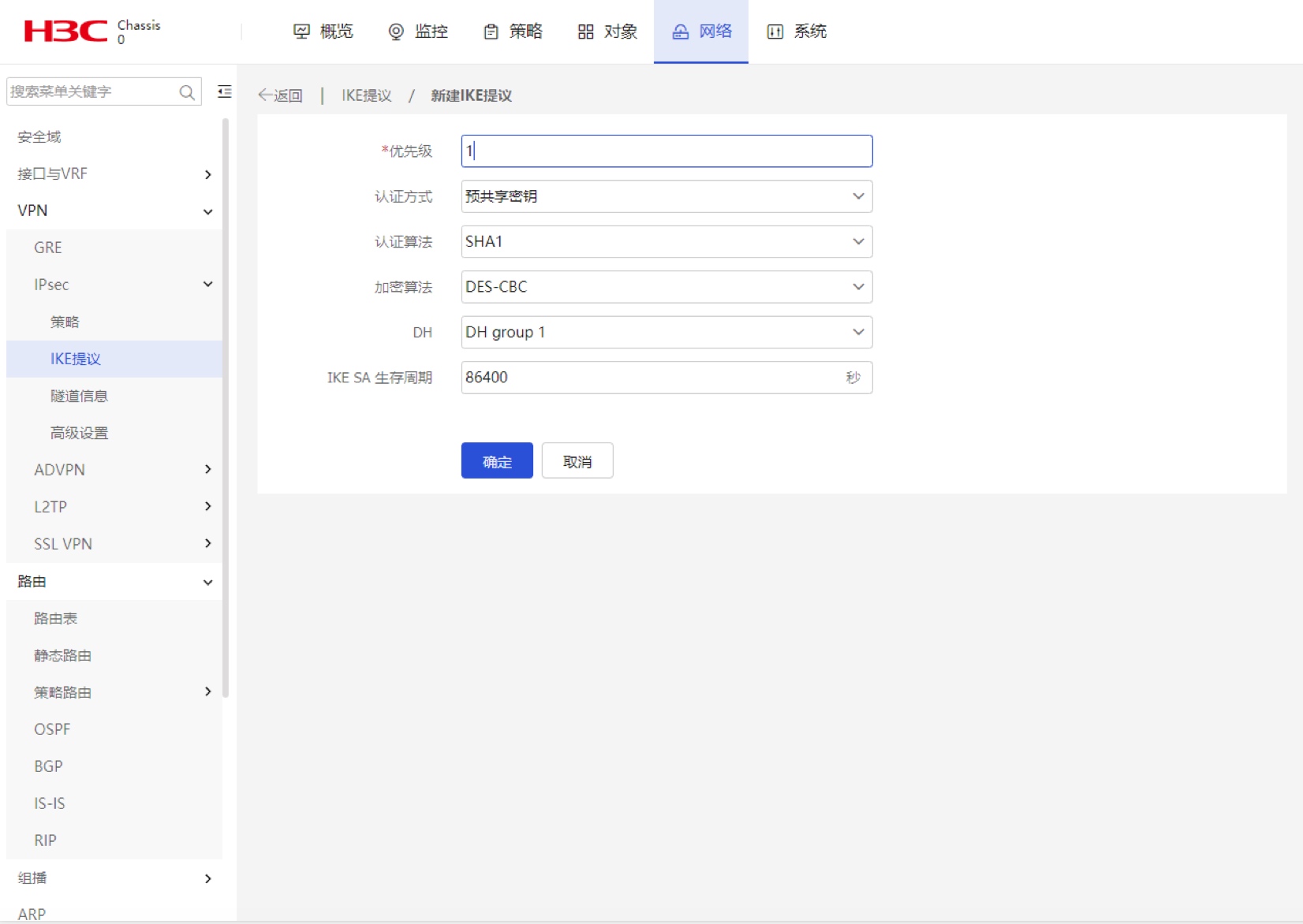

步骤 1:在 Web 控制台上点击

网络-VPN-IPsec-IKE 提议,然后点击新建,创建 IKE 提议(也可以不创建,使用默认的 Default IKE 提议。只需要两边 VPN 配置一致即可)。

图 1-6

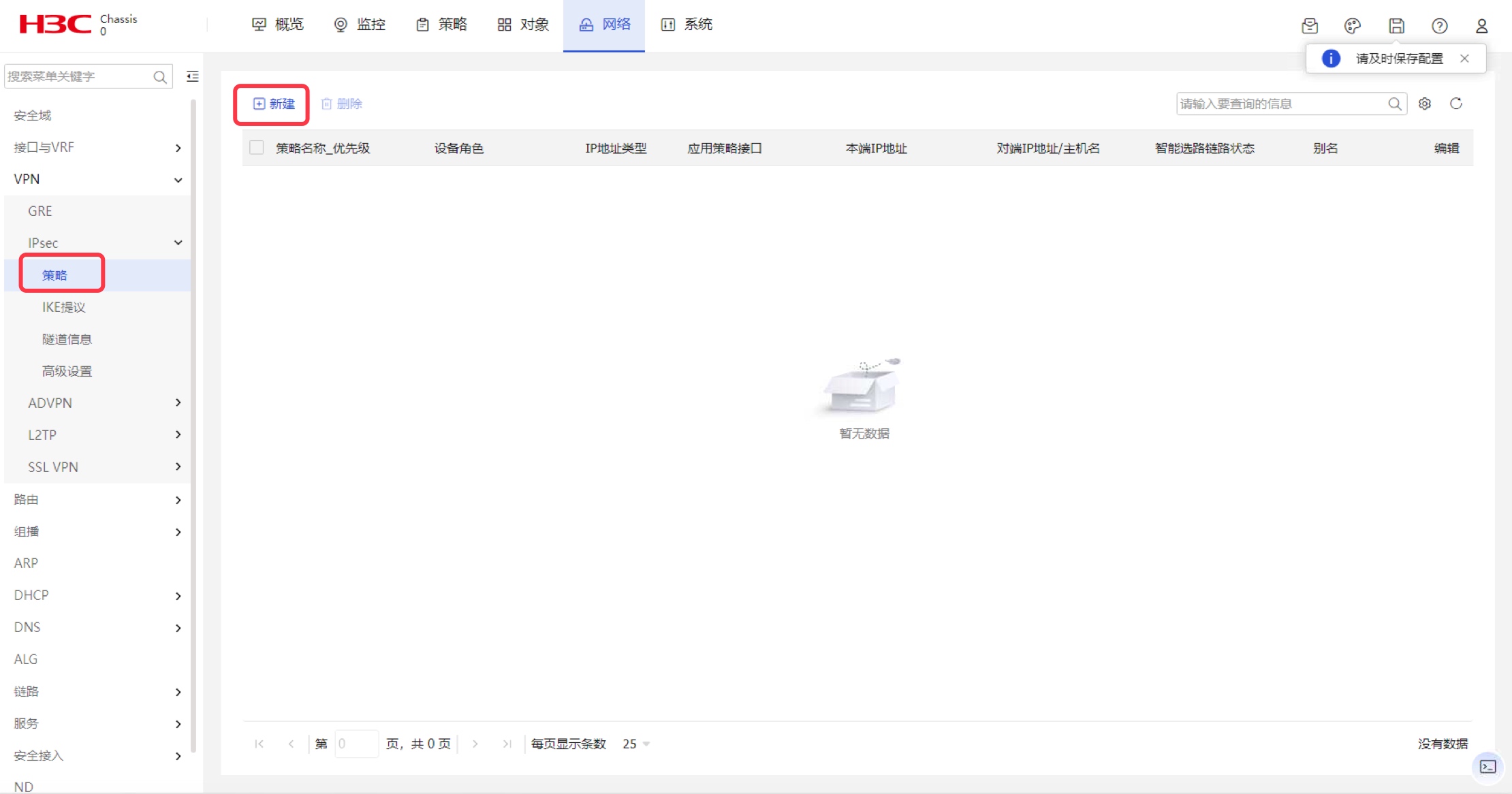

图 1-7 步骤 2:点击

策略进入 IPSec 策略配置页面,然后点击新建创建 IPSec 策略。

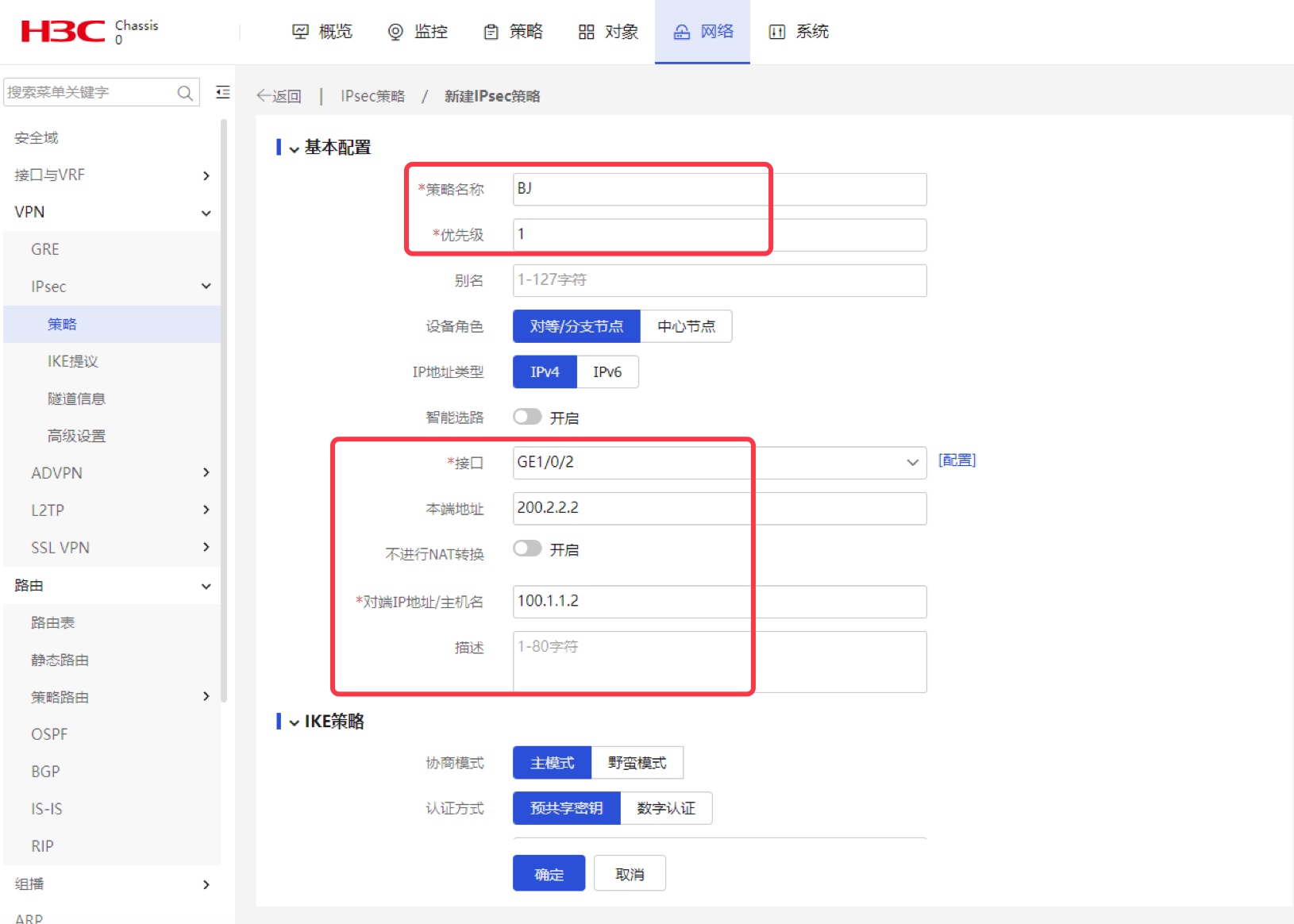

图 1-8 步骤 3:在 IPSec 策略配置页面填写配置信息。策略名称与优先级自拟,设备角色选择 “对等/分支节点”,IP 地址类型选择 ”IPv4“,接口选择公网口,本端地址为本端公网 IP 地址,对端 IP 地址为对端公网 IP 地址。

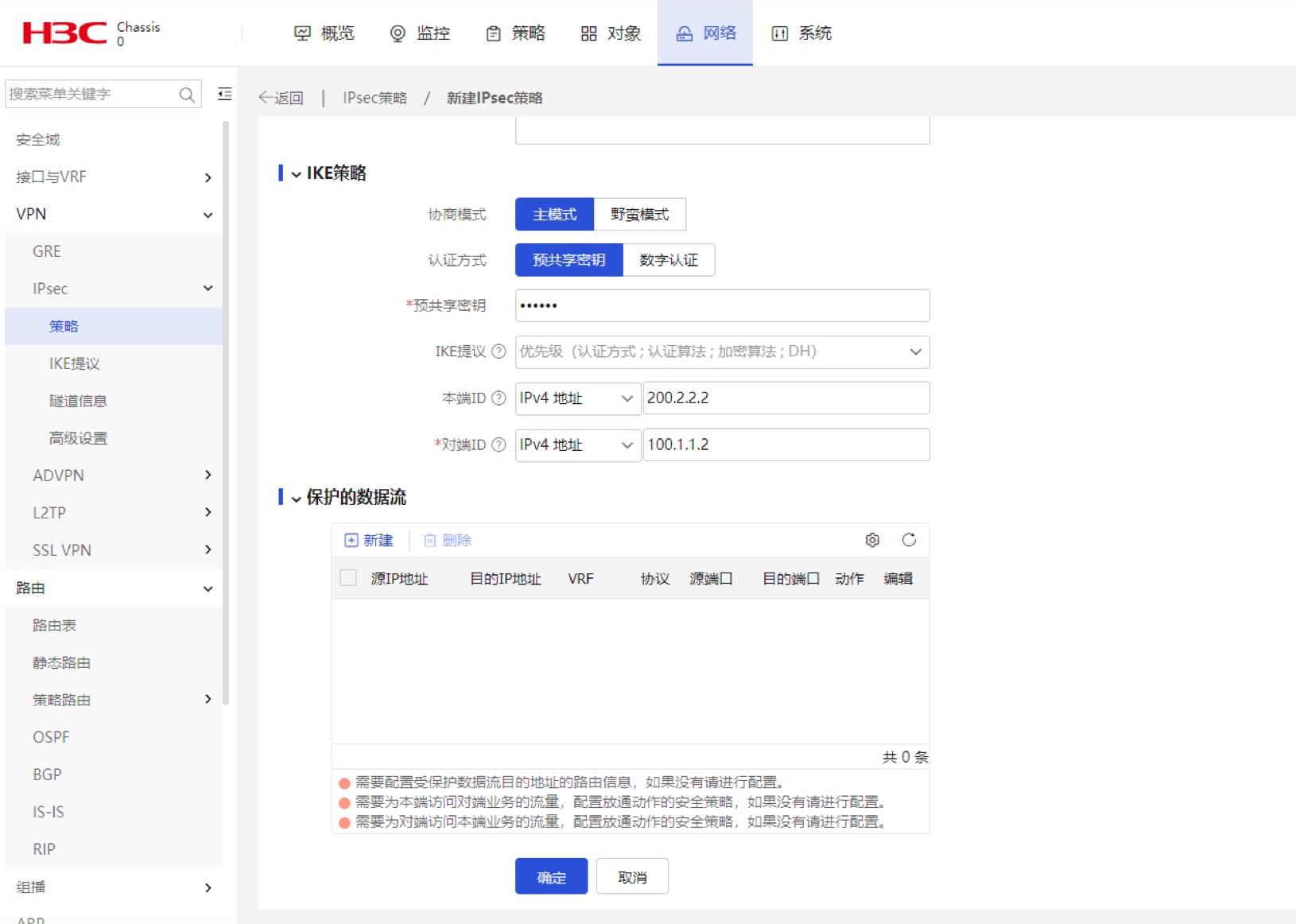

图 1-9 步骤 4:IKE 协商模式选择为 ”主模式“,认证方式为 ”预共享密钥“,预共享密钥填写一个双方一致的密钥,IKE 提议调用前面创建的 IKE 提议,本端 ID 和对端 ID 分别为本端和对端公网 IP 地址。

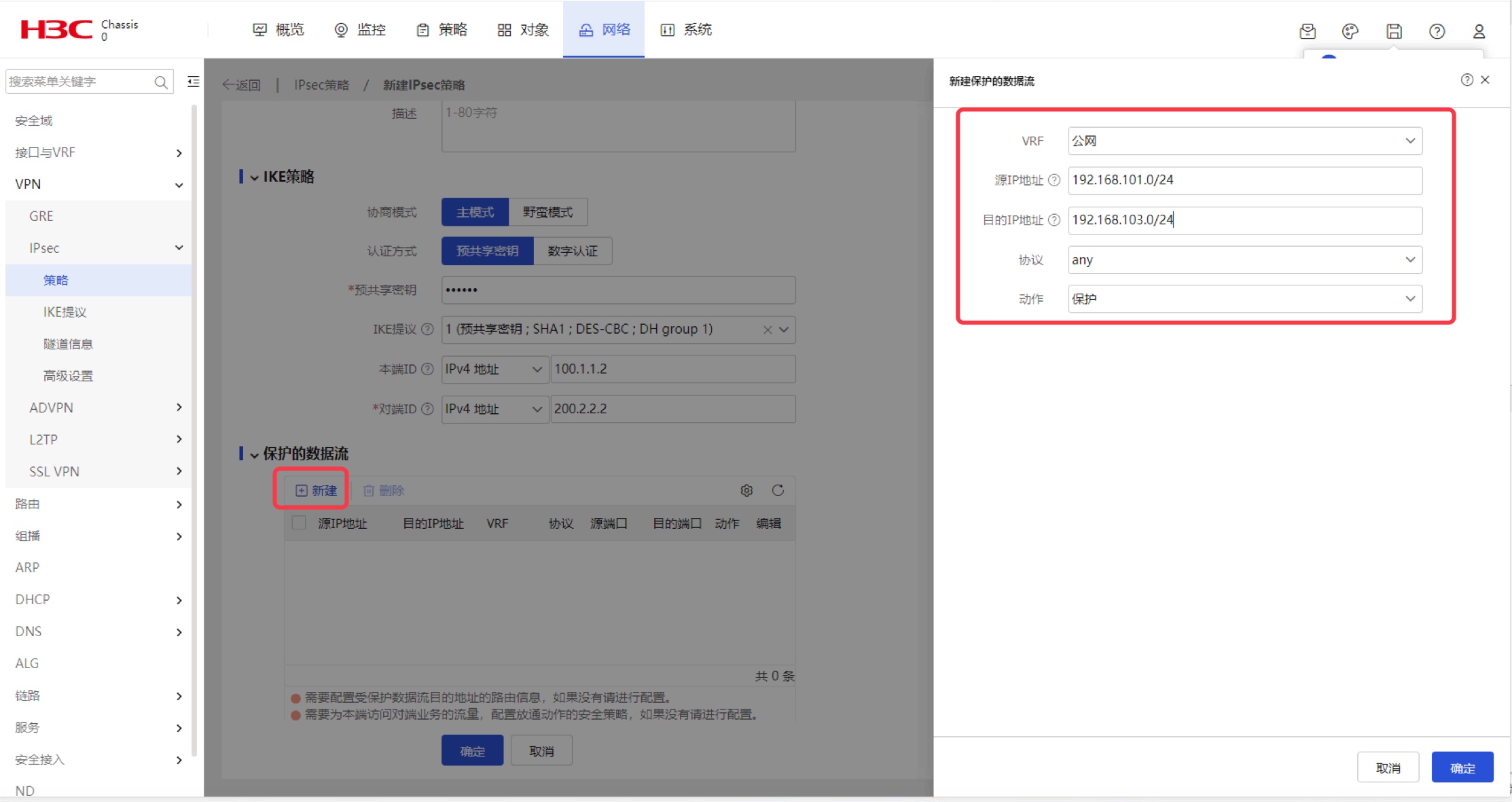

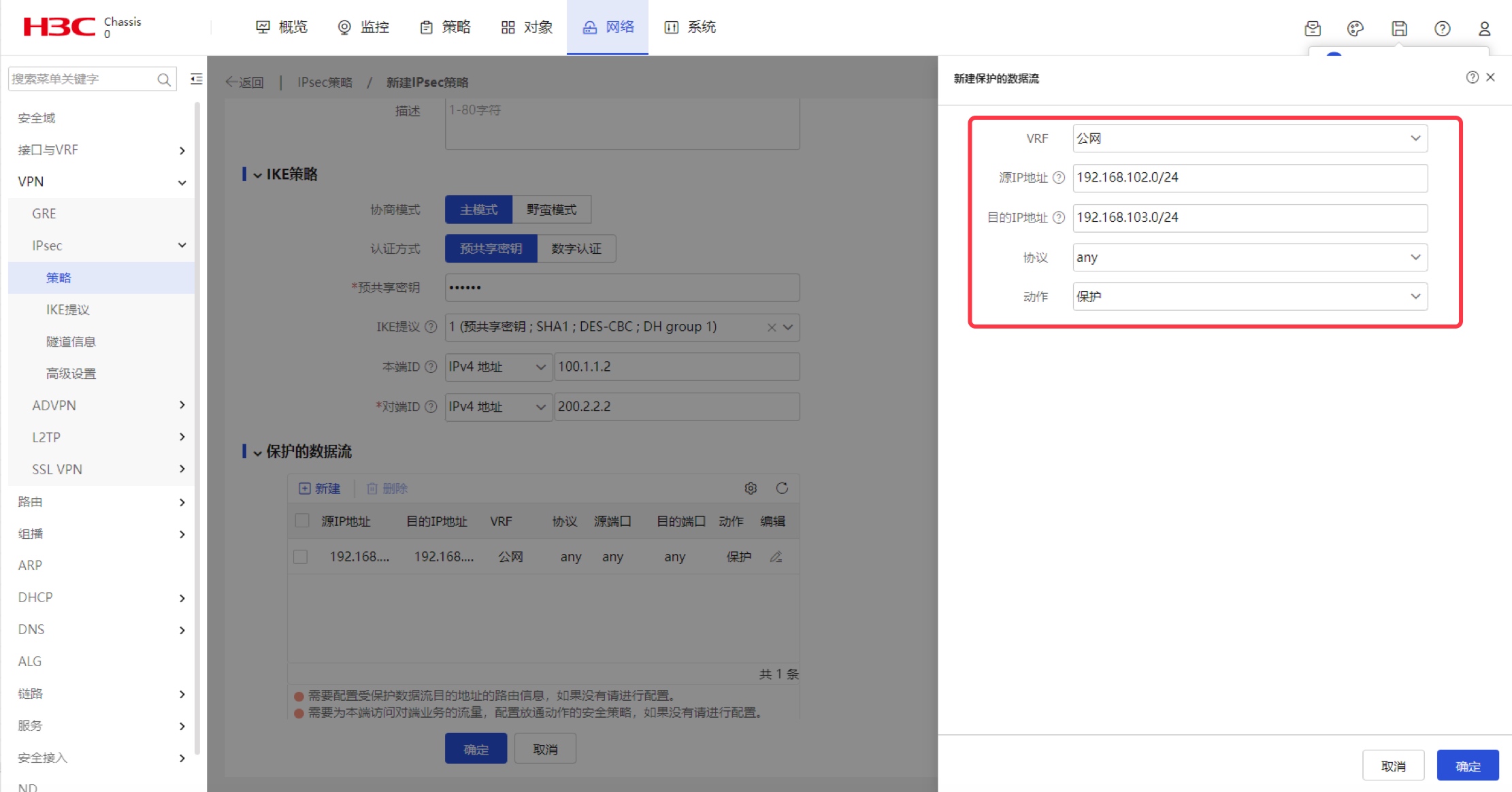

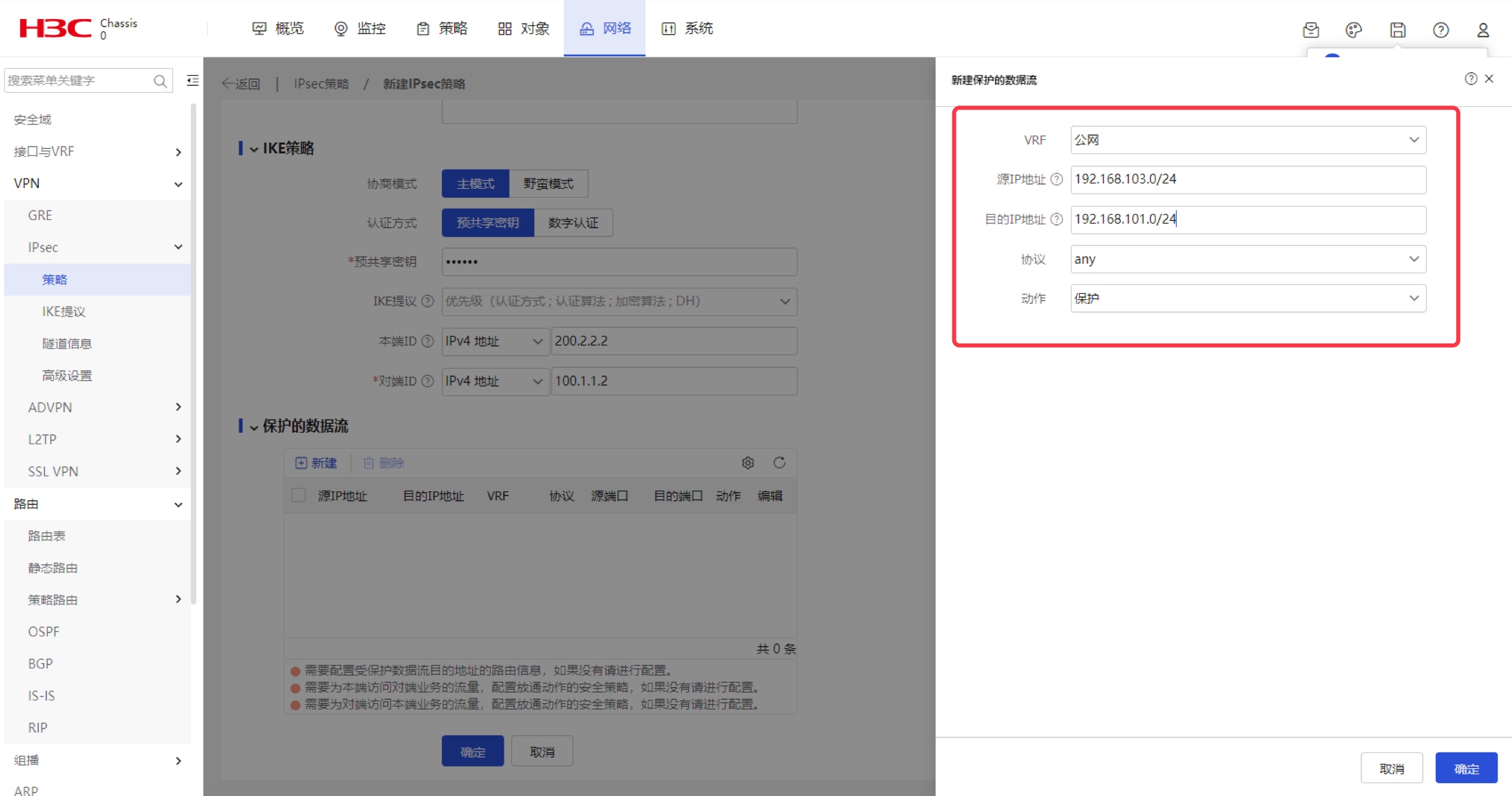

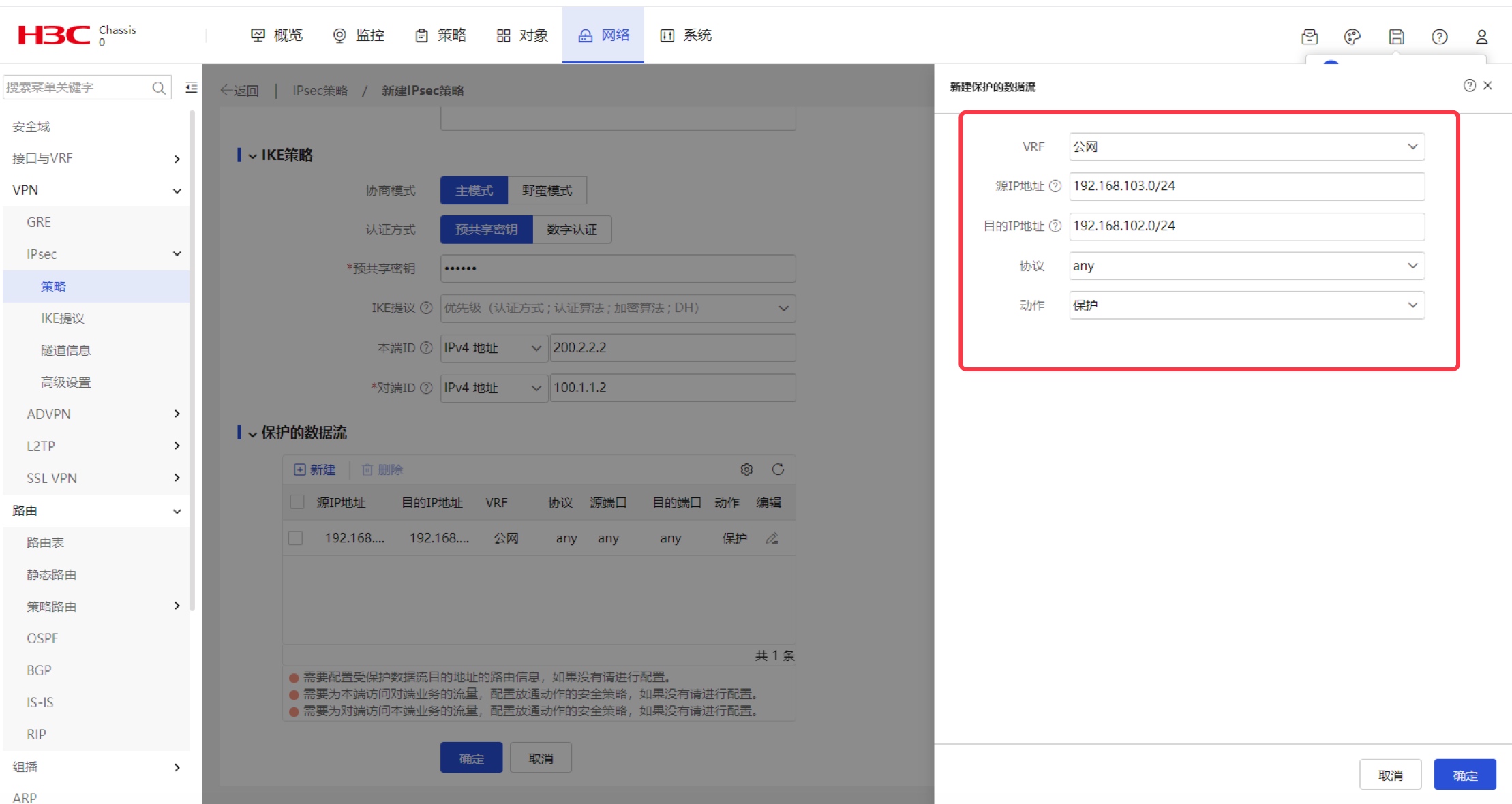

图 1-10 步骤 5:在保护的数据流处点击

新建,然后配置源 IP 地址为本端的私网地址,目的 IP 地址为对端的私网地址。由于总部的 PC 和服务器都要和对端互通,所以需要创建两条数据流,分别是总部 PC 到分公司 PC,总部服务器到分公司 PC。

图 1-11

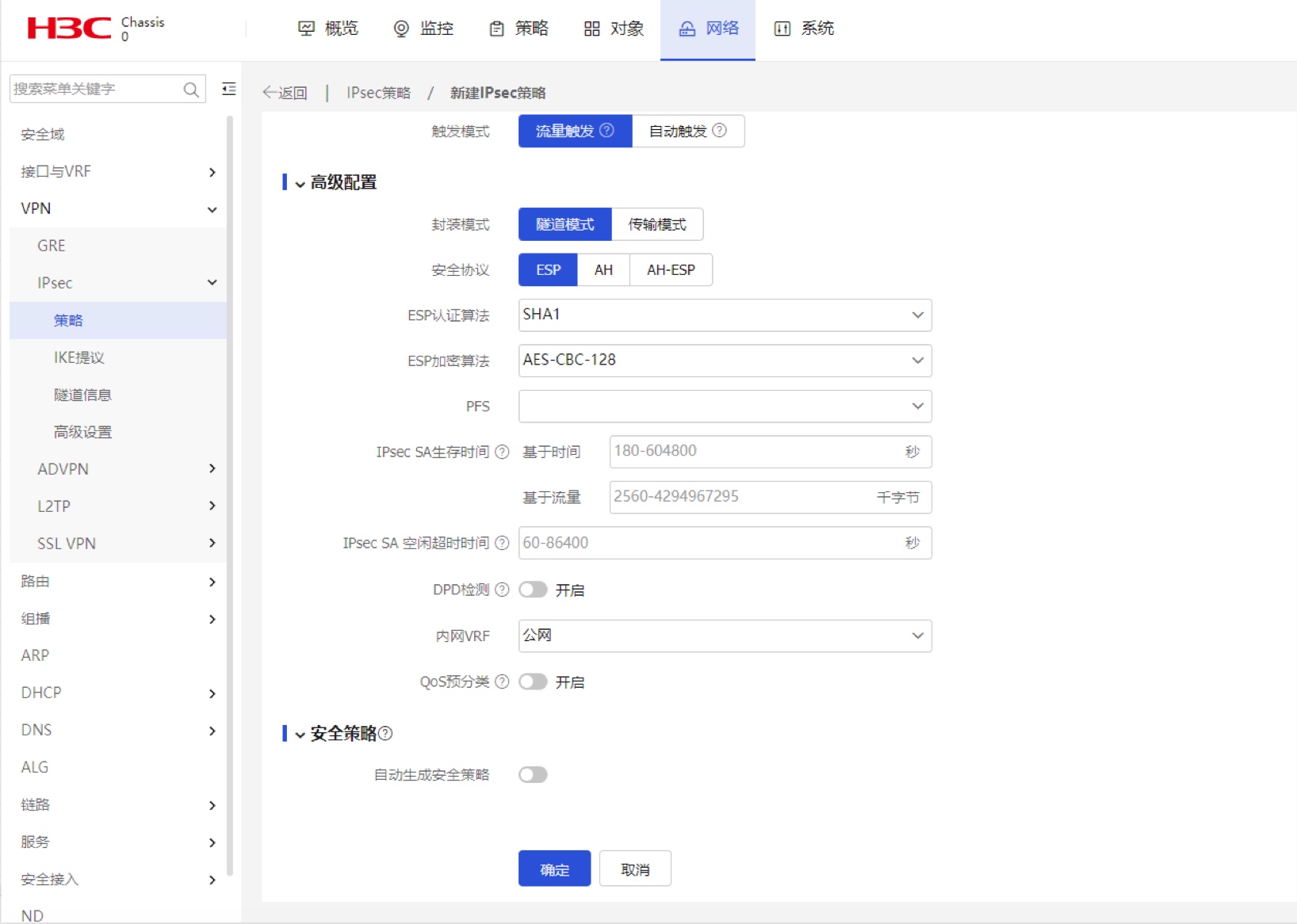

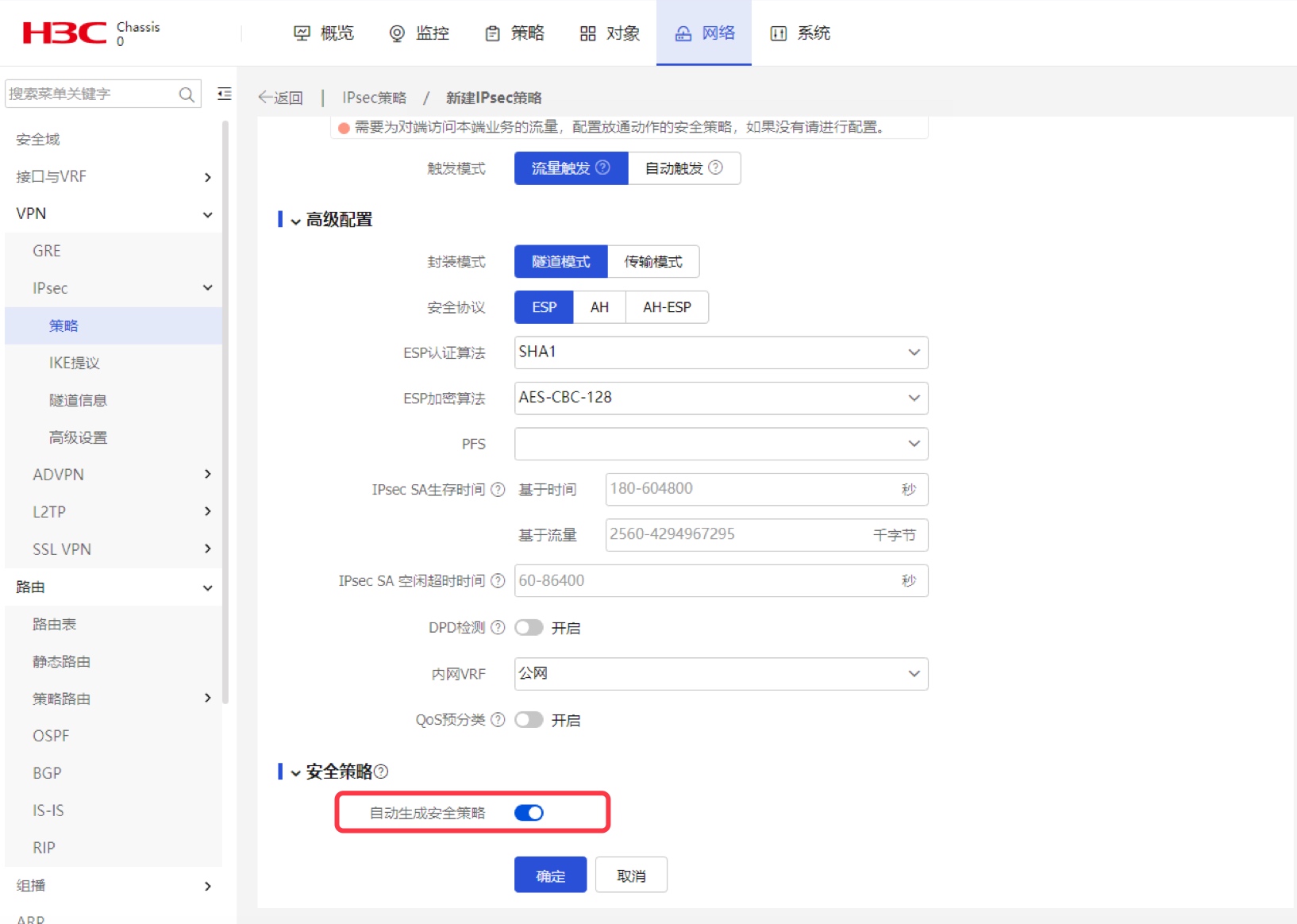

图 1-12 步骤 6:在高级配置中,选择封装模式为 ”隧道模式“,安全协议为 ”ESP“,其它选项都与对端配置一致即可。这里保持默认不变。

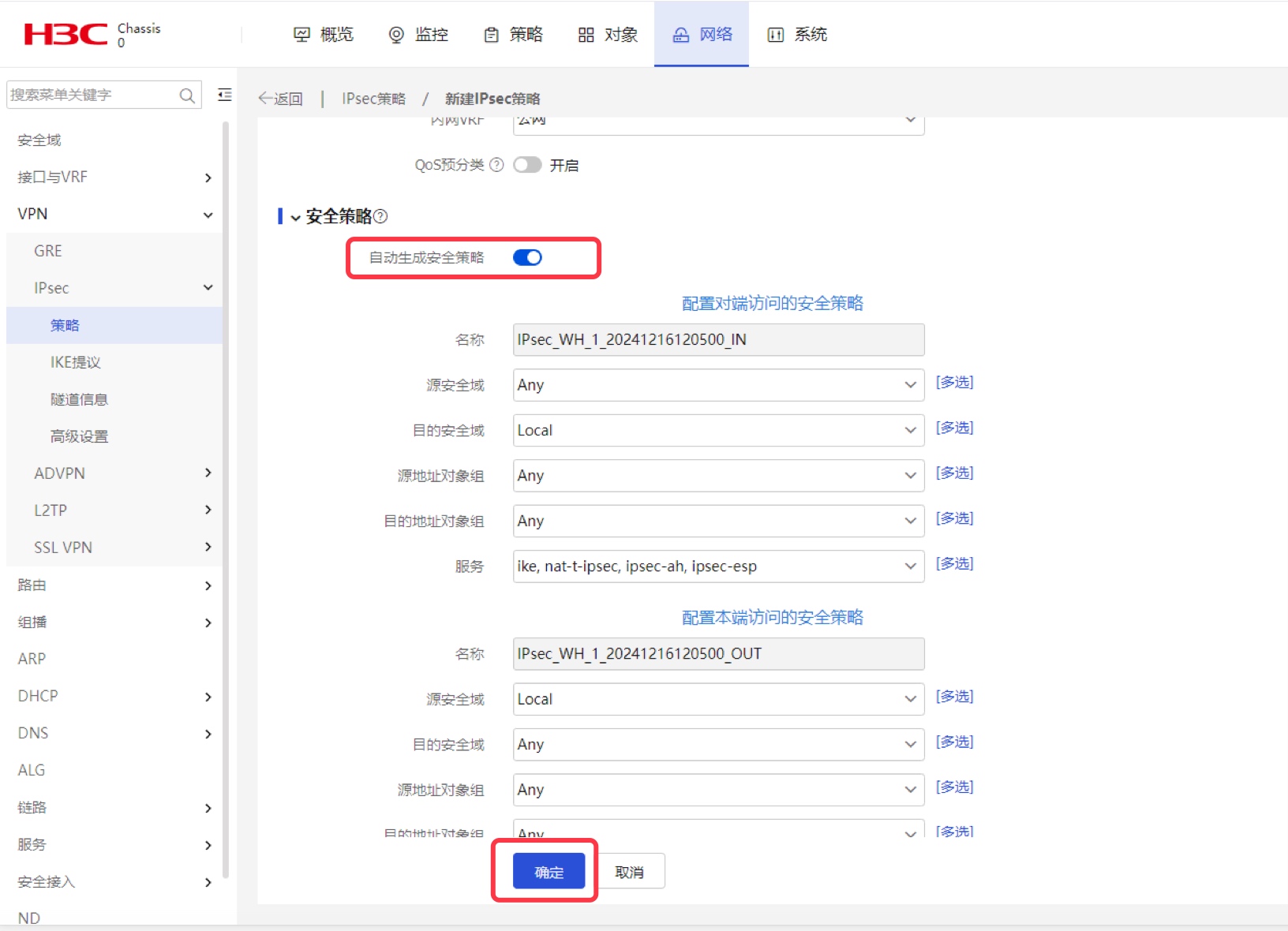

图 1-13 步骤 7:开启 ”自动生成安全策略“ 后,点击

确定完成 IPSec 策略创建。

图 1-14 在 FW1 上配置 NAT,使总部 PC 与服务器可以上网。

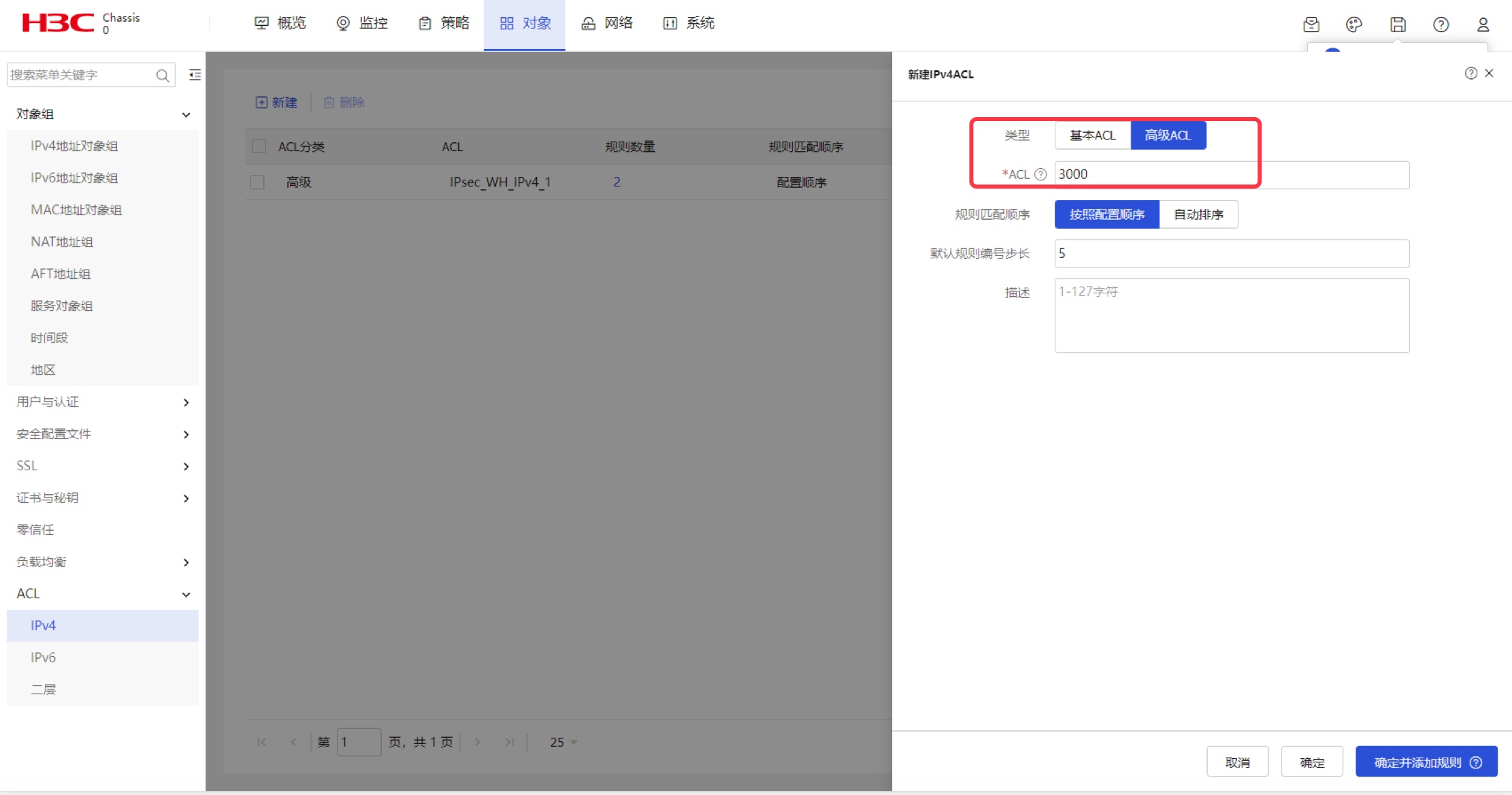

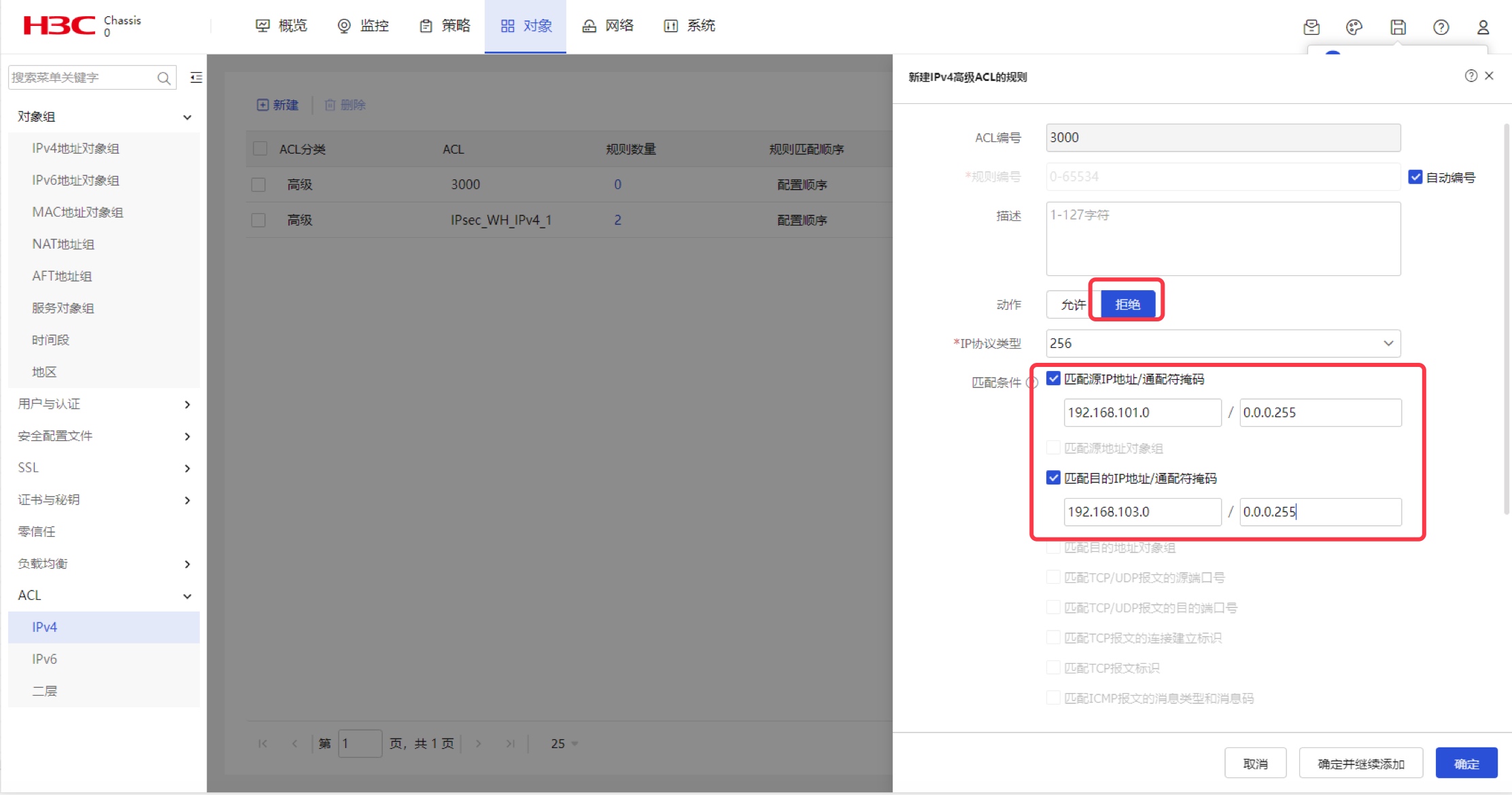

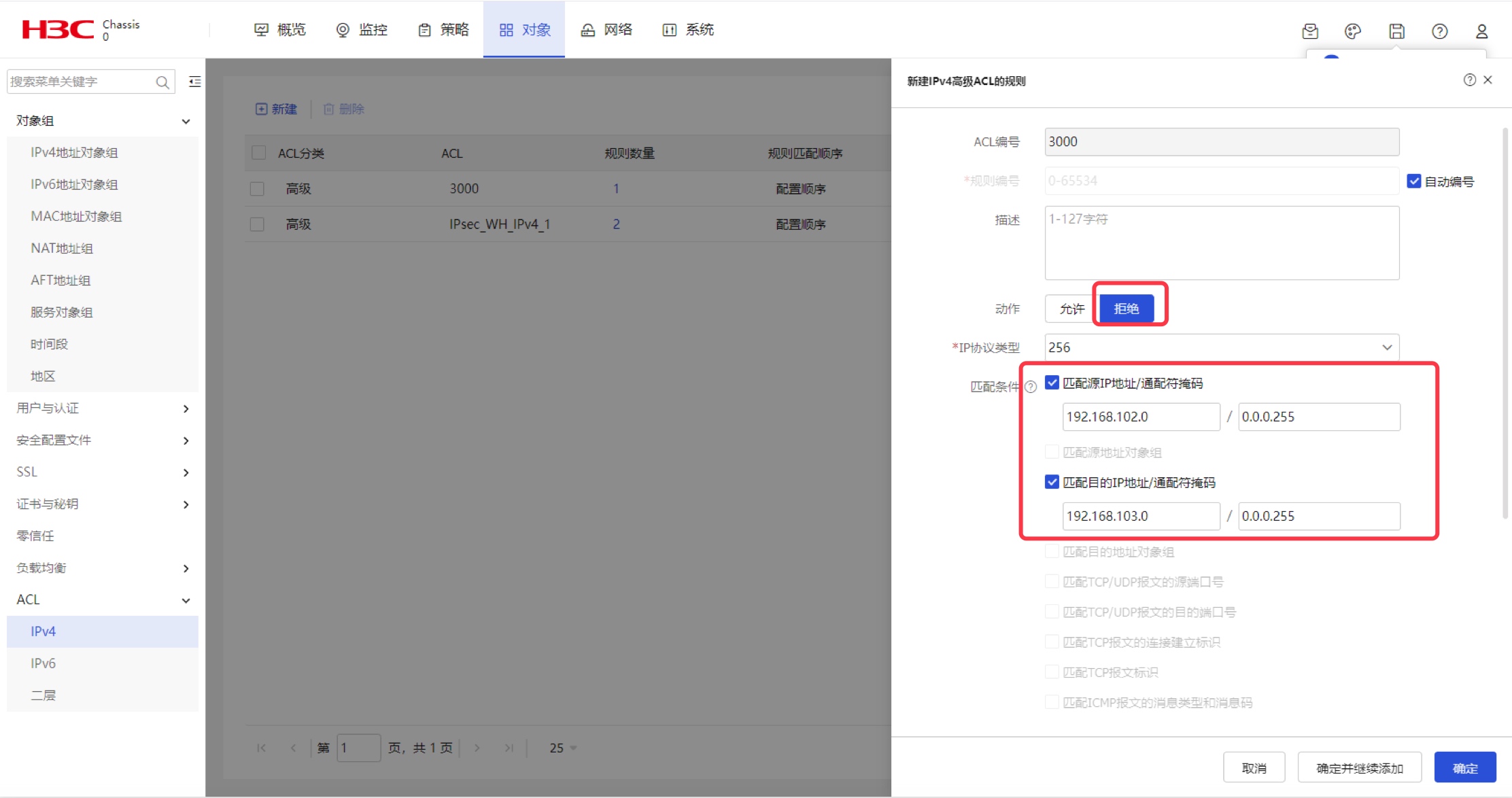

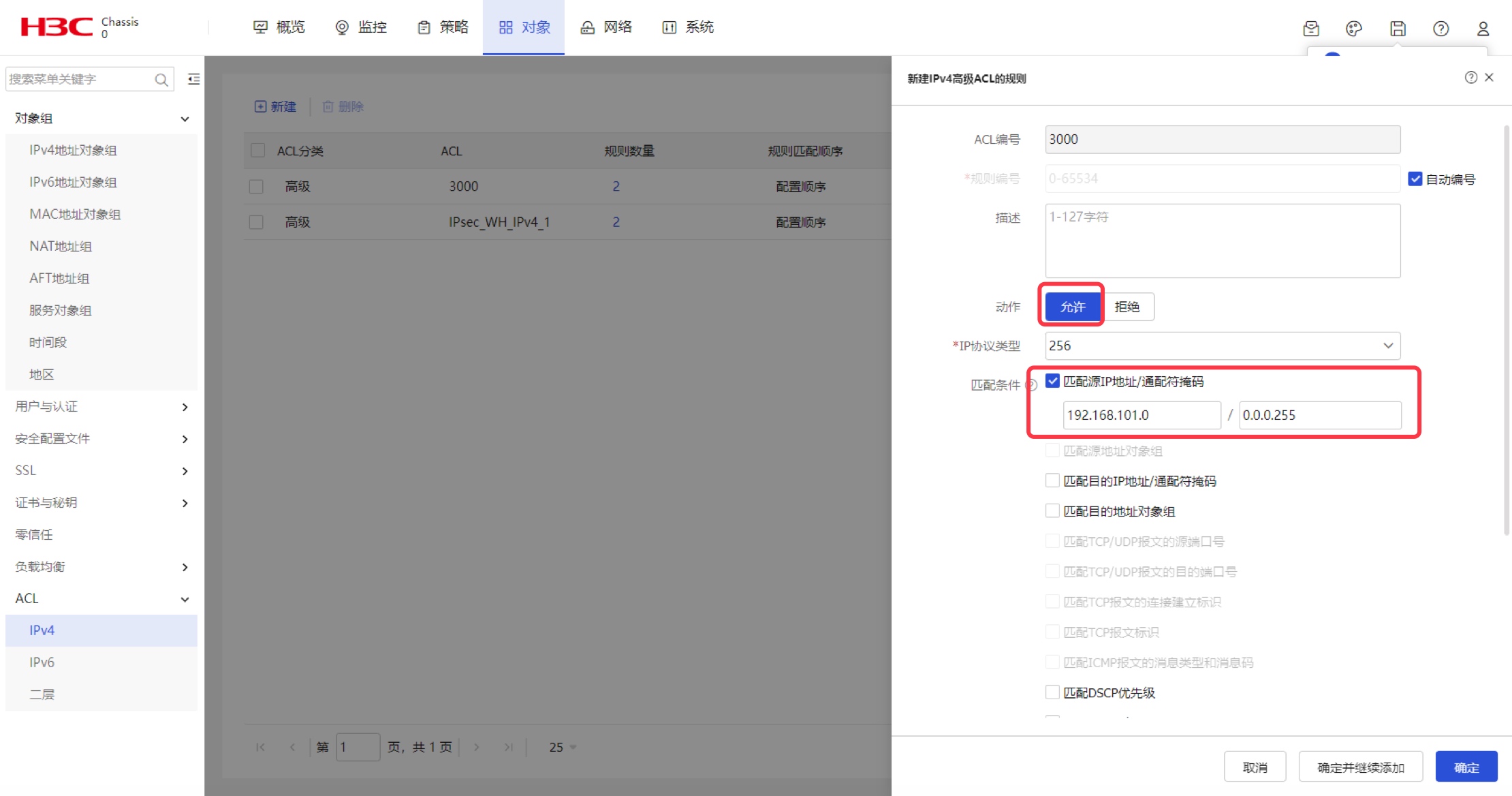

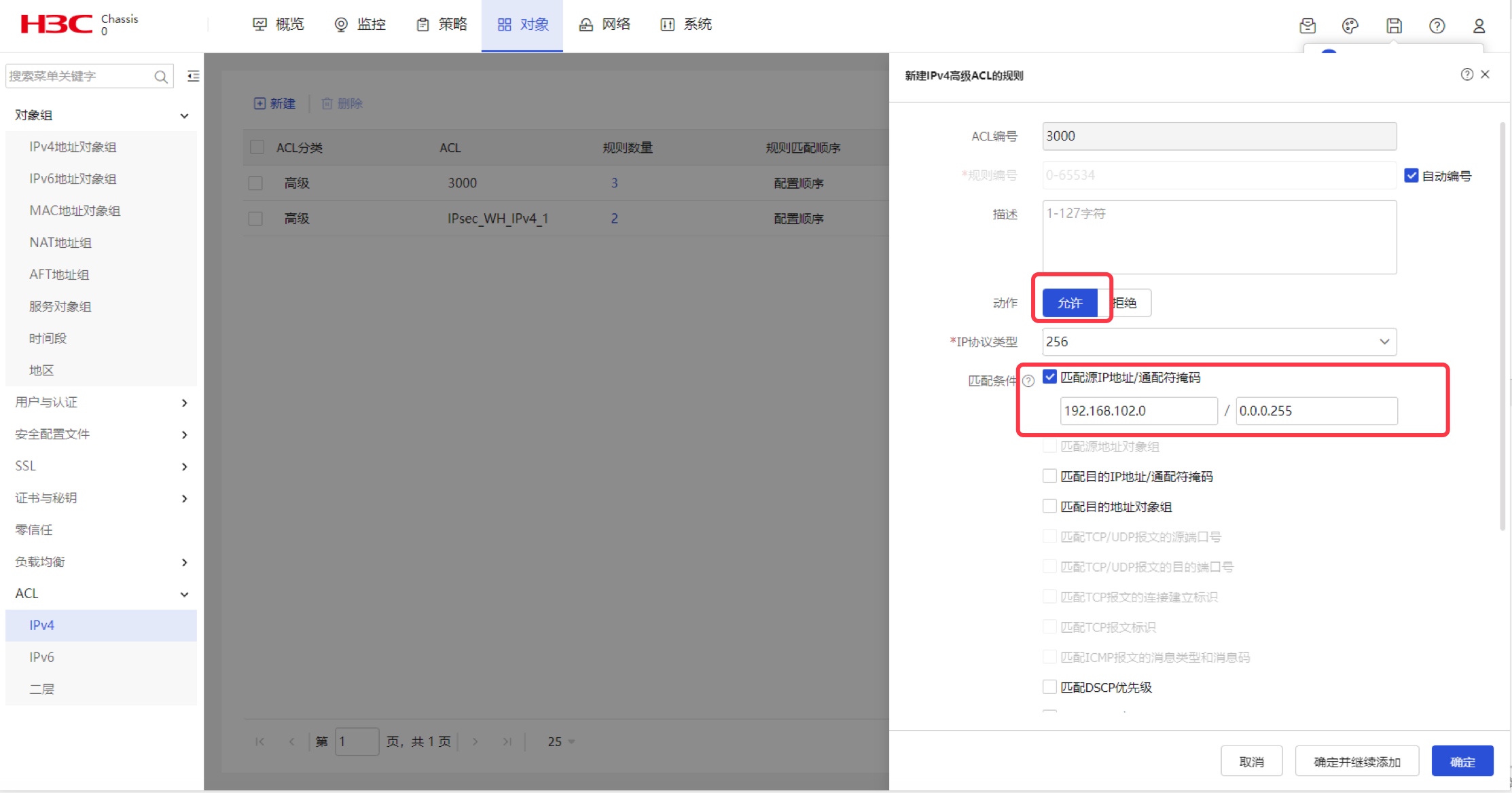

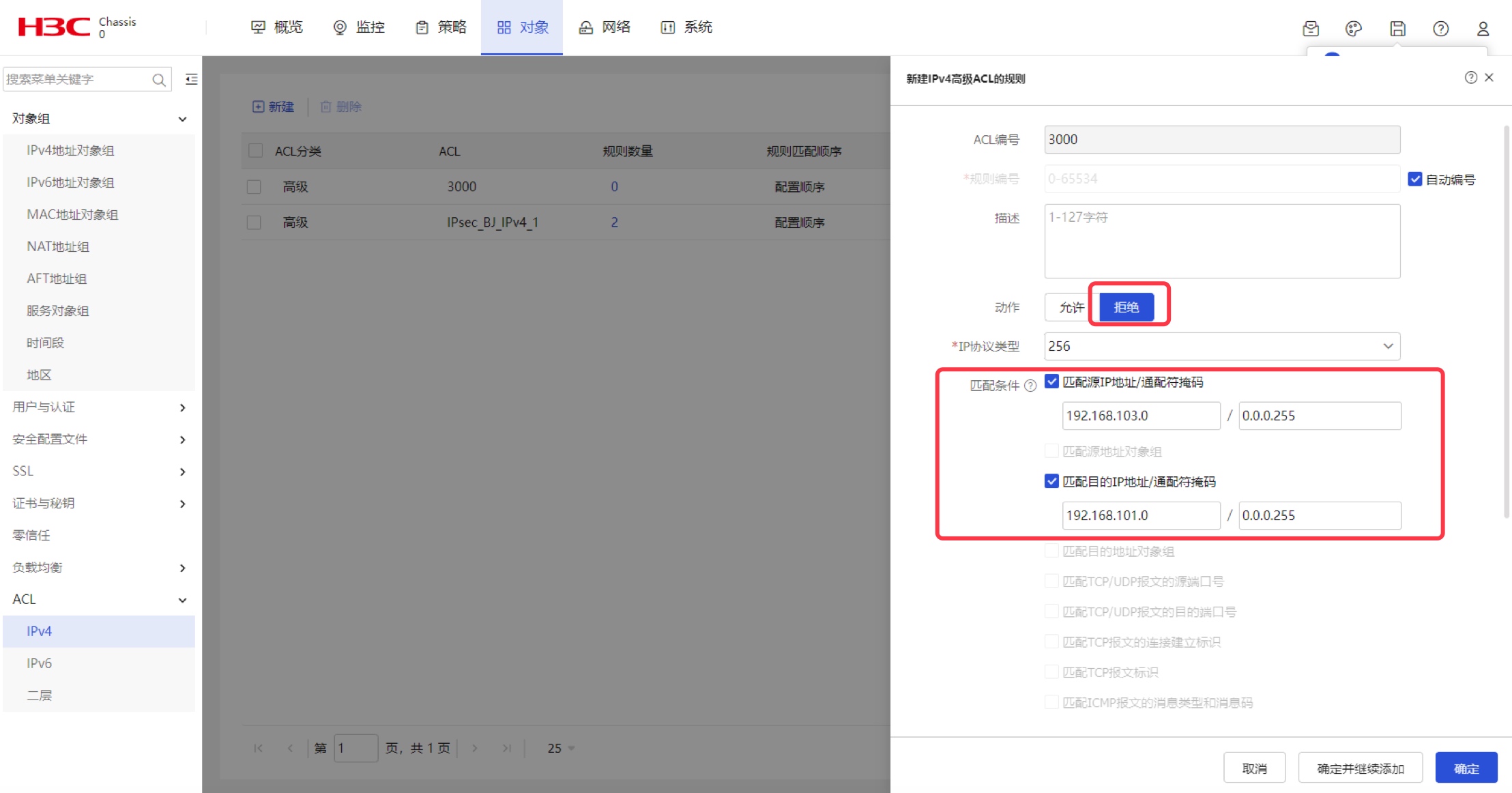

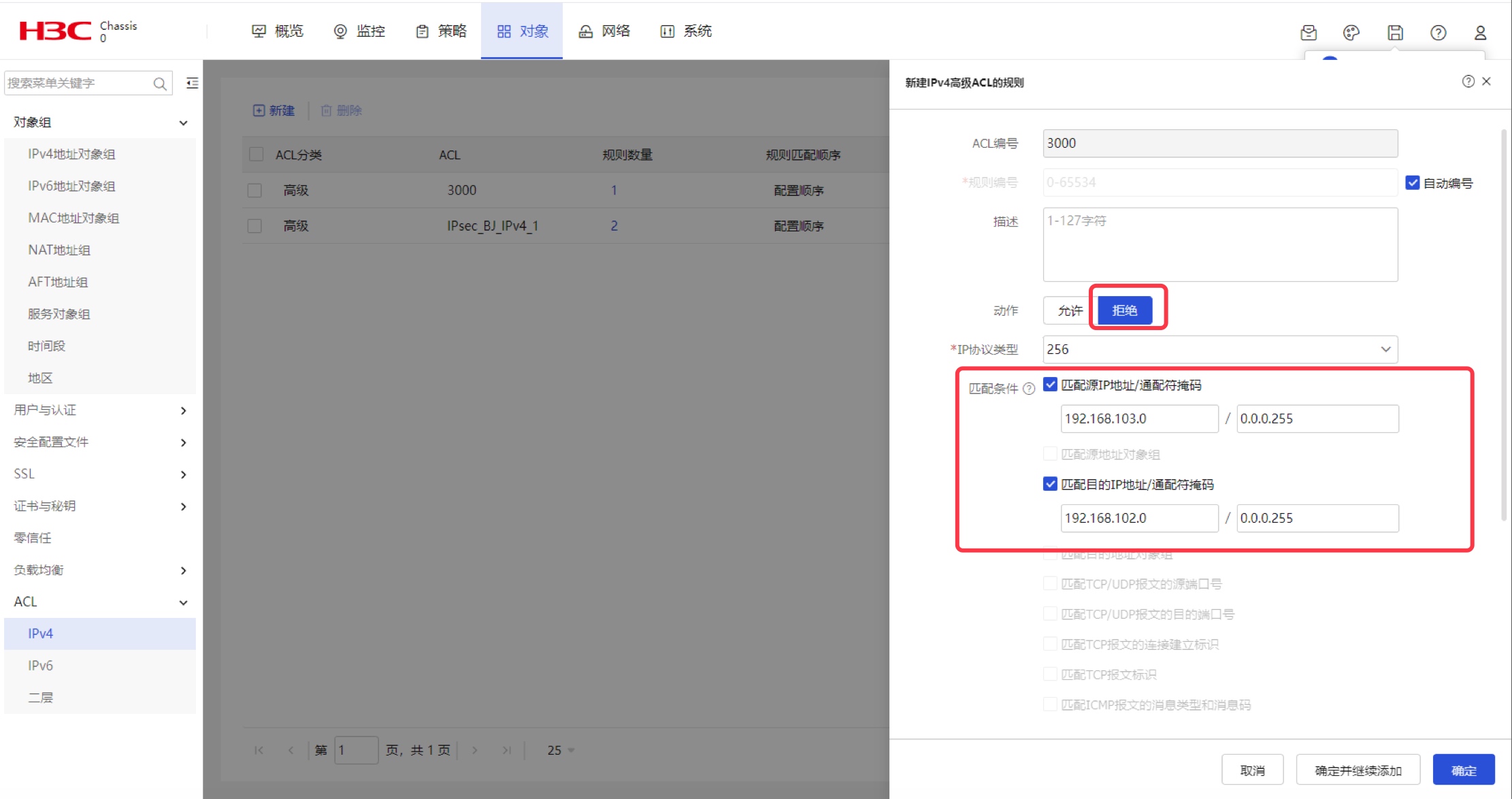

步骤 1:新建高级 ACL,先配置规则将 IPSec 保护的数据流拒绝掉,再配置允许上网的规则。由于 NAT 和 IPSec 的感兴趣流会冲突,且 NAT 匹配优先级高于 IPSec,所以需要在 NAT 的 ACL 中拒绝 IPSec 的感兴趣流。

图 1-15

图 1-16

图 1-17

图 1-18

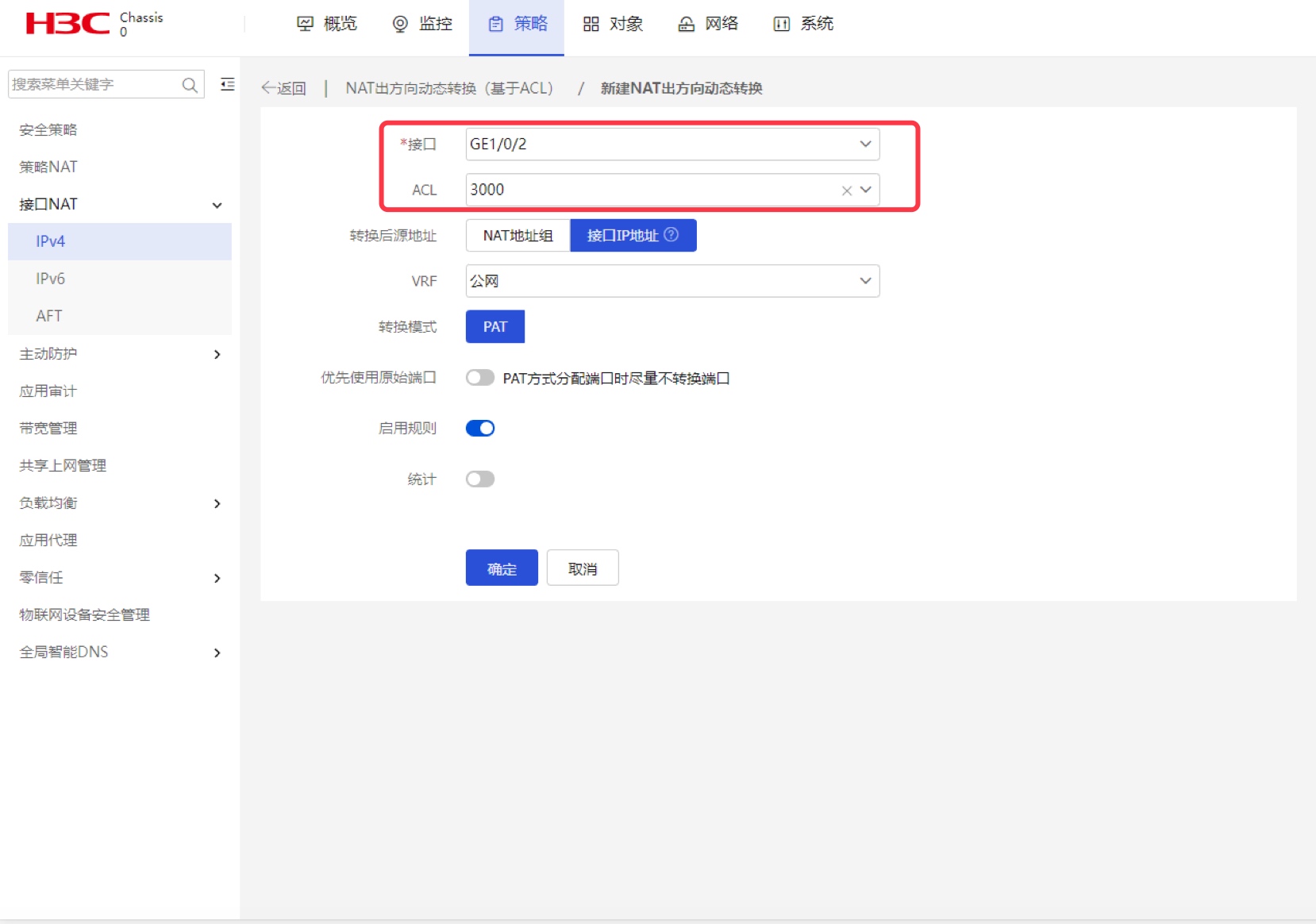

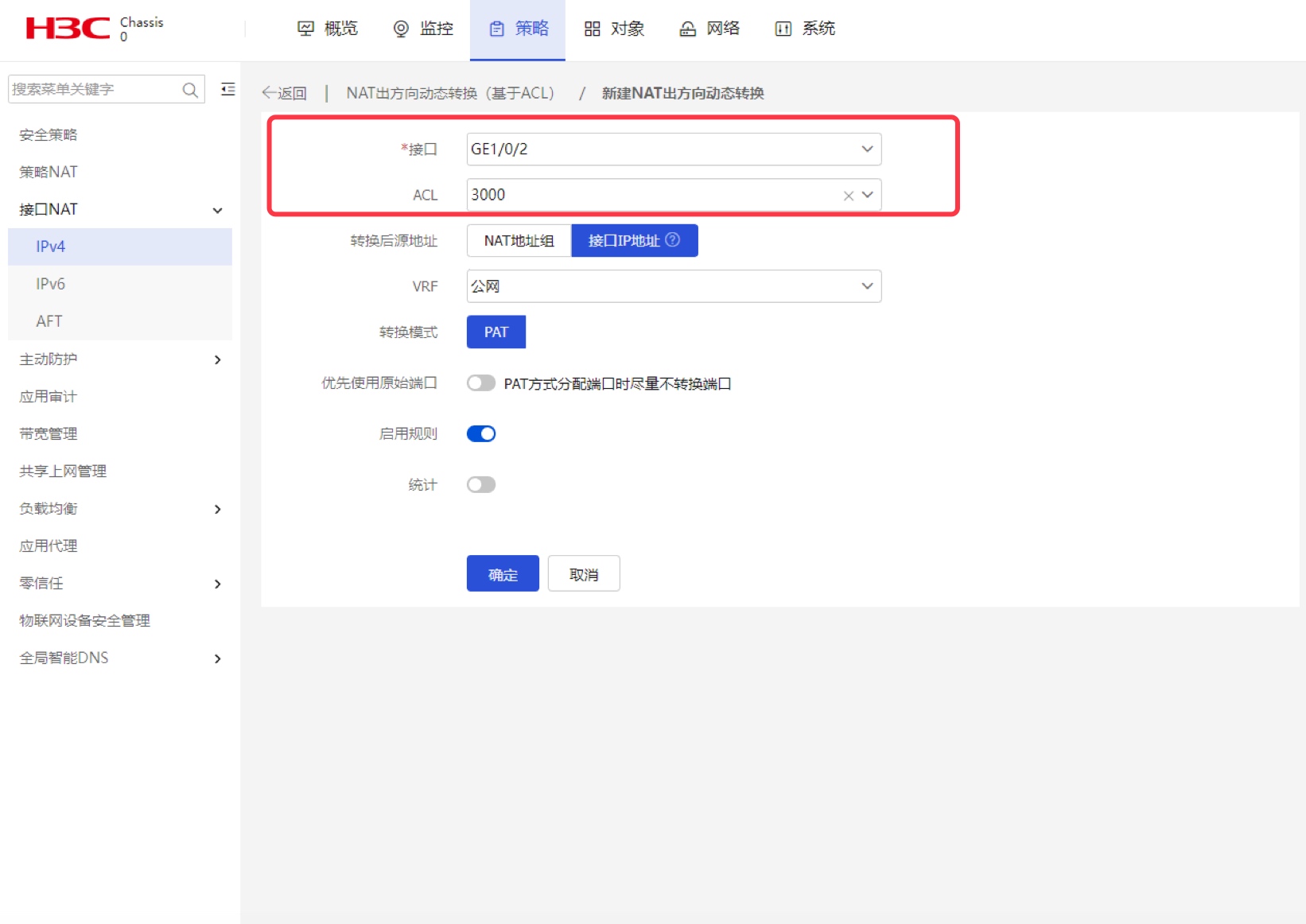

图 1-19 步骤 2:创建接口 NAT,接口为公网口,ACL 调用前面创建的 ACL 3000。

图 1-20 在 FW1 上配置安全策略,放通上网流量与 VPN 数据流量。

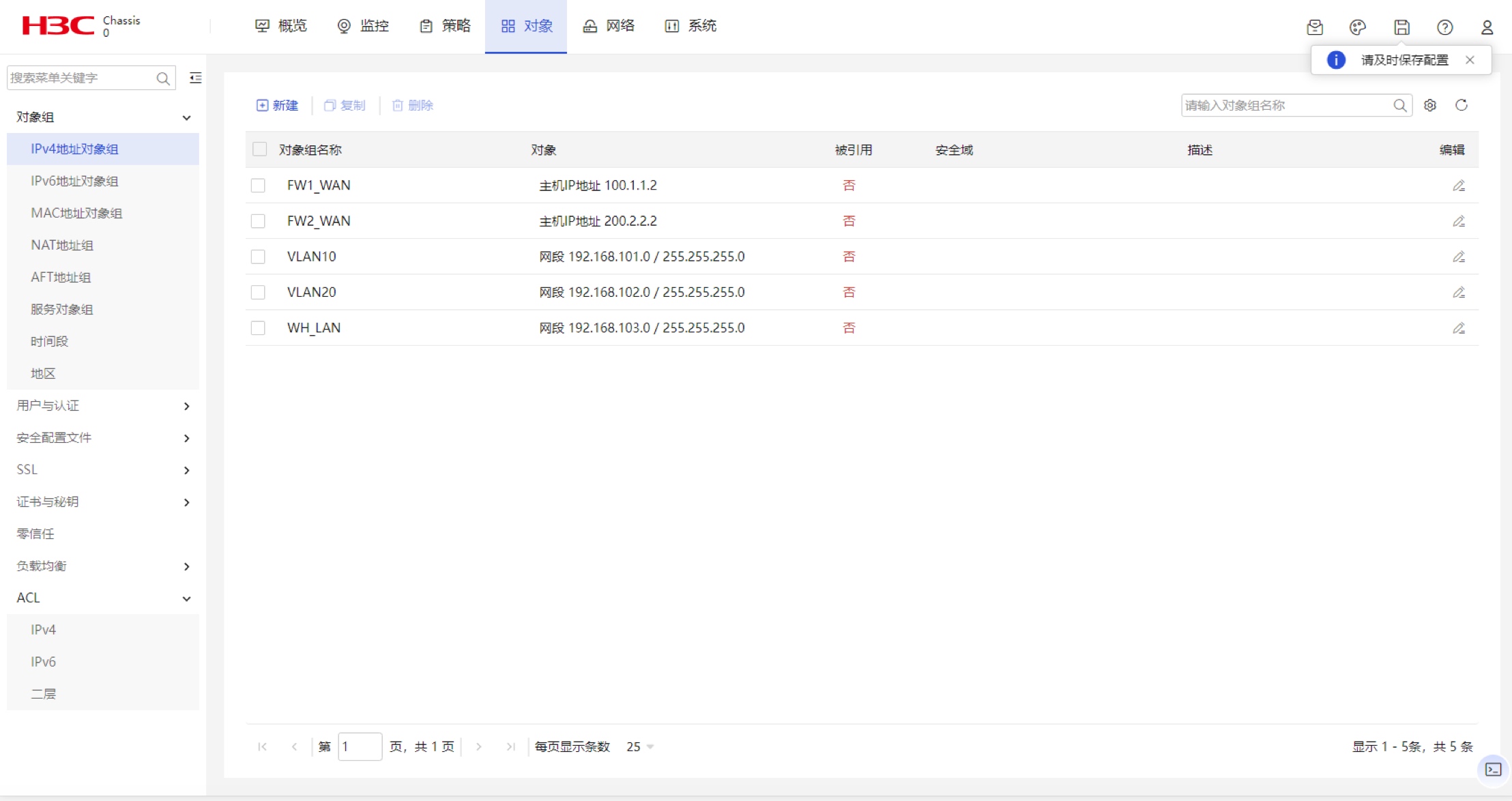

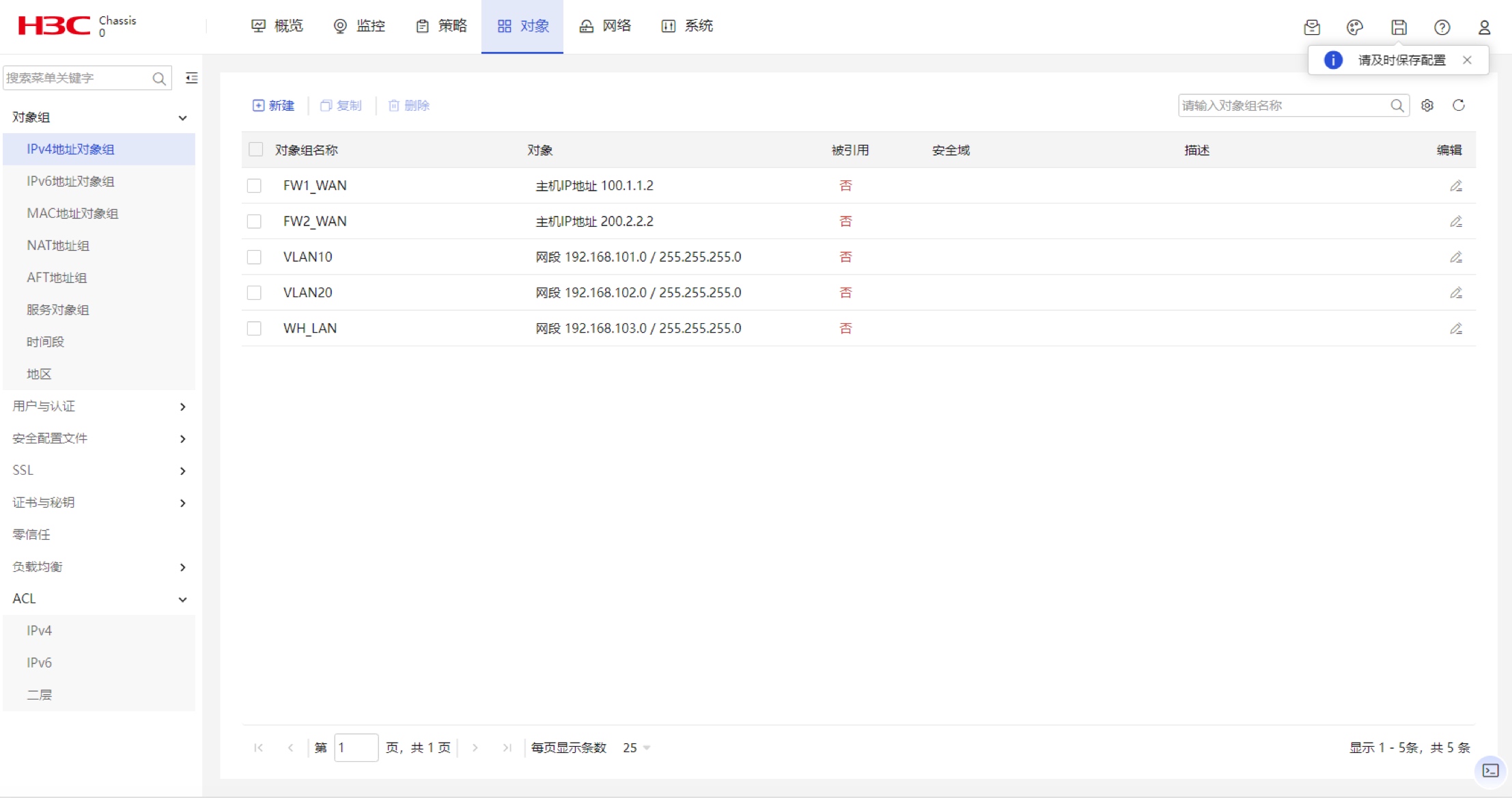

步骤 1: 分别创建总部 PC、服务器、分公司 PC、总部防火墙与分公司防火墙公网地址的 IP 地址对象组。

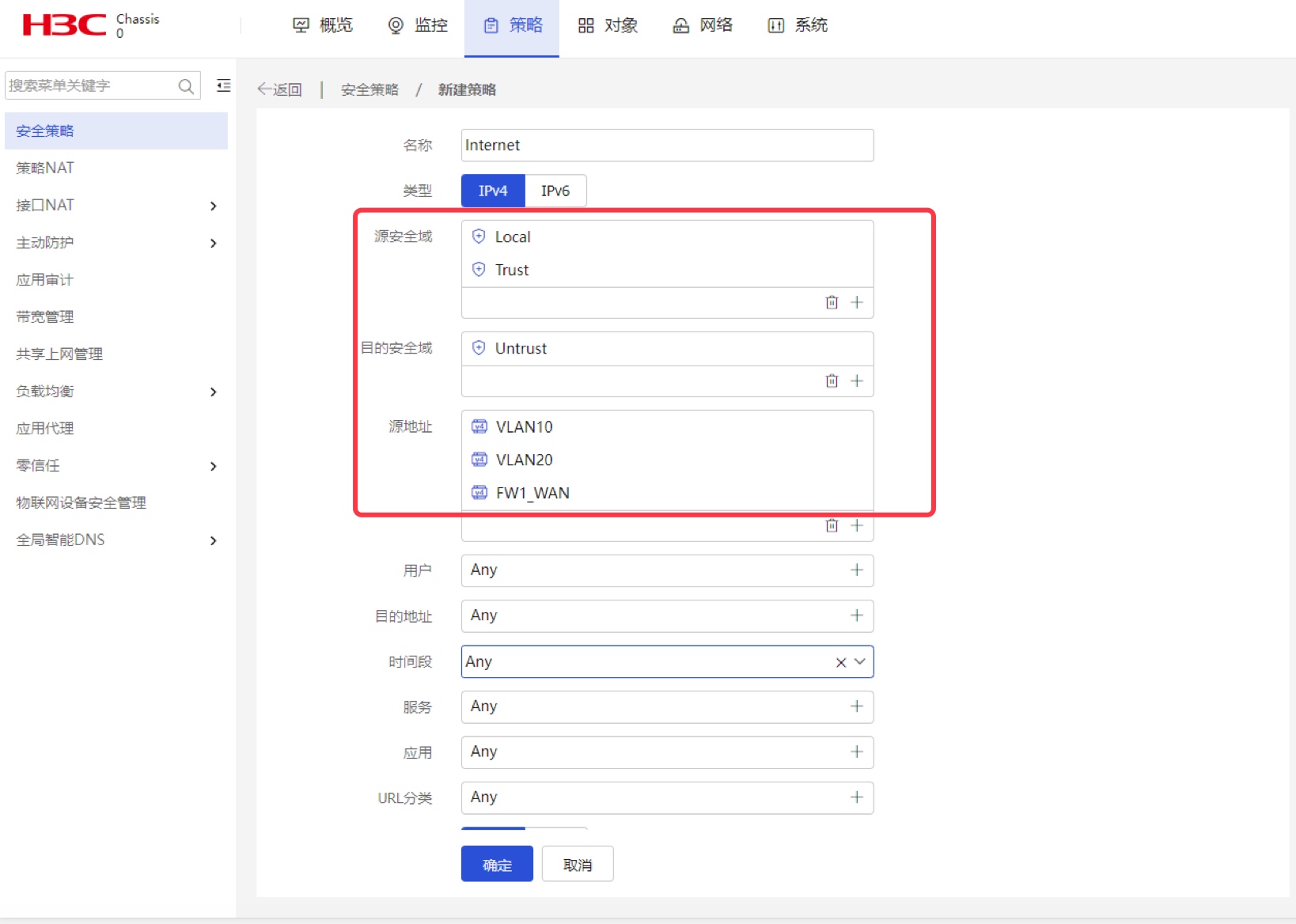

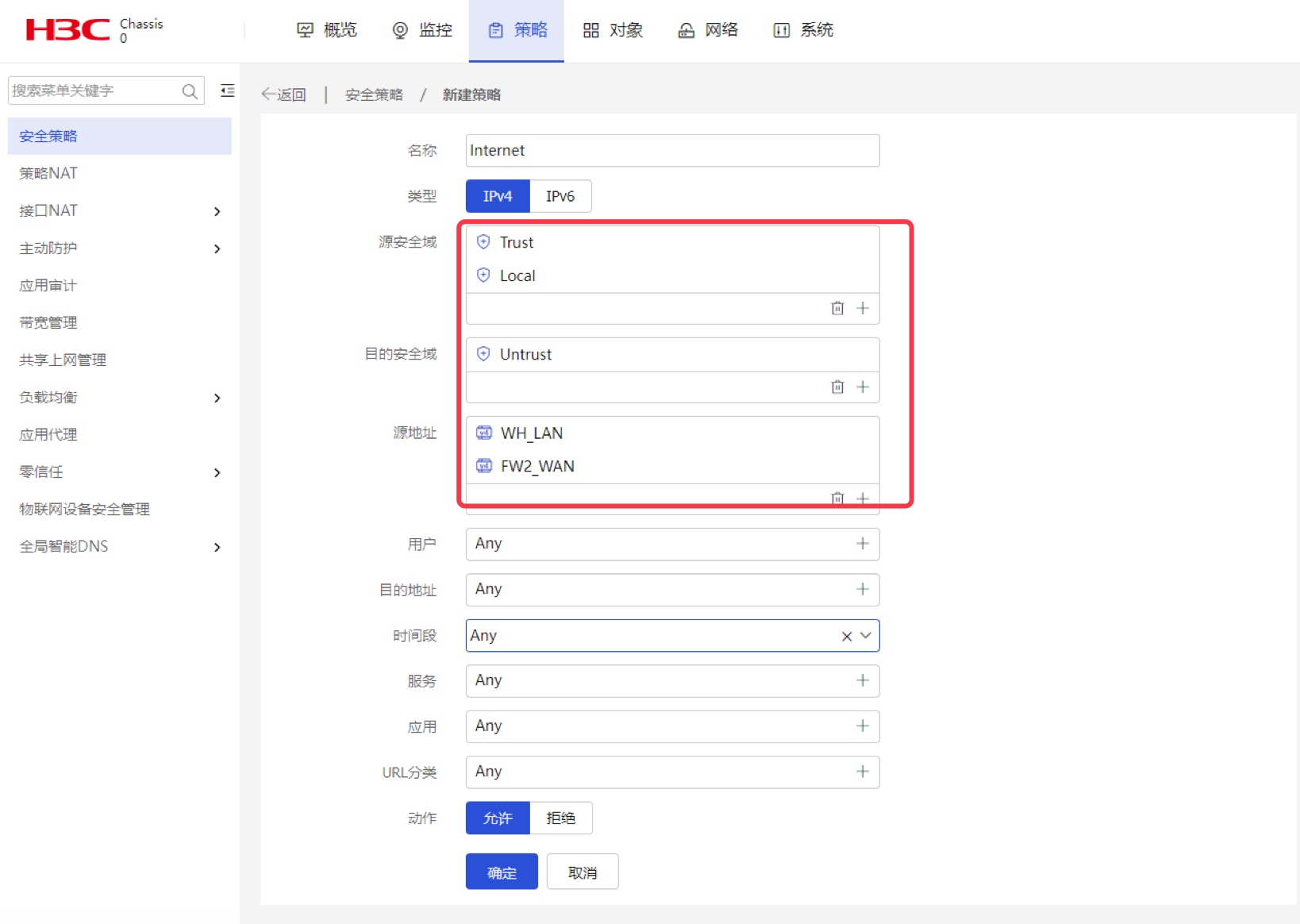

图 1-21 步骤 2: 创建允许总部 PC 与服务器及防火墙自身上网的安全策略。

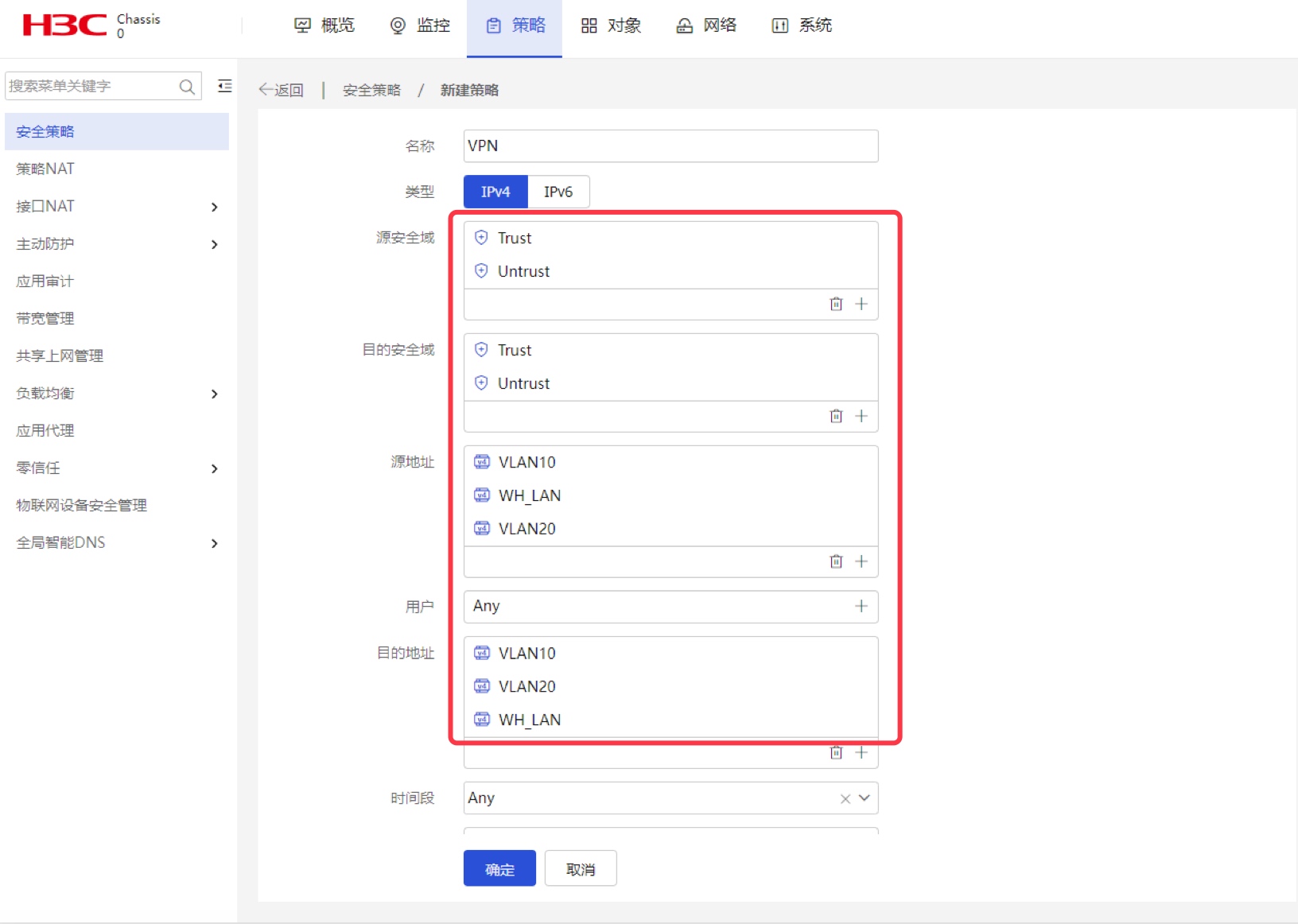

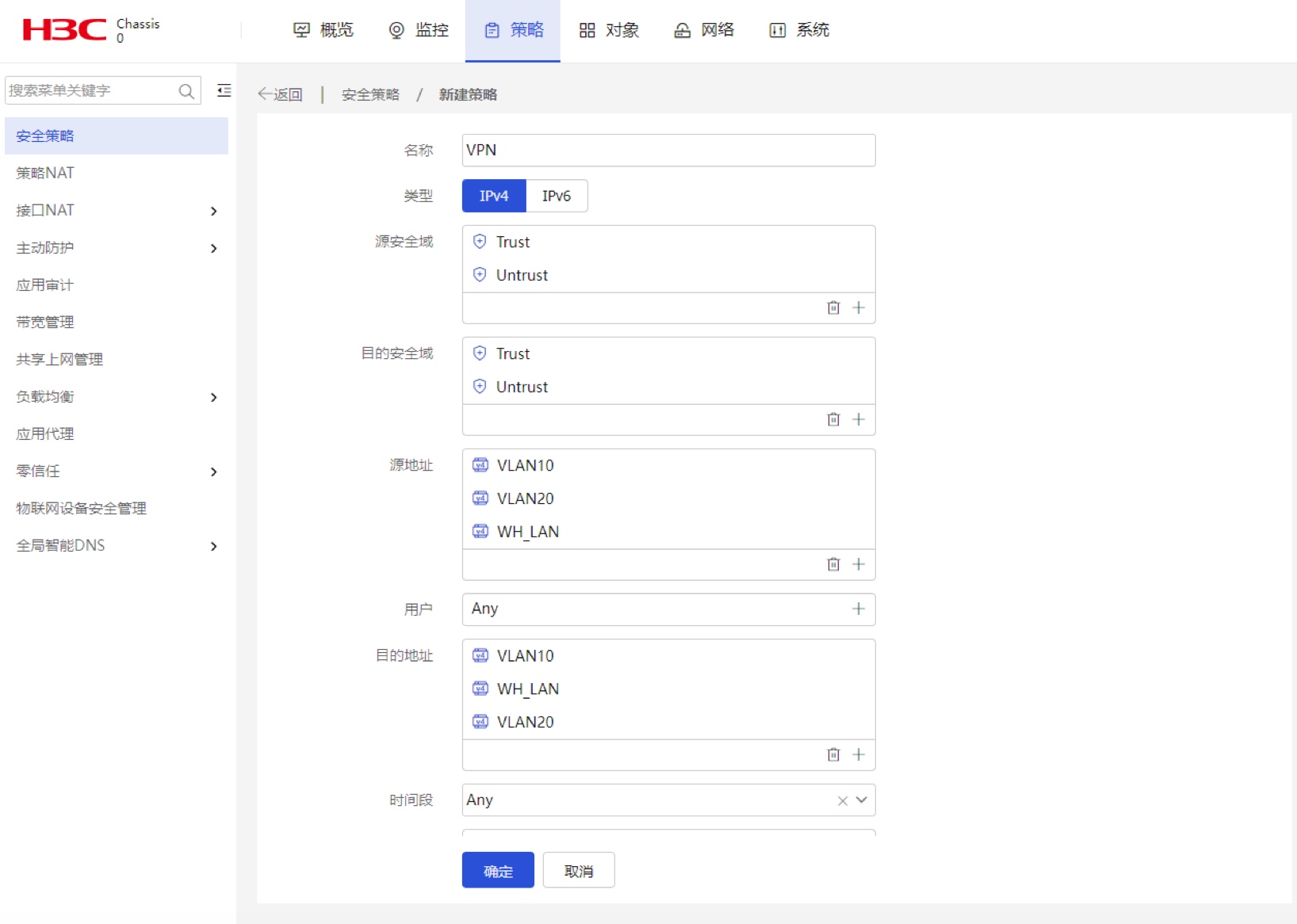

图 1-22 步骤 3: 创建允许 VPN 双向数据流量的安全策略。

图 1-23 在 FW2 上配置 IPSec VPN

步骤 1:在 Web 控制台上点击

网络-VPN-IPsec-IKE 提议,然后点击新建,创建 IKE 提议(也可以不创建,使用默认的 Default IKE 提议。只需要两边 VPN 配置一致即可)。

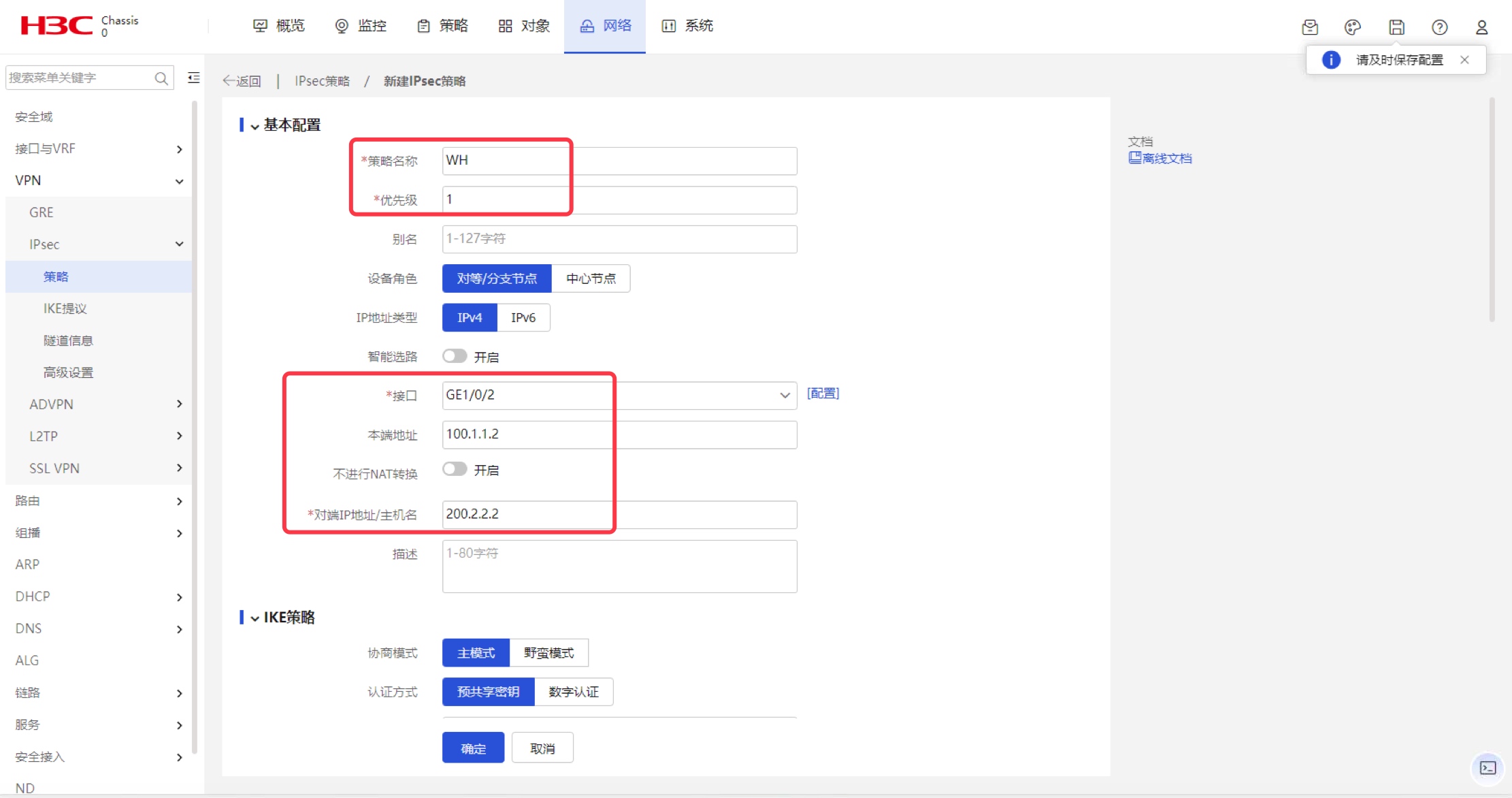

图 1-24 步骤 2:创建 IPSec 策略,在 IPSec 策略配置页面填写配置信息。策略名称与优先级自拟,设备角色选择 “对等/分支节点”,IP 地址类型选择 ”IPv4“,接口选择公网口,本端地址为本端公网 IP 地址,对端 IP 地址为对端公网 IP 地址。

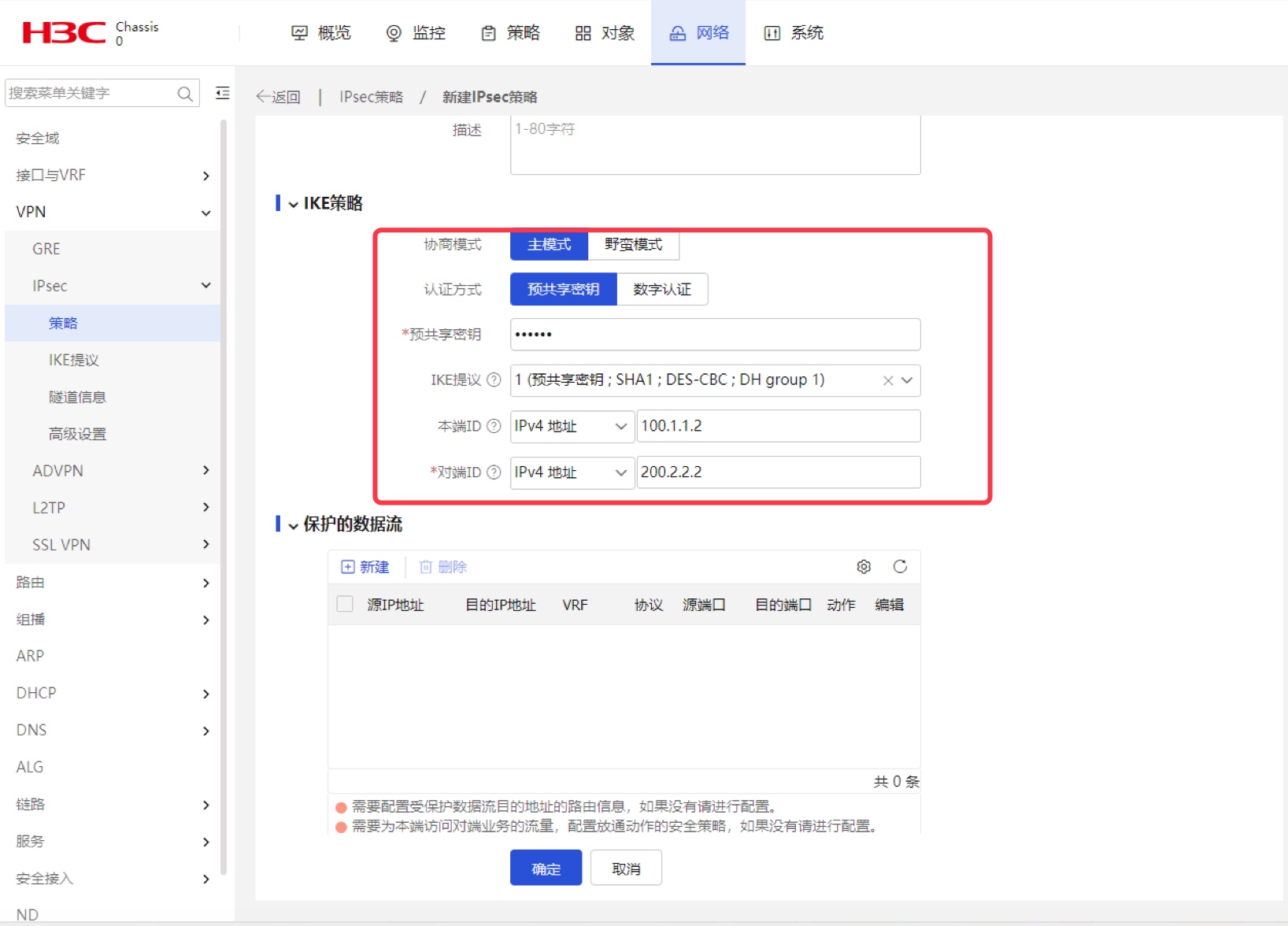

图 1-25 步骤 3:IKE 协商模式选择为 ”主模式“,认证方式为 ”预共享密钥“,预共享密钥填写一个双方一致的密钥,IKE 提议调用前面创建的 IKE 提议,本端 ID 和对端 ID 分别为本端和对端公网 IP 地址。

图 1-26 步骤 4:在保护的数据流处点击

新建,然后配置源 IP 地址为本端的私网地址,目的 IP 地址为对端的私网地址。由于总部的 PC 和服务器都要和对端互通,所以需要创建两条数据流,分别是分公司 PC 到总部 PC,分公司 PC 到总部服务器。

图 1-27

图 1-28 步骤 5:在高级配置中,选择封装模式为 ”隧道模式“,安全协议为 ”ESP“,其它选项都与对端配置一致即可。这里保持默认不变。开启 ”自动生成安全策略“ 后,点击

确定完成 IPSec 策略创建。

图 1-29 在 FW2 上配置 NAT,使分公司 PC 可以上网。

步骤 1:新建高级 ACL,先配置规则将 IPSec 保护的数据流拒绝掉,再配置允许上网的规则。由于 NAT 和 IPSec 的感兴趣流会冲突,且 NAT 匹配优先级高于 IPSec,所以需要在 NAT 的 ACL 中拒绝 IPSec 的感兴趣流。

图 1-30

图 1-31

图 1-32 步骤 2:创建接口 NAT,接口为公网口,ACL 调用前面创建的 ACL 3000。

图 1-33 在 FW2 上配置安全策略,放通上网流量与 VPN 数据流量。

步骤 1: 分别创建总部 PC、服务器、分公司 PC、总部防火墙与分公司防火墙公网地址的 IP 地址对象组。

图 1-34 步骤 2: 创建允许分公司 PC 与防火墙自身上网的安全策略。

图 1-35 步骤 3: 创建允许 VPN 双向数据流量的安全策略。

图 1-36 效果验证

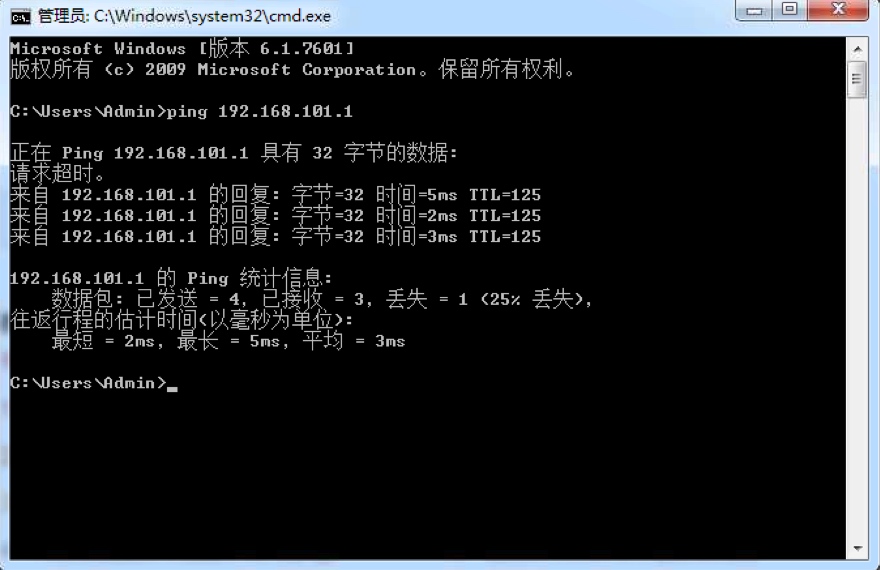

步骤 1:在 Win7-2 上 Ping Win7-1,经过流量触发 VPN 后可以 Ping 通。

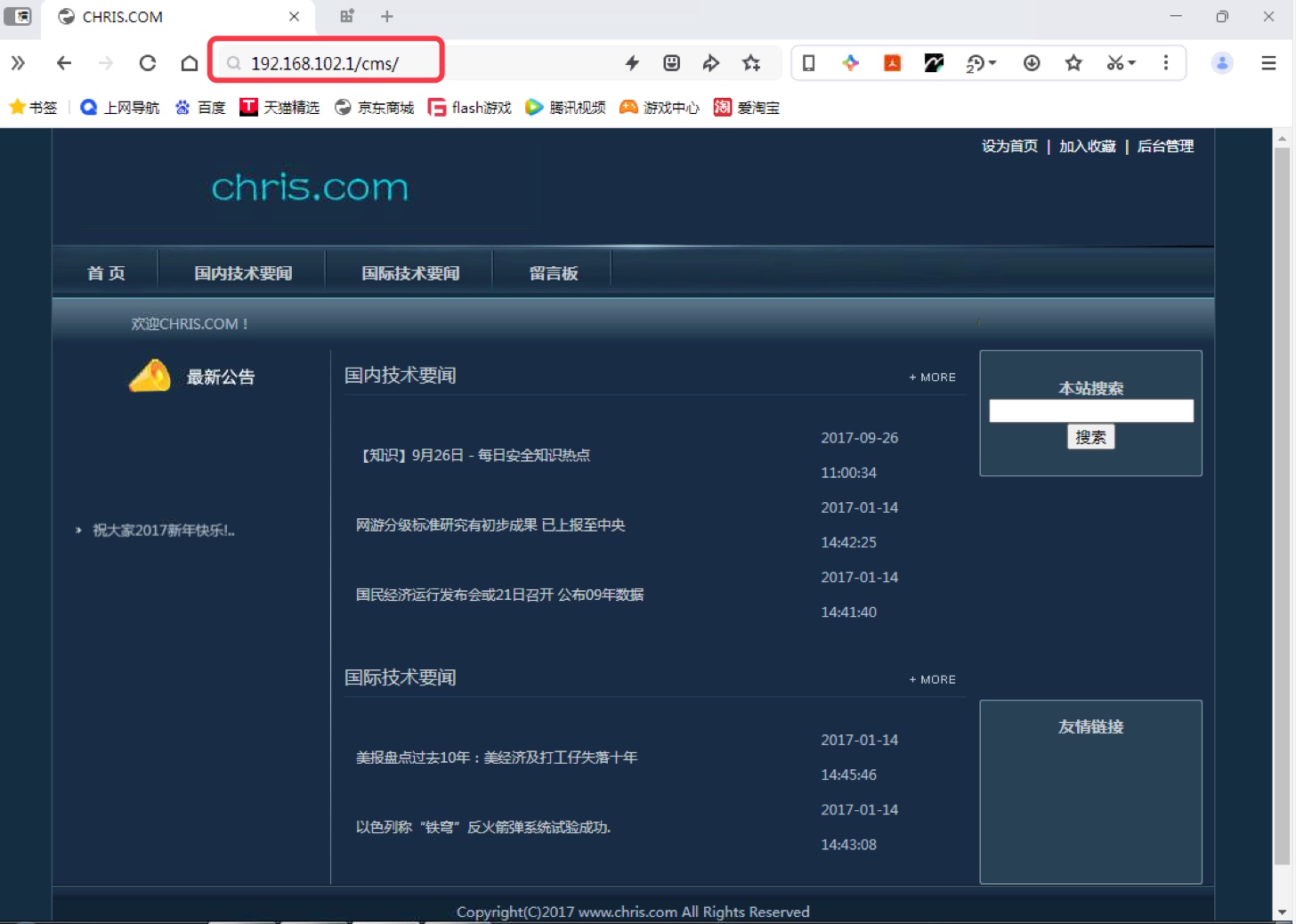

图 1-37 步骤 2:在 Win7-2 上可以直接通过总部内网 Win2008 的私网 IP 地址访问网站。

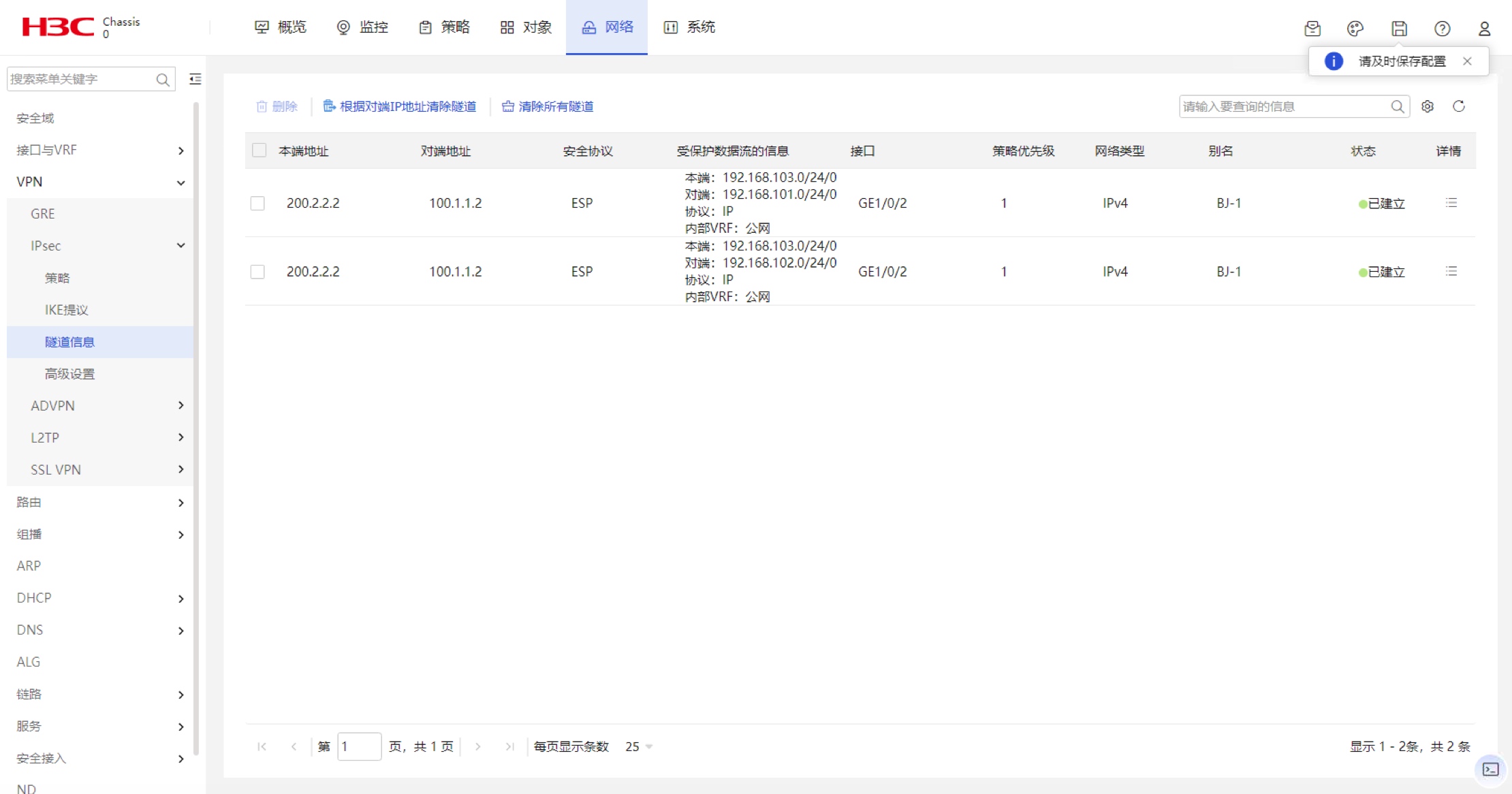

图 1-37 步骤 3:在 FW1 或 FW2 上查看 IPSec VPN 隧道信息,可以看到隧道的状态为已建立。

图 1-38

IPSec VPN 配置(命令行配置方法)

在 FW1 上配置 IPSec VPN

步骤 1:在 FW1 上配置感兴趣流,创建高级 ACL,源目 IP 地址为两端私网地址。

[FW1]acl advanced 3000 [FW1-acl-ipv4-adv-3000]rule permit ip source 192.168.101.0 0.0.0.255 destination 192.168.103.0 0.0.0.255 [FW1-acl-ipv4-adv-3000]rule permit ip source 192.168.102.0 0.0.0.255 destination 192.168.103.0 0.0.0.255步骤 2:在 FW1 上创建 IKE 提议(也可以不创建,使用默认的 Default IKE 提议。只需要两边 VPN 配置一致即可)。

[FW1]ike proposal 1 [FW1-ike-proposal-1]步骤 3:在 FW1 上创建预共享密钥。密钥中指定对端公网地址。

[FW1]ike keychain WH [FW1-ike-keychain-WH]pre-shared-key address 200.2.2.2 key simple 123456步骤 4:在 FW1 上创建 IKE Profile,指定本端和对端公网地址,并调用预共享密钥和 IKE 提议

[FW1]ike profile WH [FW1-ike-profile-WH]keychain WH [FW1-ike-profile-WH]local-identity address 100.1.1.2 [FW1-ike-profile-WH]match remote identity address 200.2.2.2 [FW1-ike-profile-WH]proposal 1步骤 5:在 FW1 上创建 IPSec 转换集,配置加密和验证算法。由于工作模式默认是隧道模式,且协议默认使用 ESP,所以无需配置

[FW1]ipsec transform-set WH [FW1-ipsec-transform-set-WH]esp authentication-algorithm md5 [FW1-ipsec-transform-set-WH]esp encryption-algorithm des-cbc步骤 6:在 FW1 上创建 IPSec 策略,调用上述配置,指定两端公网地址。

[FW1]ipsec policy WH 1 isakmp [FW1-ipsec-policy-isakmp-WH-1]security acl 3000 [FW1-ipsec-policy-isakmp-WH-1]ike-profile WH [FW1-ipsec-policy-isakmp-WH-1]transform-set WH [FW1-ipsec-policy-isakmp-WH-1]local-address 100.1.1.2 [FW1-ipsec-policy-isakmp-WH-1]remote-address 200.2.2.2步骤 7:在 FW1 的公网口上调用 IPSec 策略。

[FW1]interface g1/0/2 [FW1-GigabitEthernet1/0/2]ipsec apply policy WH在 FW1 上配置 NAT,使总部 PC 与服务器可以上网。

步骤 1:创建高级 ACL,先配置规则将 IPSec 感兴趣流拒绝掉,再配置允许上网的规则。由于 NAT 和 IPSec 的感兴趣流会冲突,且 NAT 匹配优先级高于 IPSec,所以需要在 NAT 的 ACL 中拒绝 IPSec 的感兴趣流。

[FW1]acl advanced 3001 [FW1-acl-ipv4-adv-3001]rule deny ip source 192.168.101.0 0.0.0.255 destination 192.168.103.0 0.0.0.255 [FW1-acl-ipv4-adv-3001]rule deny ip source 192.168.102.0 0.0.0.255 destination 192.168.103.0 0.0.0.255 [FW1-acl-ipv4-adv-3001]rule permit ip source 192.168.101.0 0.0.0.255 [FW1-acl-ipv4-adv-3001]rule permit ip source 192.168.102.0 0.0.0.255步骤 2:在公网口上配置 Easy-IP,调用创建的 ACL。

[FW1]interface g1/0/2 [FW1-GigabitEthernet1/0/2]nat outbound 3001在 FW1 上配置安全策略,放通上网流量与 VPN 数据流量。

步骤 1:分别创建总部 PC、服务器、分公司 PC、总部防火墙与分公司防火墙公网地址的 IP 地址对象组。

[FW1]object-group ip address FW1_WAN [FW1-obj-grp-ip-FW1_WAN]network host address 100.1.1.2 [FW1-obj-grp-ip-FW1_WAN]object-group ip address FW2_WAN [FW1-obj-grp-ip-FW2_WAN]network host address 200.2.2.2 [FW1-obj-grp-ip-FW2_WAN]object-group ip address VLAN10 [FW1-obj-grp-ip-VLAN10]network subnet 192.168.101.0 255.255.255.0 [FW1-obj-grp-ip-VLAN10]object-group ip address VLAN20 [FW1-obj-grp-ip-VLAN20]network subnet 192.168.102.0 255.255.255.0 [FW1-obj-grp-ip-VLAN20]object-group ip address WH_LAN [FW1-obj-grp-ip-WH_LAN]network subnet 192.168.103.0 255.255.255.0步骤 2:创建允许 IPSec 与 IKE 双向协议流量的安全策略

[FW1]security-policy ip [FW1-security-policy-ip]rule name IPSec_Pro [FW1-security-policy-ip-2-IPSec_Pro]source-zone local [FW1-security-policy-ip-2-IPSec_Pro]source-zone untrust [FW1-security-policy-ip-2-IPSec_Pro]destination-zone local [FW1-security-policy-ip-2-IPSec_Pro]destination-zone untrust [FW1-security-policy-ip-2-IPSec_Pro]source-ip FW1_WAN [FW1-security-policy-ip-2-IPSec_Pro]source-ip FW2_WAN [FW1-security-policy-ip-2-IPSec_Pro]destination-ip FW1_WAN [FW1-security-policy-ip-2-IPSec_Pro]destination-ip FW2_WAN [FW1-security-policy-ip-2-IPSec_Pro]service ike [FW1-security-policy-ip-2-IPSec_Pro]service ipsec-esp [FW1-security-policy-ip-2-IPSec_Pro]action pass步骤 3:创建允许总部 PC 与服务器及防火墙自身上网的安全策略。

[FW1]security-policy ip [FW1-security-policy-ip]rule name Internet [FW1-security-policy-ip-0-Internet]source-zone trust [FW1-security-policy-ip-0-Internet]source-zone local [FW1-security-policy-ip-0-Internet]destination-zone untrust [FW1-security-policy-ip-0-Internet]source-ip VLAN10 [FW1-security-policy-ip-0-Internet]source-ip VLAN20 [FW1-security-policy-ip-0-Internet]source-ip FW1_WAN [FW1-security-policy-ip-0-Internet]action pass步骤 4:创建允许 VPN 双向数据流量的安全策略。

[FW1]security-policy ip [FW1-security-policy-ip]rule name VPN [FW1-security-policy-ip-1-VPN]source-zone trust [FW1-security-policy-ip-1-VPN]source-zone untrust [FW1-security-policy-ip-1-VPN]destination-zone trust [FW1-security-policy-ip-1-VPN]destination-zone untrust [FW1-security-policy-ip-1-VPN]source-ip VLAN10 [FW1-security-policy-ip-1-VPN]source-ip VLAN20 [FW1-security-policy-ip-1-VPN]source-ip WH_LAN [FW1-security-policy-ip-1-VPN]destination-ip VLAN10 [FW1-security-policy-ip-1-VPN]destination-ip VLAN20 [FW1-security-policy-ip-1-VPN]destination-ip WH_LAN [FW1-security-policy-ip-1-VPN]action pass在 FW2 上配置 IPSec VPN

步骤 1:在 FW2 上配置感兴趣流,创建高级 ACL,源目 IP 地址为两端私网地址。

[FW2]acl advanced 3000 [FW2-acl-ipv4-adv-3000]rule permit ip source 192.168.103.0 0.0.0.255 destination 192.168.101.0 0.0.0.255 [FW2-acl-ipv4-adv-3000]rule permit ip source 192.168.103.0 0.0.0.255 destination 192.168.102.0 0.0.0.255步骤 2:在 FW2 上创建 IKE 提议(也可以不创建,使用默认的 Default IKE 提议。只需要两边 VPN 配置一致即可)。

[FW2]ike proposal 1 [FW2-ike-proposal-1]步骤 3:在 FW2 上创建预共享密钥。密钥中指定对端公网地址。

[FW2]ike keychain BJ [FW2-ike-keychain-BJ]pre-shared-key address 100.1.1.2 key simple 123456步骤 4:在 FW2 上创建 IKE Profile,指定本端和对端公网地址,并调用预共享密钥和 IKE 提议

[FW2]ike profile BJ [FW2-ike-profile-BJ]keychain BJ [FW2-ike-profile-BJ]local-identity address 200.2.2.2 [FW2-ike-profile-BJ]match remote identity address 100.1.1.2 [FW2-ike-profile-BJ]proposal 1步骤 5:在 FW2 上创建 IPSec 转换集,配置加密和验证算法。由于工作模式默认是隧道模式,且协议默认使用 ESP,所以无需配置

[FW2]ipsec transform-set BJ [FW2-ipsec-transform-set-BJ]esp authentication-algorithm md5 [FW2-ipsec-transform-set-BJ]esp encryption-algorithm des-cbc步骤 6:在 FW2 上创建 IPSec 策略,调用上述配置,指定两端公网地址。

[FW2]ipsec policy BJ 1 isakmp [FW2-ipsec-policy-isakmp-BJ-1]security acl 3000 [FW2-ipsec-policy-isakmp-BJ-1]ike-profile BJ [FW2-ipsec-policy-isakmp-BJ-1]transform-set BJ [FW2-ipsec-policy-isakmp-BJ-1]local-address 200.2.2.2 [FW2-ipsec-policy-isakmp-BJ-1]remote-address 100.1.1.2步骤 7:在 FW2 的公网口上调用 IPSec 策略。

[FW2]interface g1/0/2 [FW2-GigabitEthernet1/0/2]ipsec apply policy BJ在 FW2 上配置 NAT,使分公司 PC 可以上网。

步骤 1:创建高级 ACL,先配置规则将 IPSec 感兴趣流拒绝掉,再配置允许上网的规则。由于 NAT 和 IPSec 的感兴趣流会冲突,且 NAT 匹配优先级高于 IPSec,所以需要在 NAT 的 ACL 中拒绝 IPSec 的感兴趣流。

[FW2]acl advanced 3001 [FW2-acl-ipv4-adv-3001]rule deny ip source 192.168.103.0 0.0.0.255 destination 192.168.101.0 0.0.0.255 [FW2-acl-ipv4-adv-3001]rule deny ip source 192.168.103.0 0.0.0.255 destination 192.168.102.0 0.0.0.255 [FW2-acl-ipv4-adv-3001]rule permit ip source 192.168.103.0 0.0.0.255步骤 2:在公网口上配置 Easy-IP,调用创建的 ACL。

[FW2]interface g1/0/2 [FW2-GigabitEthernet1/0/2]nat outbound 3001在 FW2 上配置安全策略,放通上网流量与 VPN 数据流量。

步骤 1:分别创建总部 PC、服务器、分公司 PC、总部防火墙与分公司防火墙公网地址的 IP 地址对象组。

[FW2]object-group ip address FW1_WAN [FW2-obj-grp-ip-FW1_WAN]network host address 100.1.1.2 [FW2-obj-grp-ip-FW1_WAN]object-group ip address FW2_WAN [FW2-obj-grp-ip-FW2_WAN]network host address 200.2.2.2 [FW2-obj-grp-ip-FW2_WAN]object-group ip address VLAN10 [FW2-obj-grp-ip-VLAN10]network subnet 192.168.101.0 255.255.255.0 [FW2-obj-grp-ip-VLAN10]object-group ip address VLAN20 [FW2-obj-grp-ip-VLAN20]network subnet 192.168.102.0 255.255.255.0 [FW2-obj-grp-ip-VLAN20]object-group ip address WH_LAN [FW2-obj-grp-ip-WH_LAN]network subnet 192.168.103.0 255.255.255.0步骤 2:创建允许 IPSec 与 IKE 双向协议流量的安全策略

[FW2]security-policy ip [FW2-security-policy-ip]rule name IPSec_Pro [FW2-security-policy-ip-2-IPSec_Pro]source-zone local [FW2-security-policy-ip-2-IPSec_Pro]source-zone untrust [FW2-security-policy-ip-2-IPSec_Pro]destination-zone local [FW2-security-policy-ip-2-IPSec_Pro]destination-zone untrust [FW2-security-policy-ip-2-IPSec_Pro]source-ip FW1_WAN [FW2-security-policy-ip-2-IPSec_Pro]source-ip FW2_WAN [FW2-security-policy-ip-2-IPSec_Pro]destination-ip FW1_WAN [FW2-security-policy-ip-2-IPSec_Pro]destination-ip FW2_WAN [FW2-security-policy-ip-2-IPSec_Pro]service ike [FW2-security-policy-ip-2-IPSec_Pro]service ipsec-esp [FW2-security-policy-ip-2-IPSec_Pro]action pass步骤 3:创建允许分公司 PC 与防火墙自身上网的安全策略。

[FW2]security-policy ip [FW2-security-policy-ip]rule name Internet [FW2-security-policy-ip-0-Internet]source-zone trust [FW2-security-policy-ip-0-Internet]source-zone local [FW2-security-policy-ip-0-Internet]destination-zone untrust [FW2-security-policy-ip-0-Internet]source-ip WH_LAN [FW2-security-policy-ip-0-Internet]source-ip FW2_WAN [FW2-security-policy-ip-0-Internet]action pass步骤 4:创建允许 VPN 双向数据流量的安全策略。

[FW2]security-policy ip [FW2-security-policy-ip]rule name VPN [FW2-security-policy-ip-1-VPN]source-zone trust [FW2-security-policy-ip-1-VPN]source-zone untrust [FW2-security-policy-ip-1-VPN]destination-zone trust [FW2-security-policy-ip-1-VPN]destination-zone untrust [FW2-security-policy-ip-1-VPN]source-ip VLAN10 [FW2-security-policy-ip-1-VPN]source-ip VLAN20 [FW2-security-policy-ip-1-VPN]source-ip WH_LAN [FW2-security-policy-ip-1-VPN]destination-ip VLAN10 [FW2-security-policy-ip-1-VPN]destination-ip VLAN20 [FW2-security-policy-ip-1-VPN]destination-ip WH_LAN [FW2-security-policy-ip-1-VPN]action pass效果验证。在 Win7-2 上 Ping Win7-1,并使用总部 Win2008 的私网 IP 地址访问网站。