AF 终端安全防护实验

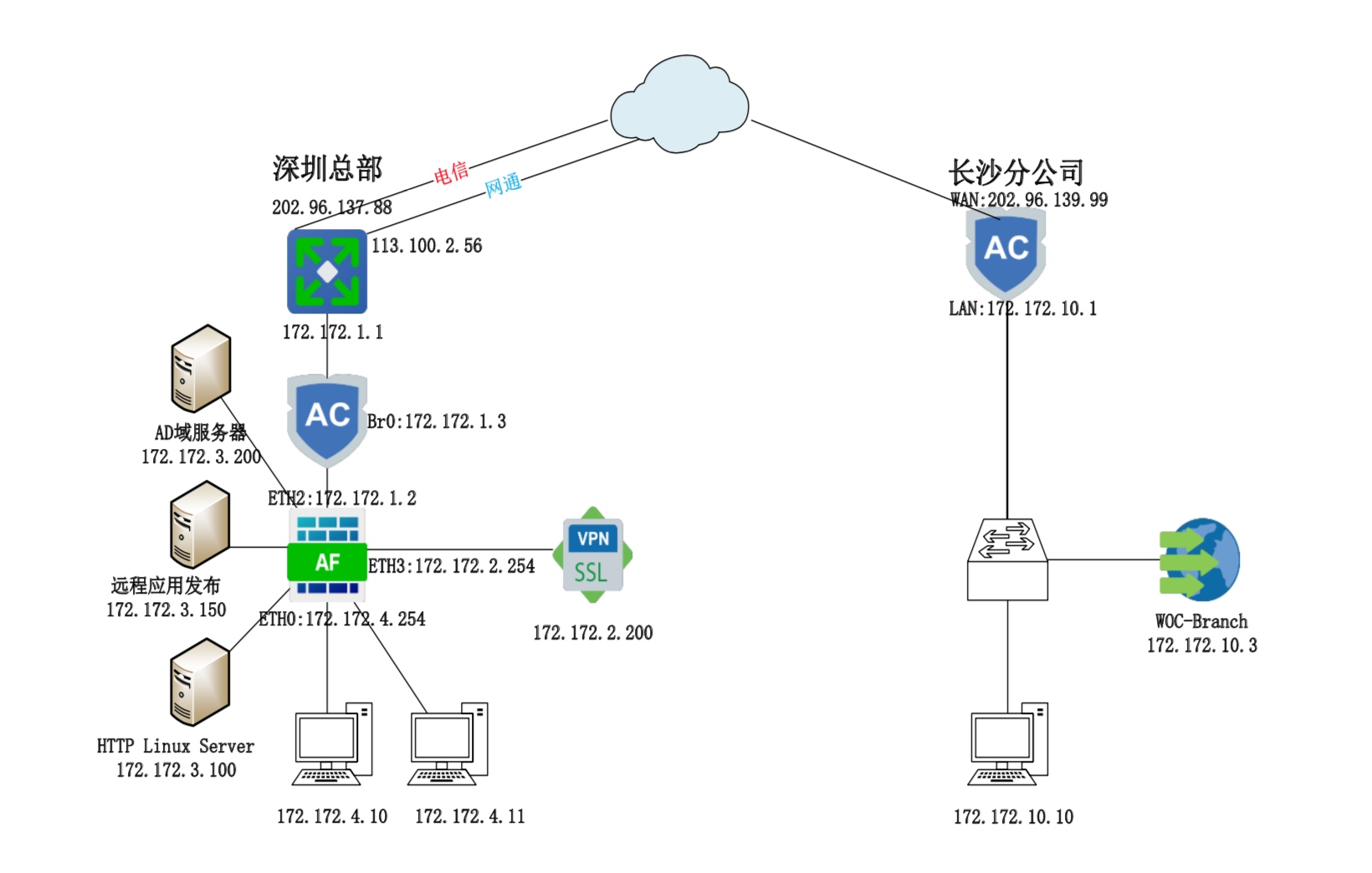

实验拓扑

实验需求

- 在深圳总部的 AF 上,配置网关杀毒,将病毒遏制在网络外部

- 在深圳总部的 AF 上,配置僵尸网络防护,防止企业内部 PC 成为黑客肉鸡

实验解法

在深圳总部的 AF 上,配置网关杀毒

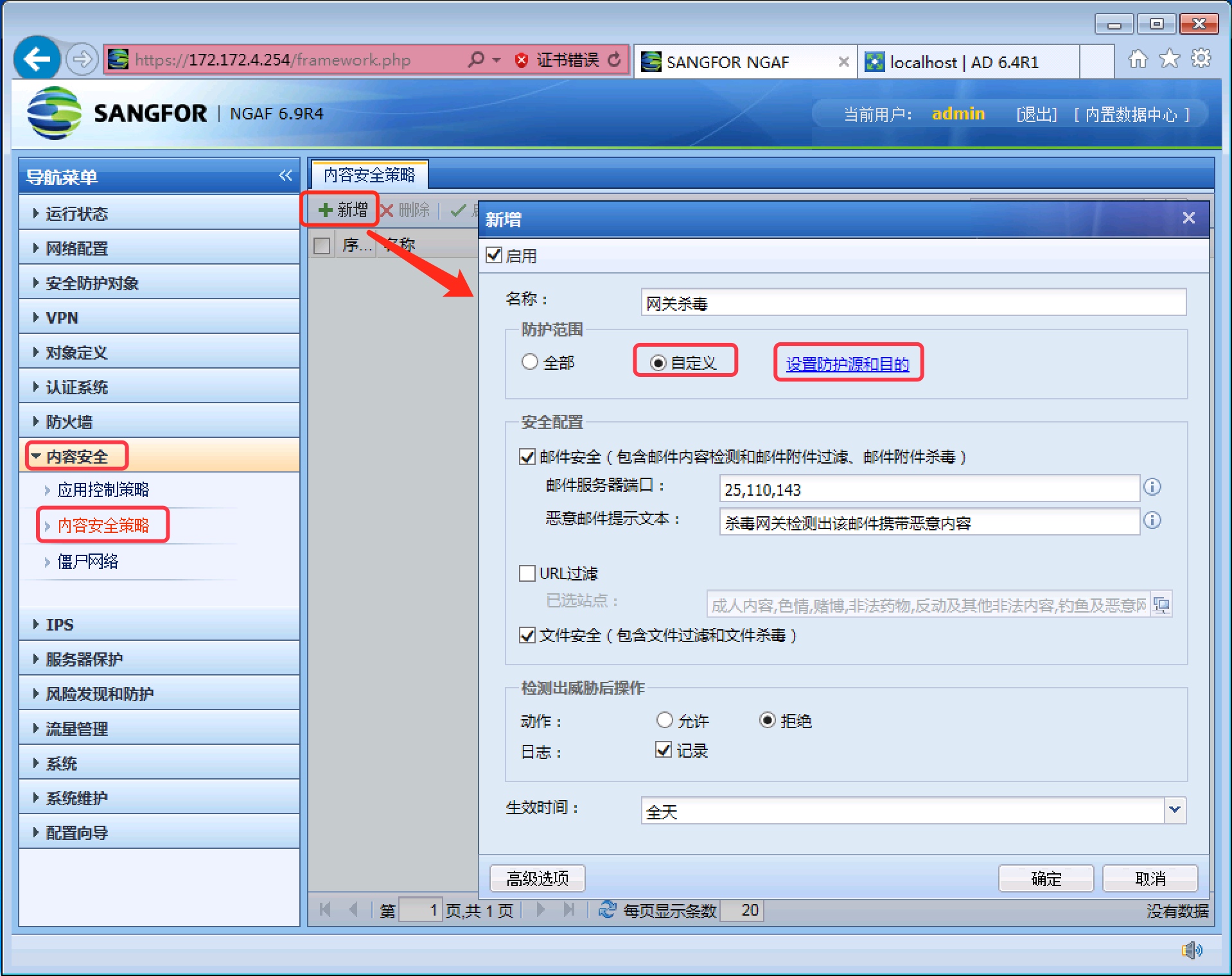

步骤 1:登录 AF,点击

内容安全-内容安全策略,点击新增,弹出策略编辑页面,防护范围处选择自定义,并点击设置防护目的和源,如图 1-2 所示

图 1-2 步骤 2:设置源区域和 IP 组为连接客户端接口的所在区域和内网 PC 的 IP 网段,目的区域和 IP 组为连接互联网的接口所在区域和公网地址,如图 1-3 所示

图 1-3 步骤 3:在安全配置中勾选

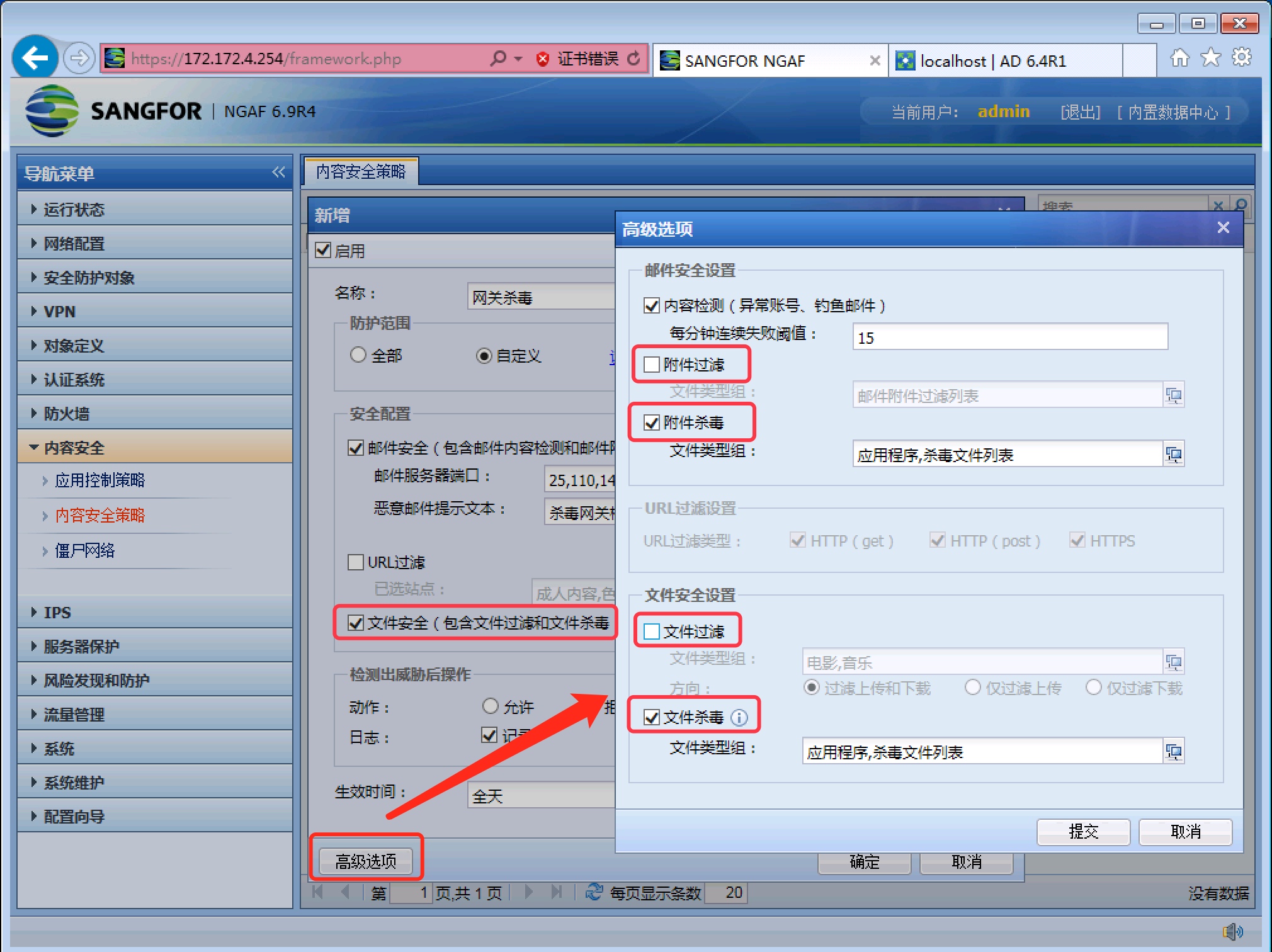

文件安全,点击高级选项,在高级选项页面中取消附件过滤和文件过滤,勾选附件杀毒和文件杀毒,如图 1-4 所示

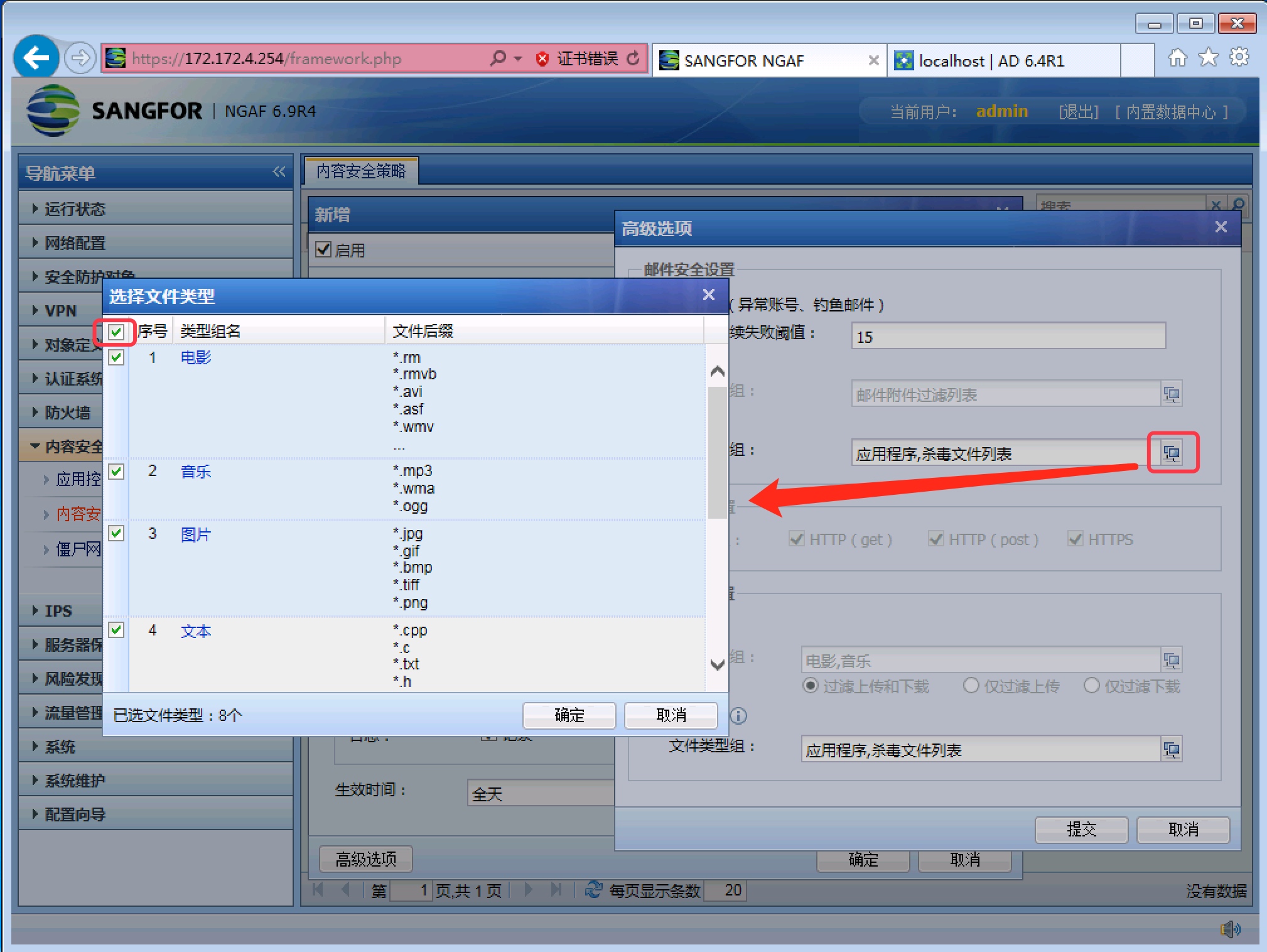

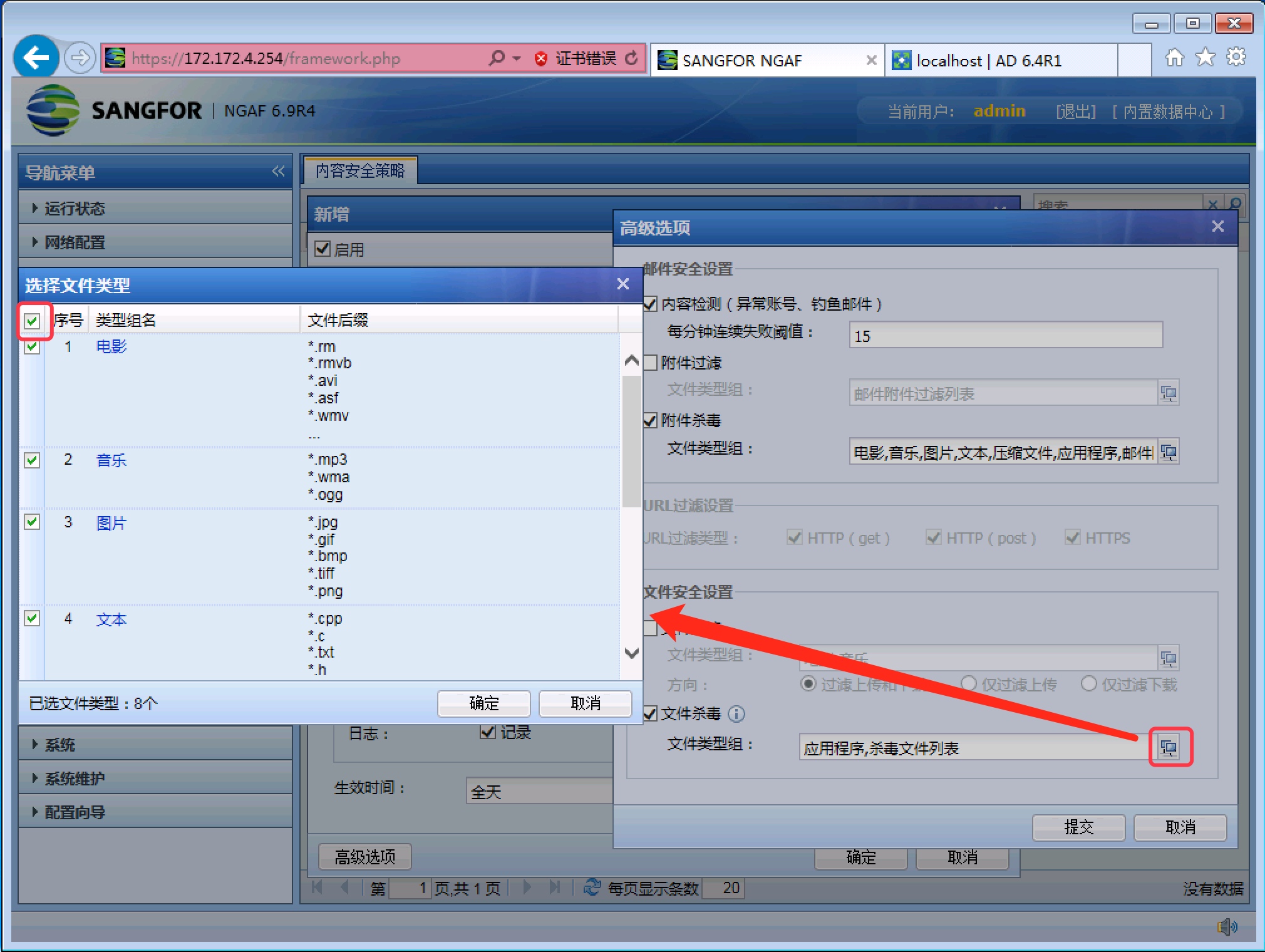

图 1-4 步骤 4:在附件杀毒的杀毒文件列表处点击按钮,弹出要进行病毒检测的文件类型选择,选择所有类型,如图 1-5 所示

图 1-5 步骤 5:在文件杀毒的杀毒文件列表处点击按钮,弹出要进行病毒检测的文件类型选择,选择所有类型,如图 1-6 所示

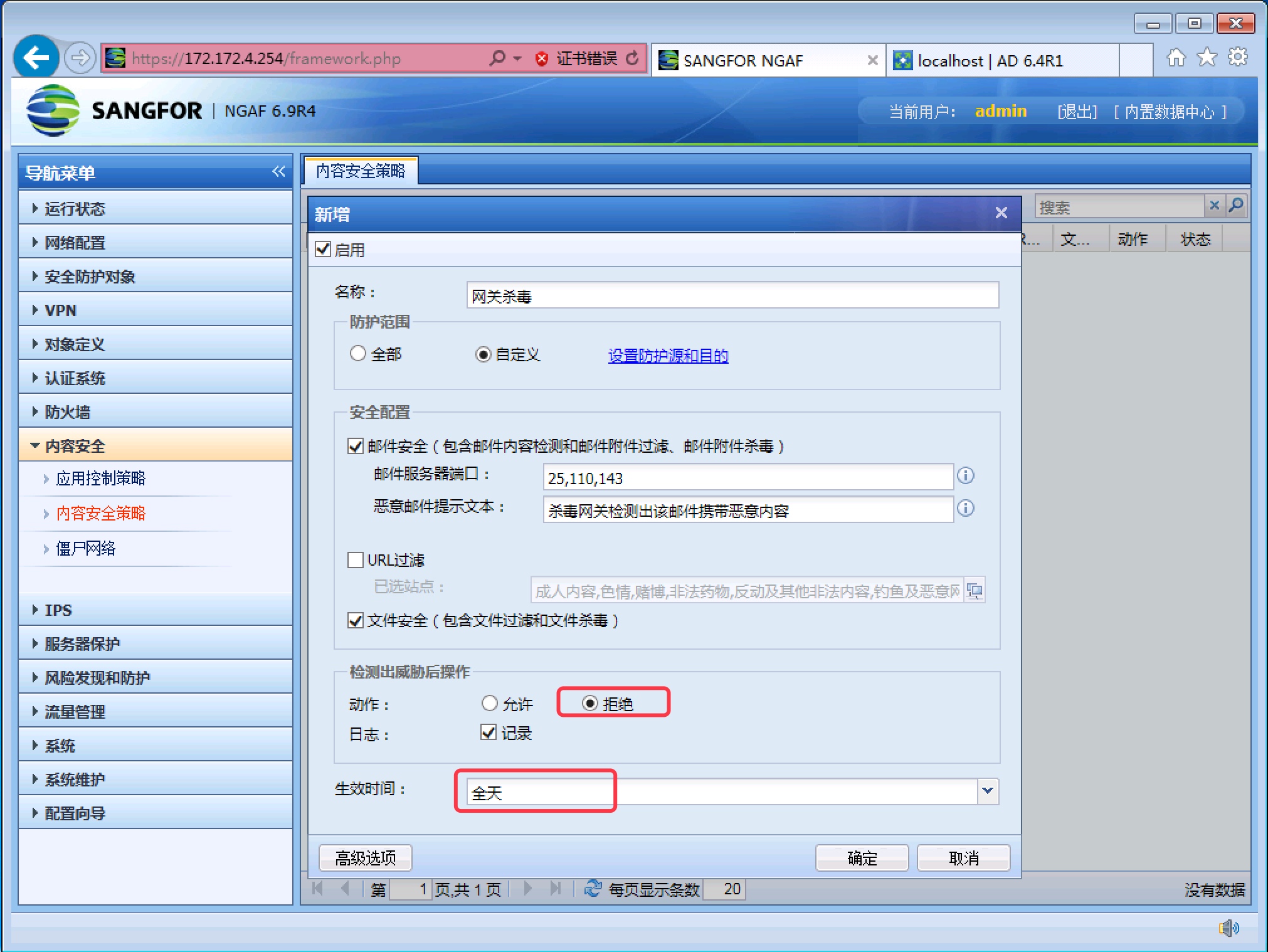

图 1-6 步骤 5:设置完成后,在策略中选择检查威胁后的操作为

拒绝,生效时间为全天,确认,如图 1-7 所示

图 1-7 网关杀毒效果测试

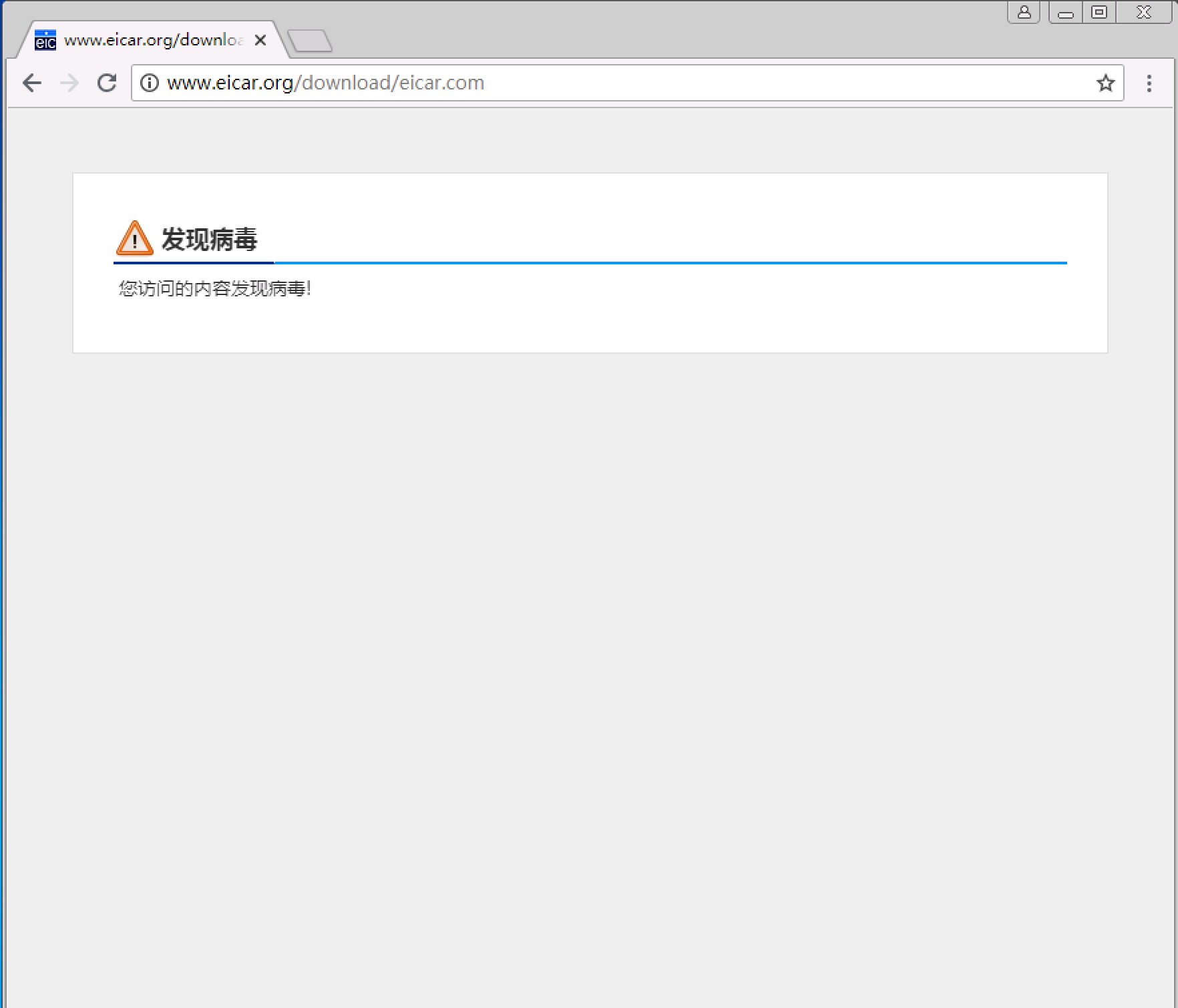

步骤 1:访问病毒测试链接 http://2016.eicar.org/85-0-Download.html ,点击下载测试用的病毒,如图 1-8 所示

图 1-8 步骤 2:AF 检测到病毒,拒绝访问,并跳转到报警页面,如图 1-9 所示

图 1-8 在深圳总部的 AF 上配置僵尸网络防护

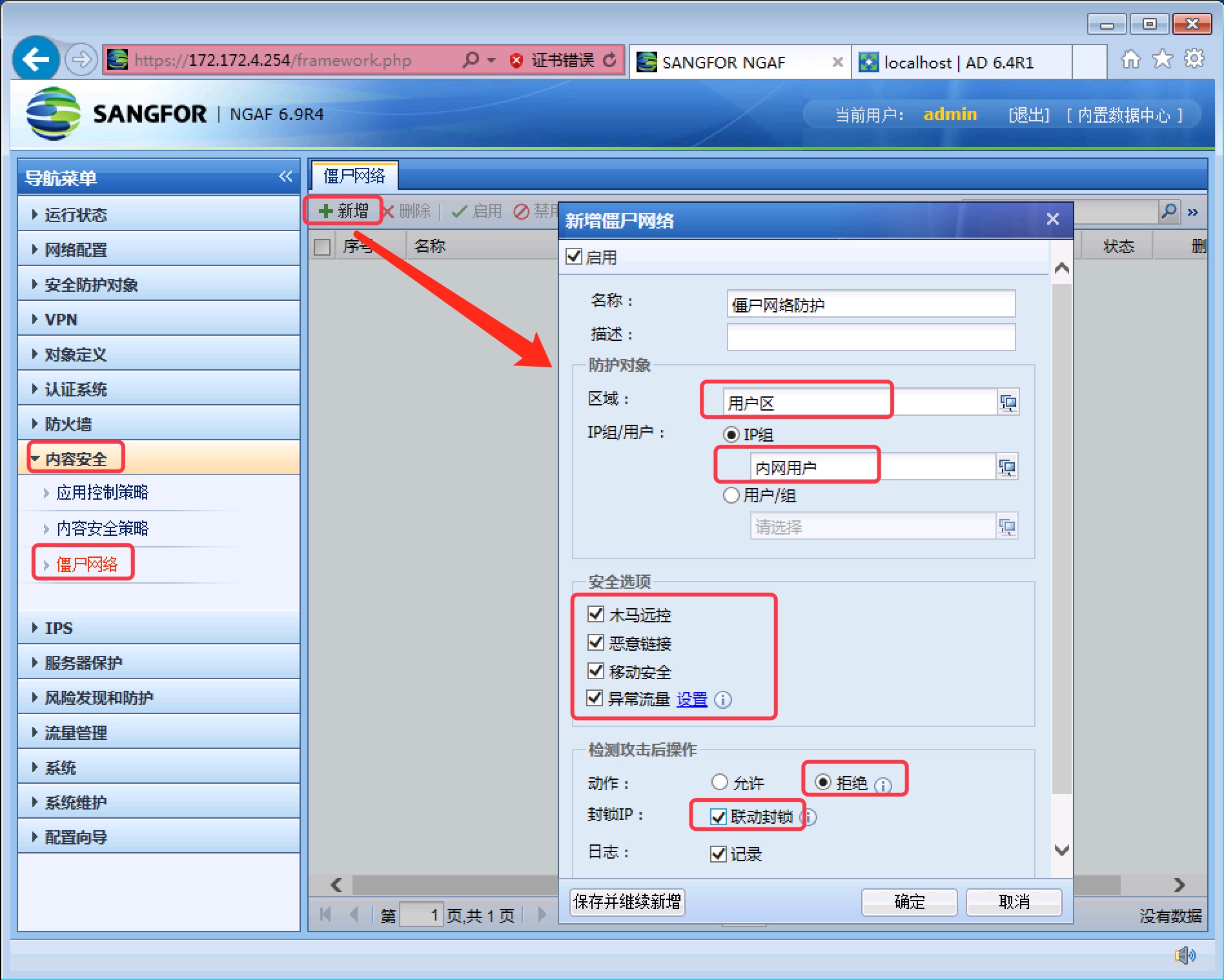

步骤 1:在 AF 上点击

内容安全-僵尸网络,点击新增,在弹出的新增僵尸网络界面中,配置防护对象区域和 IP 组为用户区,勾选需要防护的选项,动作为拒绝,勾选联动封锁,并确定,如图 1-9 所示注意:联动封锁指检测到目标对内网入侵动作后,封锁目标 IP 访问本地 IP 的权限一段时间

图 1-9