综合渗透实验文档

实验环境

| 角色 | 操作系统 | IP地址 | 需要工具 |

|---|---|---|---|

| 攻击机 | windows 7/Windows 2008 | 192.168.69.77 | 明小子旁注、Webshell、IIS 提权工具、梦想时代 |

| 靶机 | windows server 2003 | 192.168.119.8 | ASPX源码 |

攻击思路

- 通过 SQL 注入攻击获取目标网站后台管理权限

- 利用文件上传漏洞,上传 Webshell,获取服务器控制权

- 使用 IIS 提权工具提升权限为管理员权限

- 上传木马,使目标服务器成为我方肉鸡

攻击流程

访问目标 Web 站点,寻找 SQL 注入点,如图 1-1 所示,发现目前站点为 ASPX 站点,该 URL 可能存在 SQL 注入漏洞

图 1-1 复制该页面链接,在

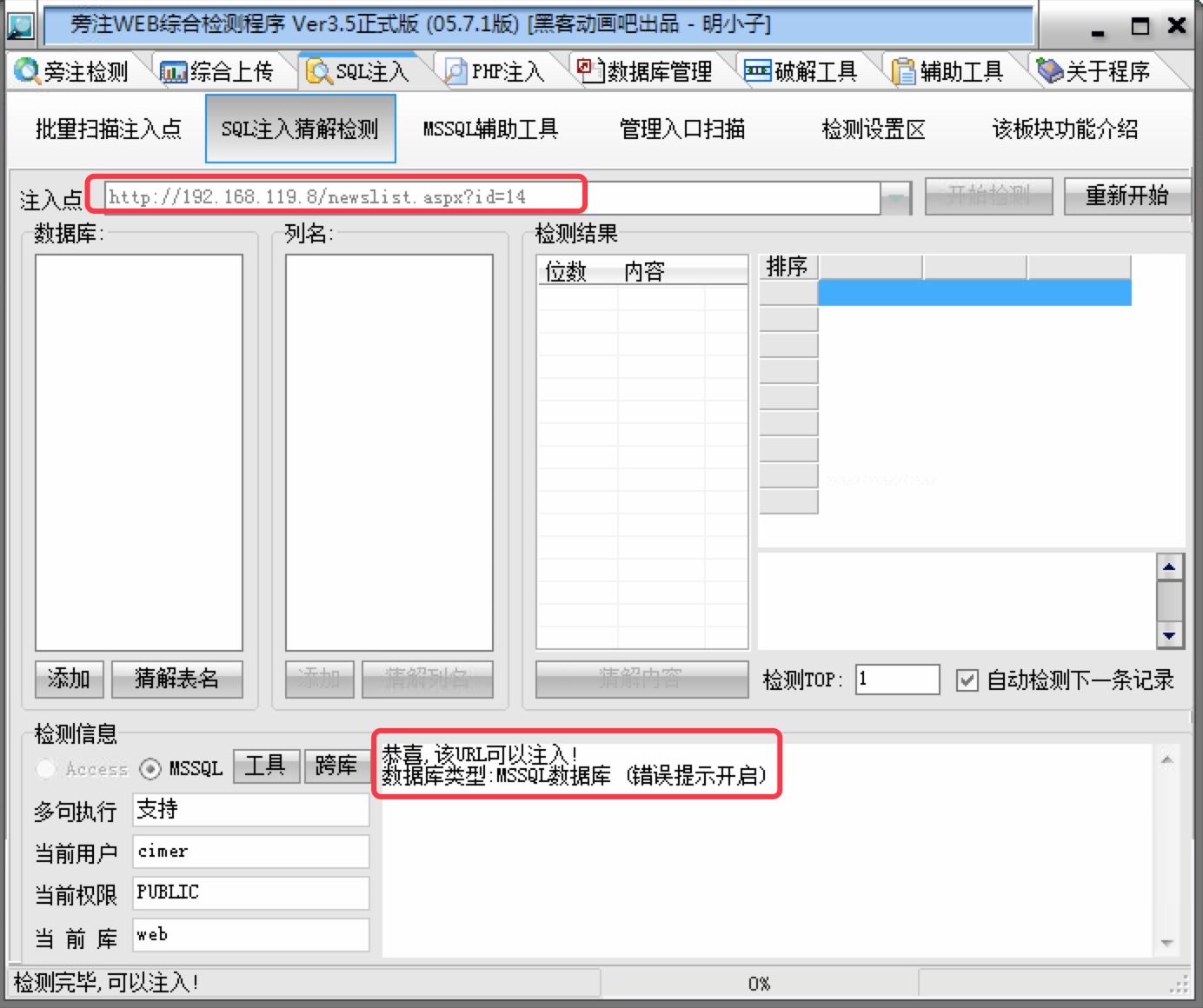

明小子旁注中尝试进行 SQL 注入检测,发现该页面存在 SQL 注入漏洞,可以发起注入攻击,如图 1-2 所示

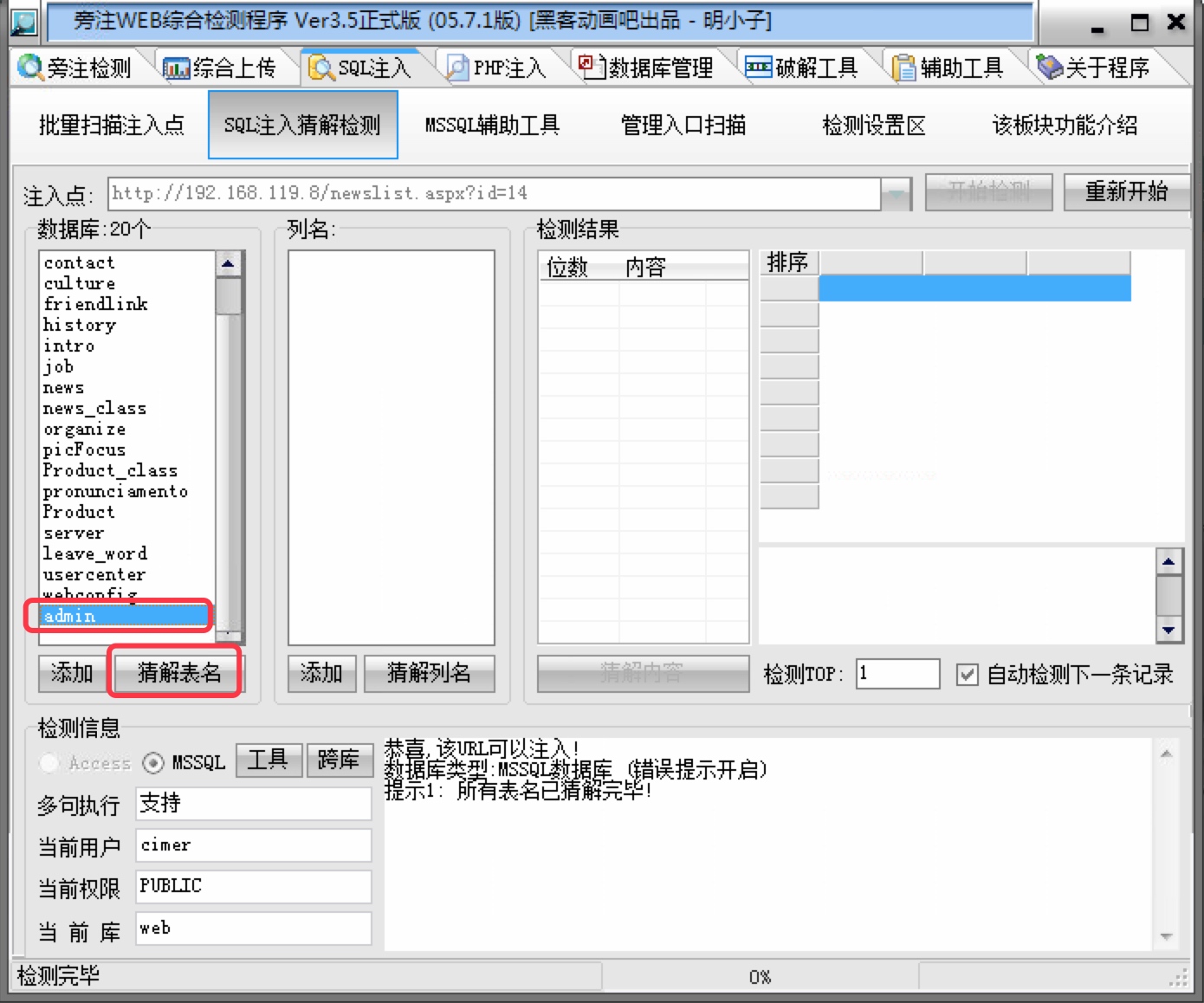

图 1-2 猜解目标网站关键表名,发现目标数据库存在

admin表,有极大可能性为管理员账户表,如图 1-3 所示

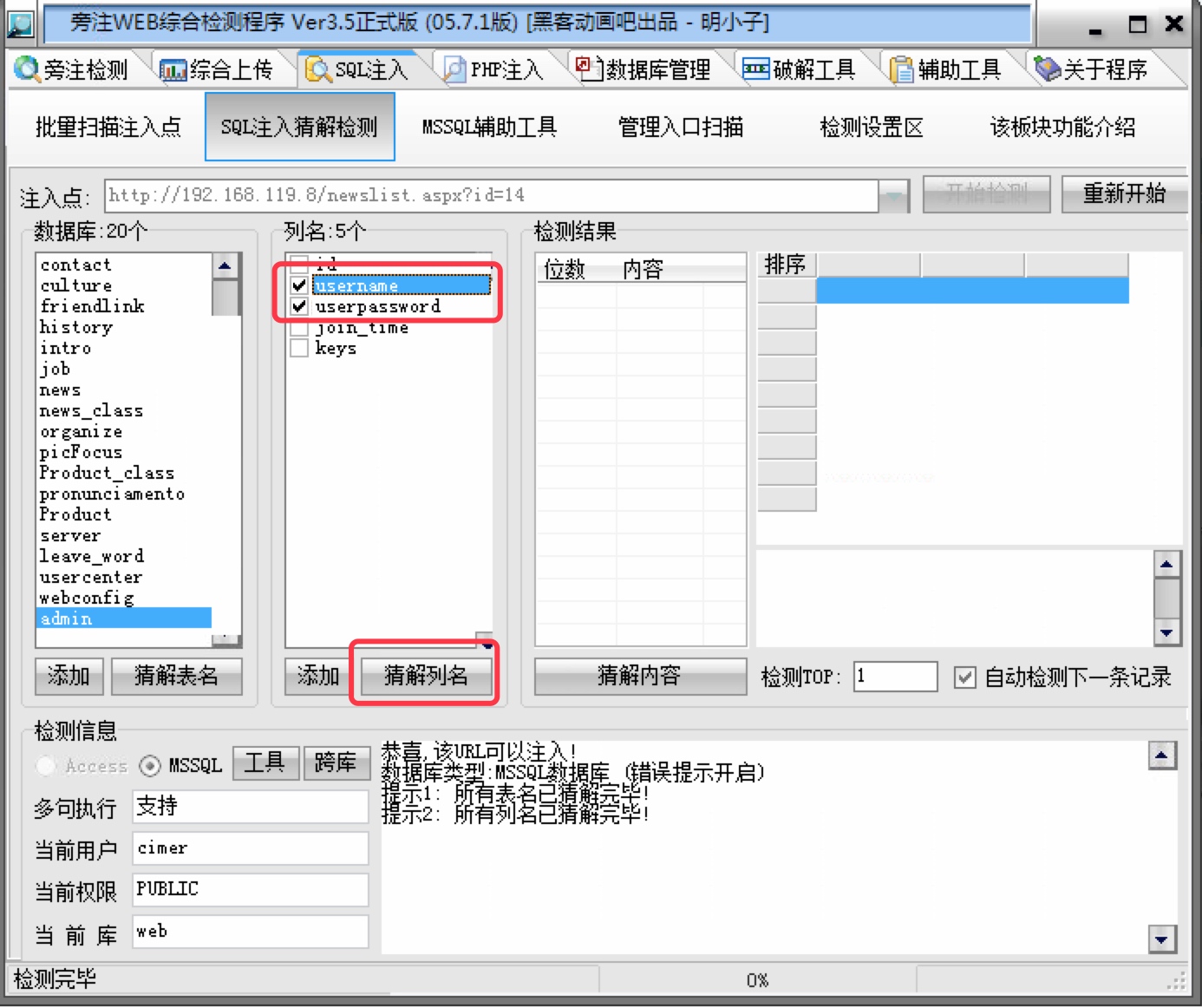

图 1-3 选中

admin表,进行列名猜解,发现表中存在字段username和userpassword,有极大可能性为管理员用户名和密码字段,如图 1-4 所示

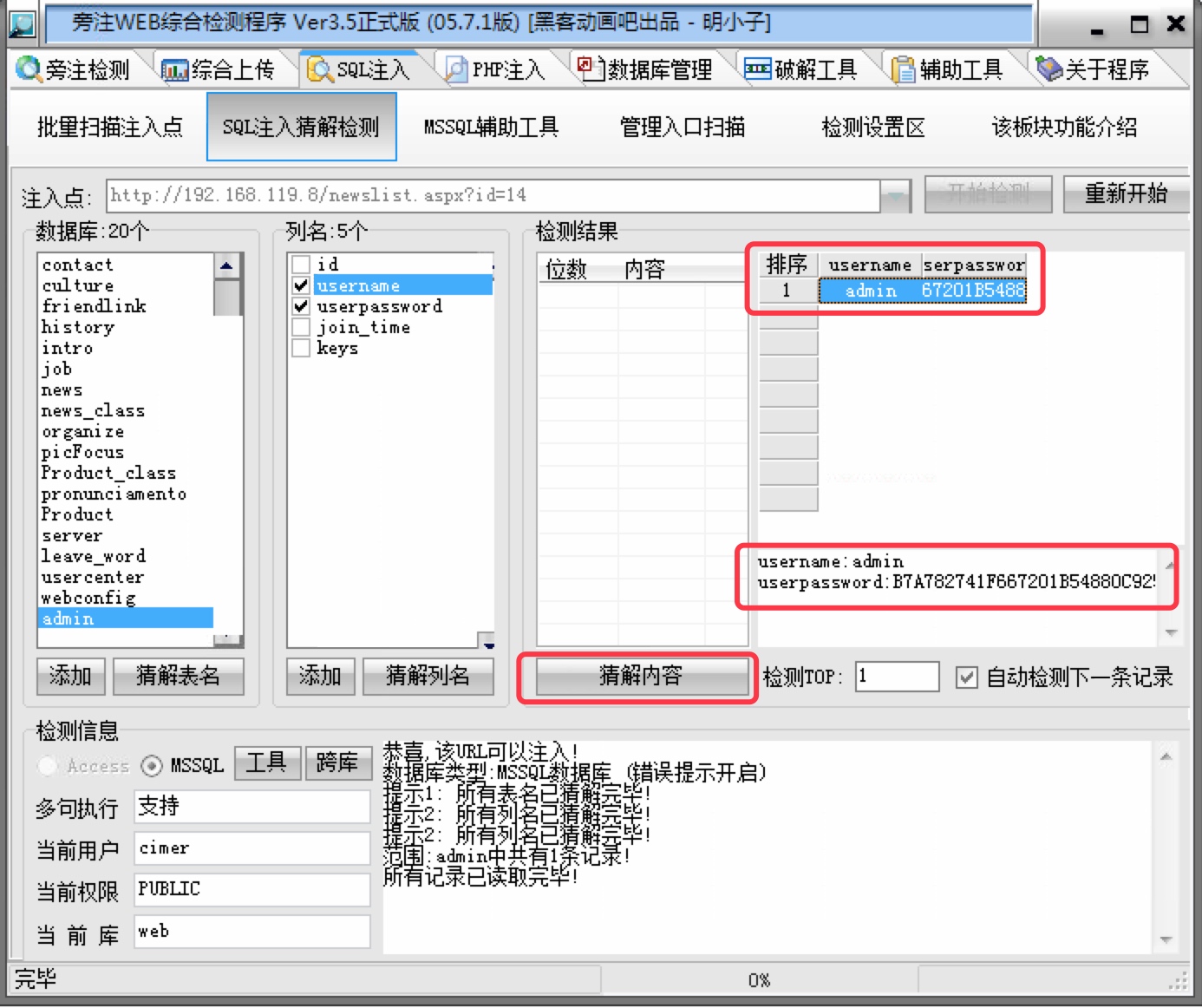

图 1-4 勾选

username字段和userpassword字段,进行内容猜解,成功猜解出后台管理员用户名和密码,如图 1-5 所示

图 1-5 根据猜解出的密码内容,发现该密码为 MD5 密文,访问 http://www.cmd5.com 进行 MD5 加密破解,破解出密码明文为

10000,如图 1-6 所示

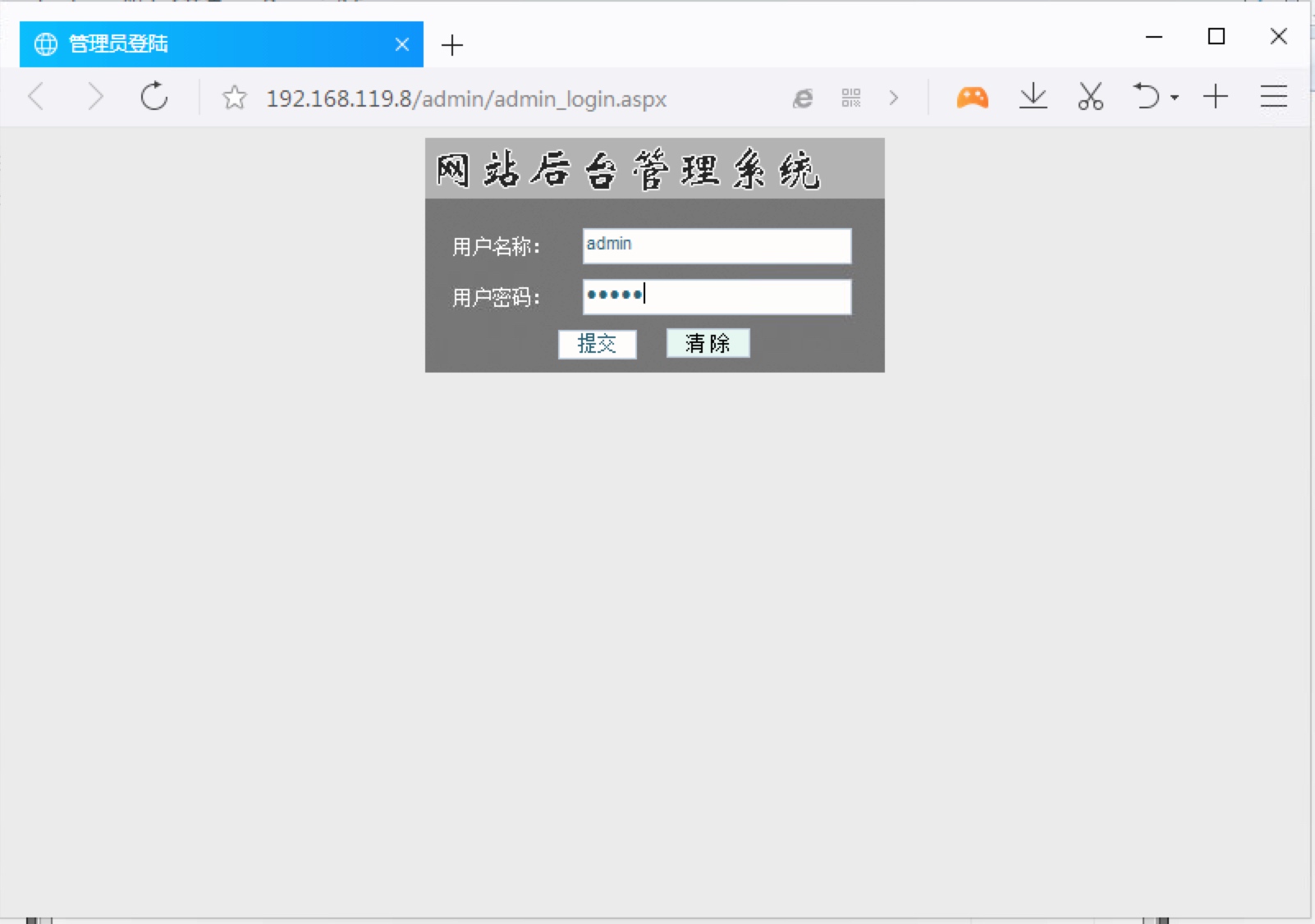

图 1-6 在

明小子旁注中,使用管理入口扫描功能,扫描目标网站后台管理页面链接地址,发现对方后台管理页面 URL 为http://192.168.119.8/admin,如图 1-7 所示

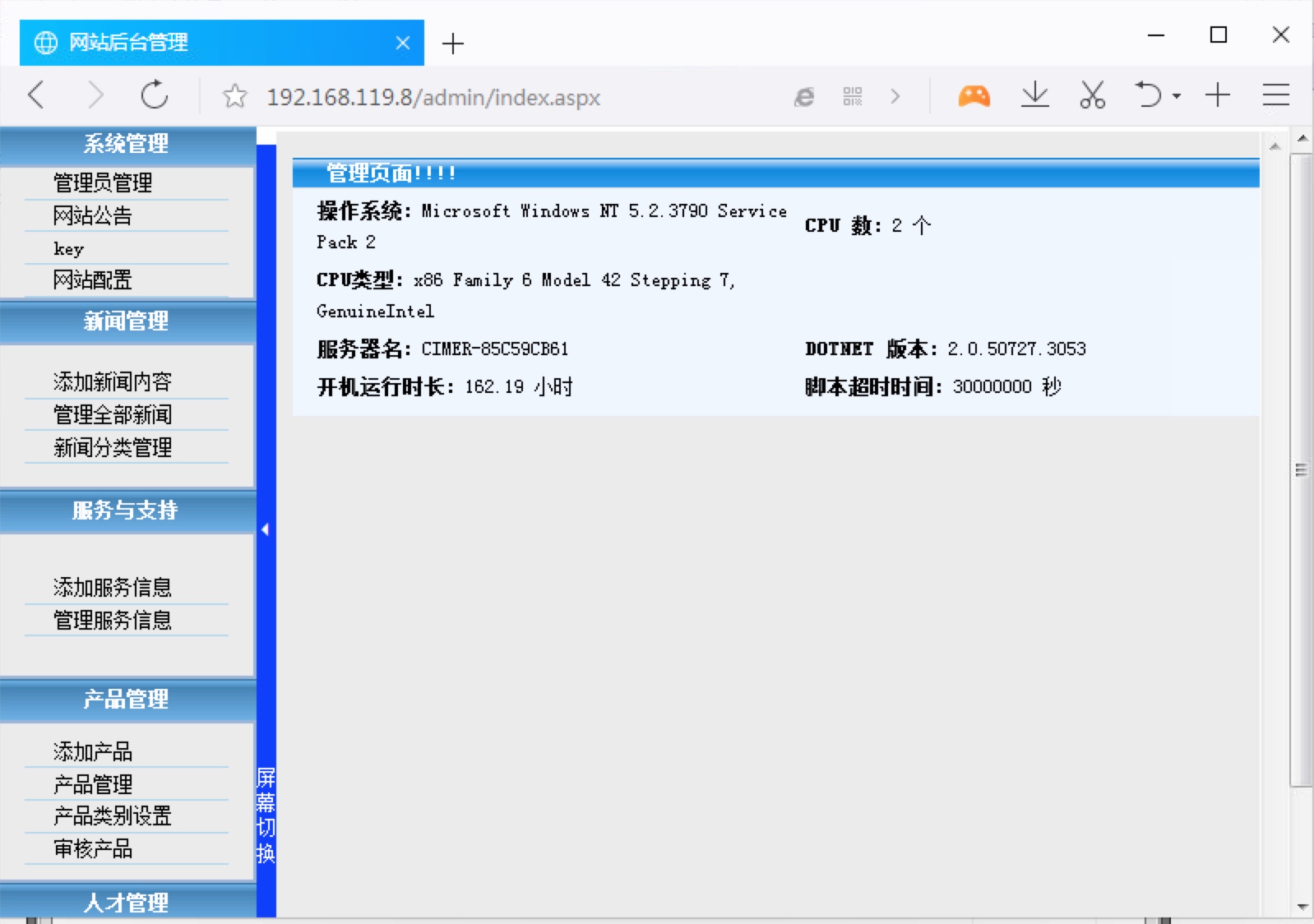

图 1-7 点击访问后台管理地址,使用破解出的用户名和密码登录,可以成功进入目标网站后台,如图 1-8,图 1-9 所示

图 1-8

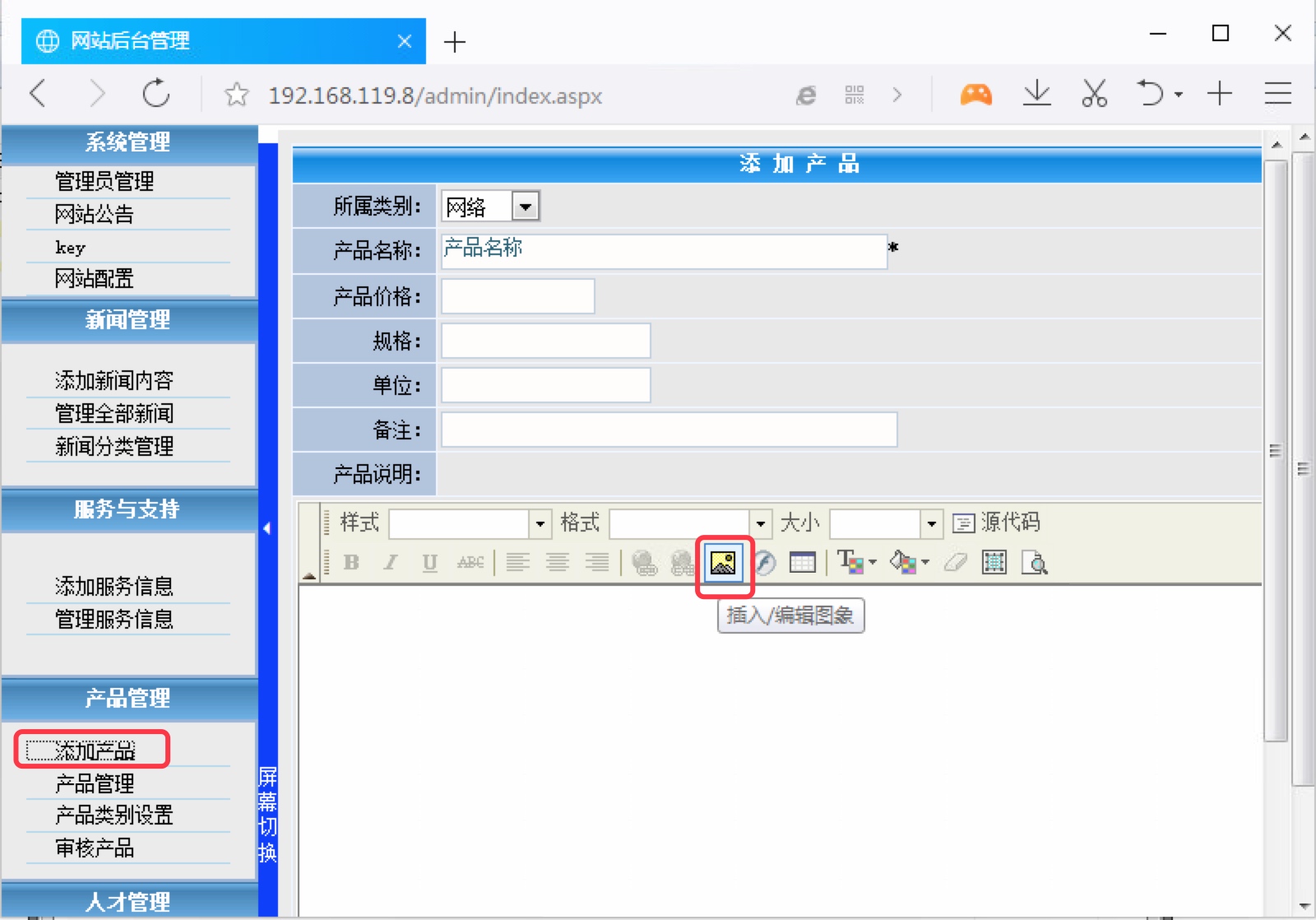

图 1-9 在后台管理页面中,发现

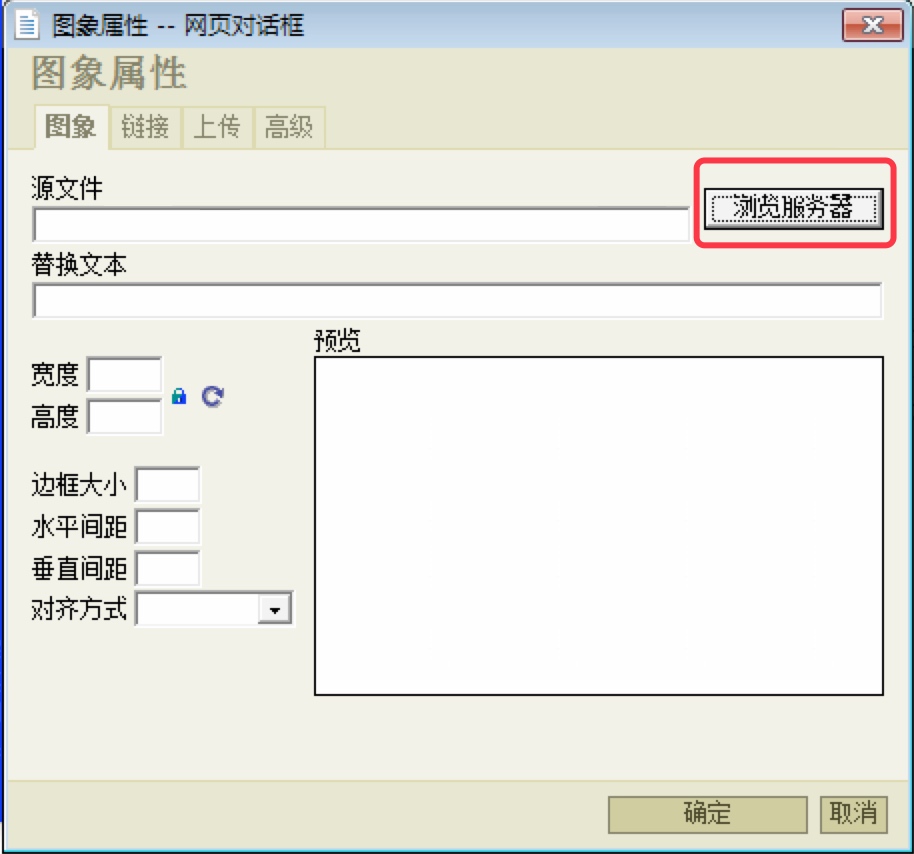

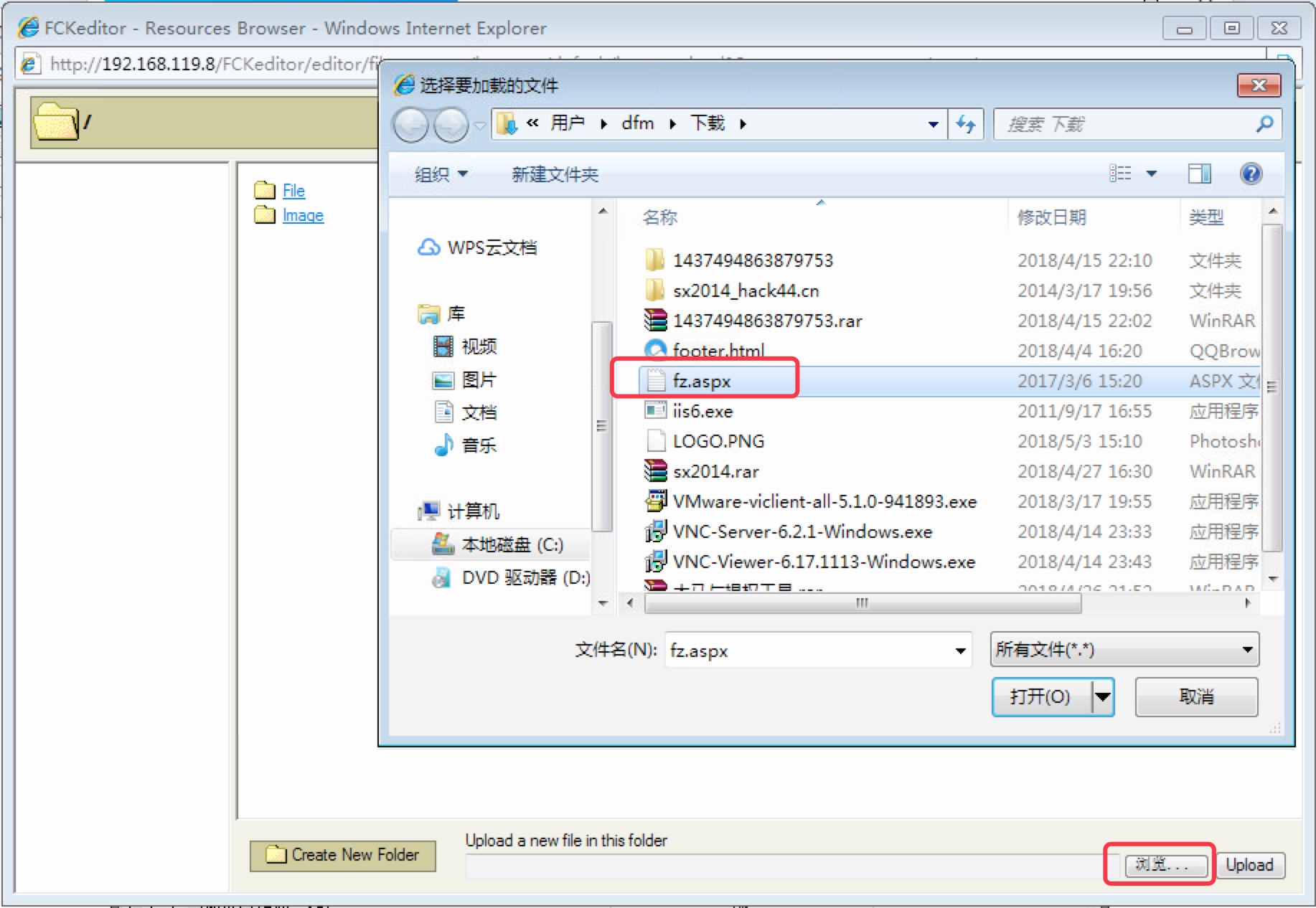

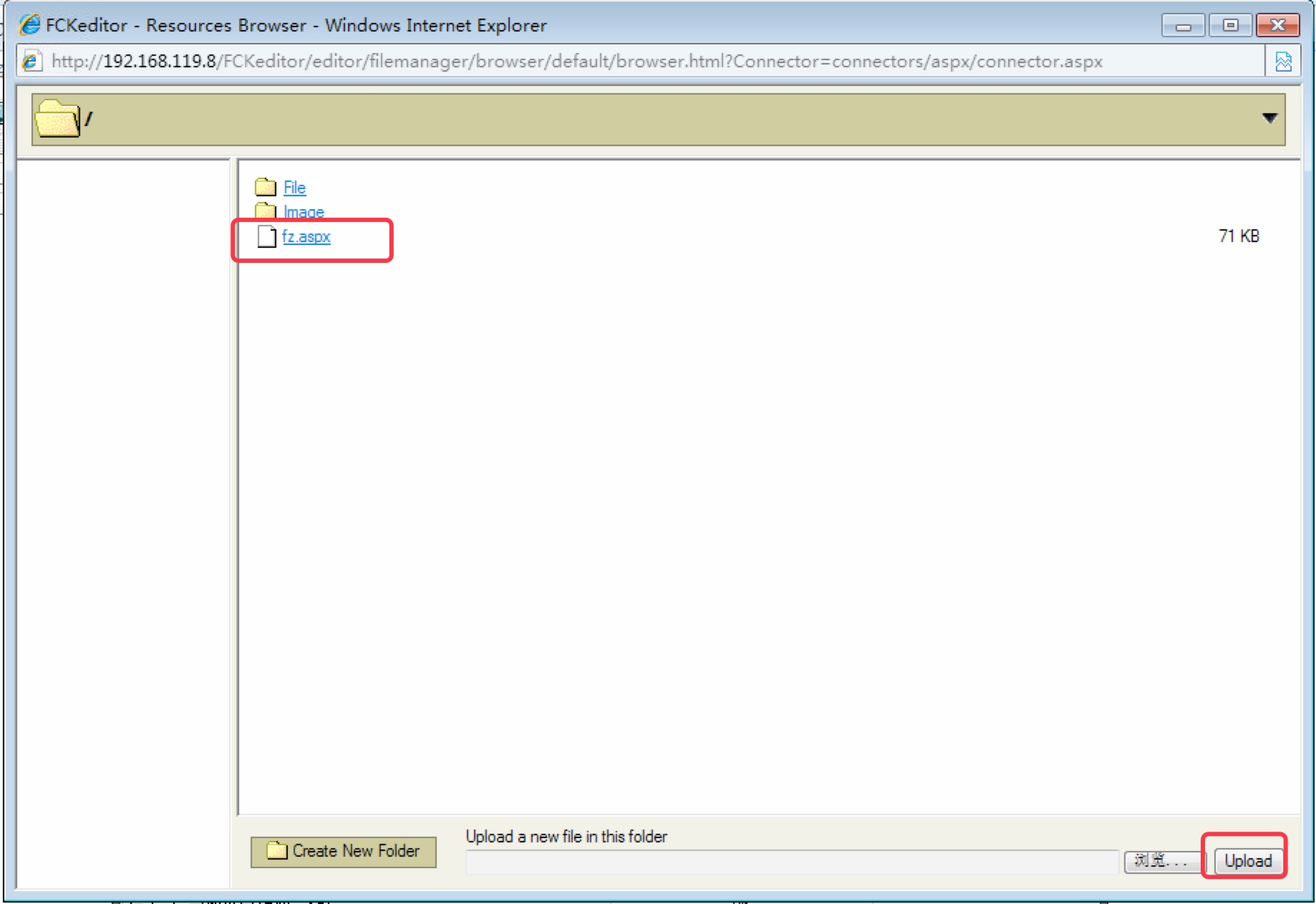

添加产品功能中,有上传图片功能,上传 Webshell 来提升控制权限,如图 1-10,图 1-11,图 1-12,图 1-13 所示,并获取 Webshell 访问地址,如图 1-14 所示

图 1-10

图 1-11

图 1-12

图 1-13

图 1-14 根据上一步获取的 Webshell 地址,访问 Webshell,使用密码

admin登录,获取目标服务器控制权,如图 1-15,图 1-16 所示

图 1-15

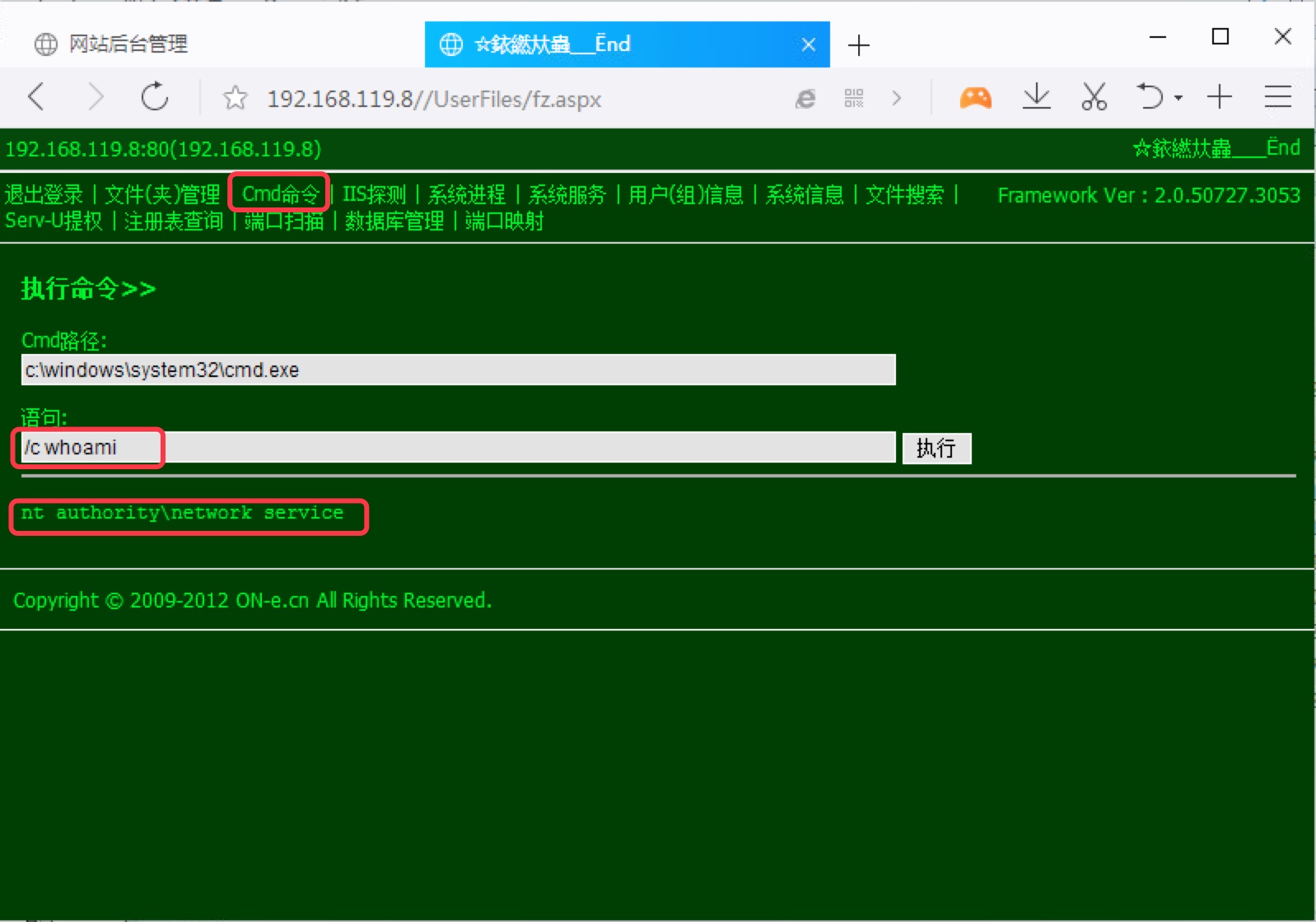

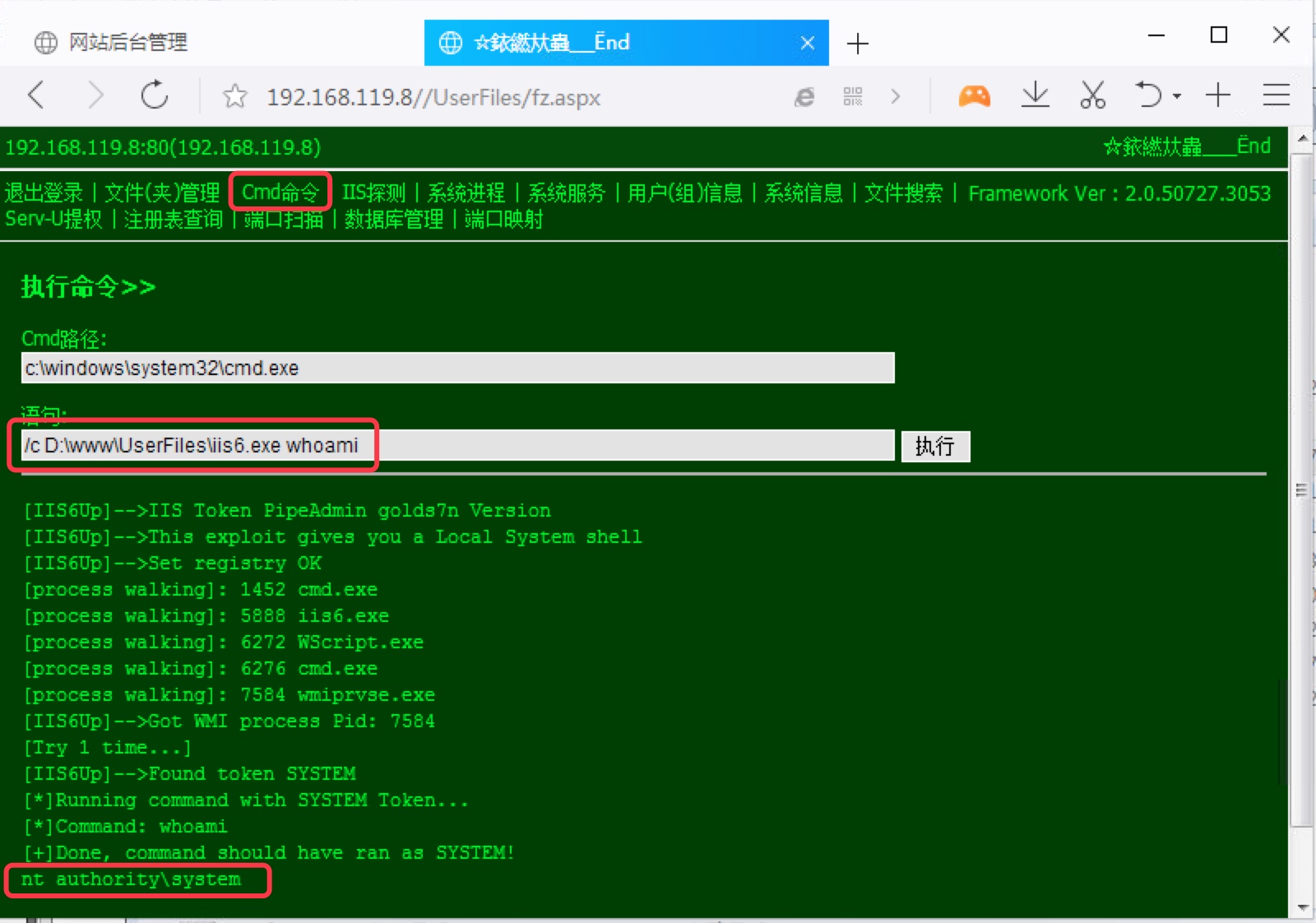

图 1-16 在 CMD 命令功能中,执行命令

whoami,发现当前仍然为普通网络用户权限,需要进一步提升对服务器的管理权限,如图 1-17 所示

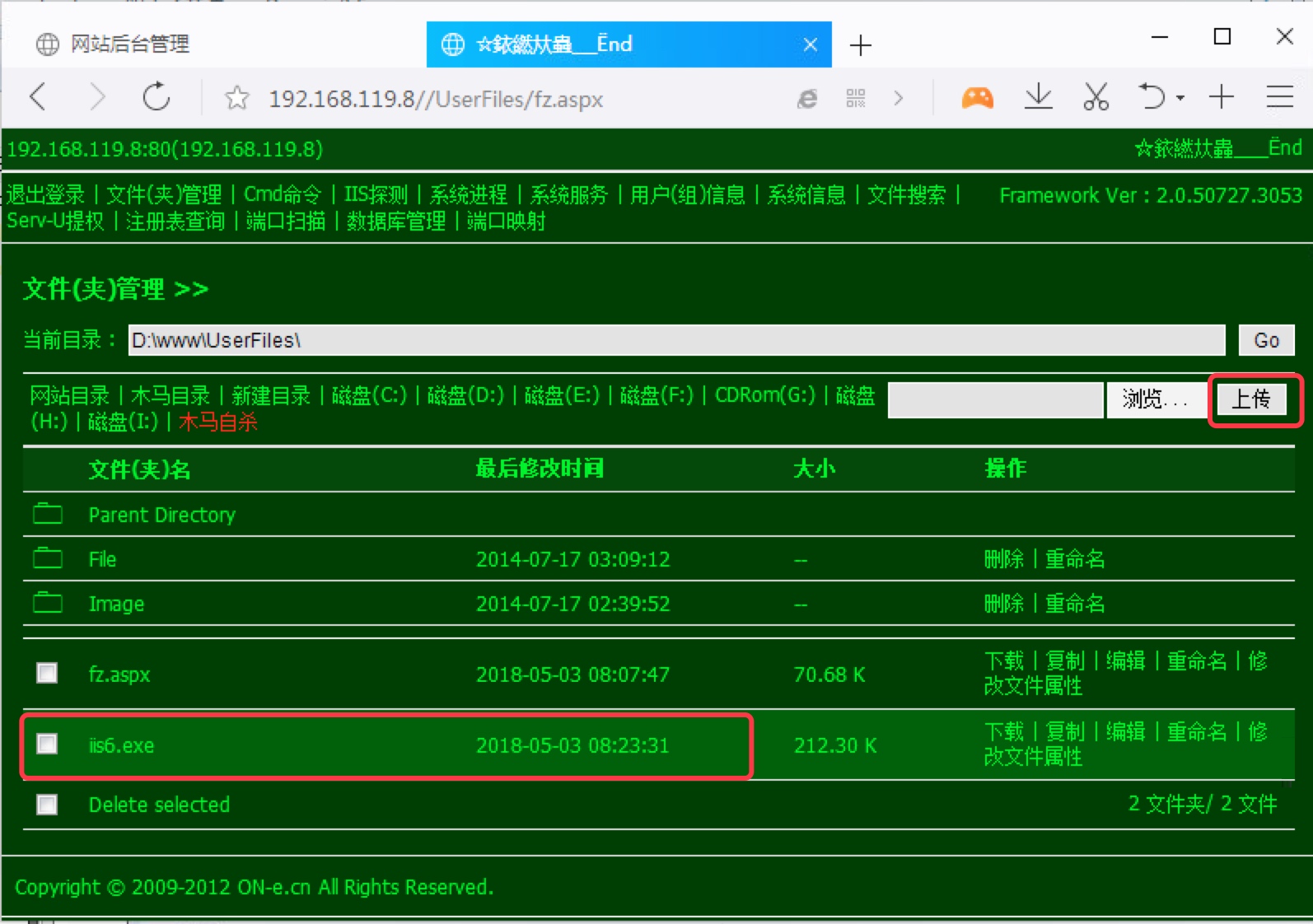

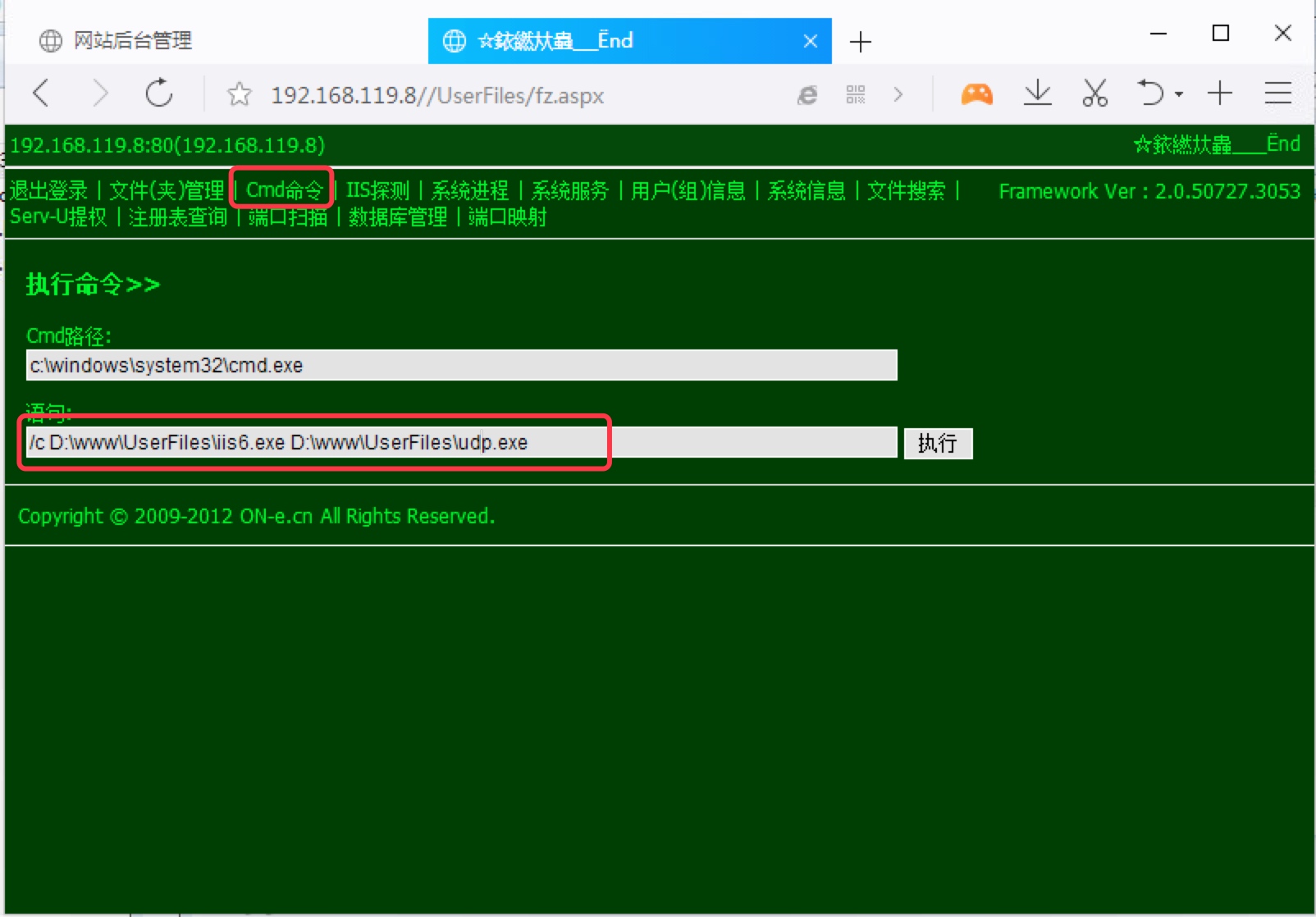

图 1-17 在 Webshell 中上传 IIS 提权工具,并使用提权工具再次执行命令

whoami,发现已经获得系统管理权限,如图 1-18,图 1-19,图 1-20 所示

图 1-18

图 1-19

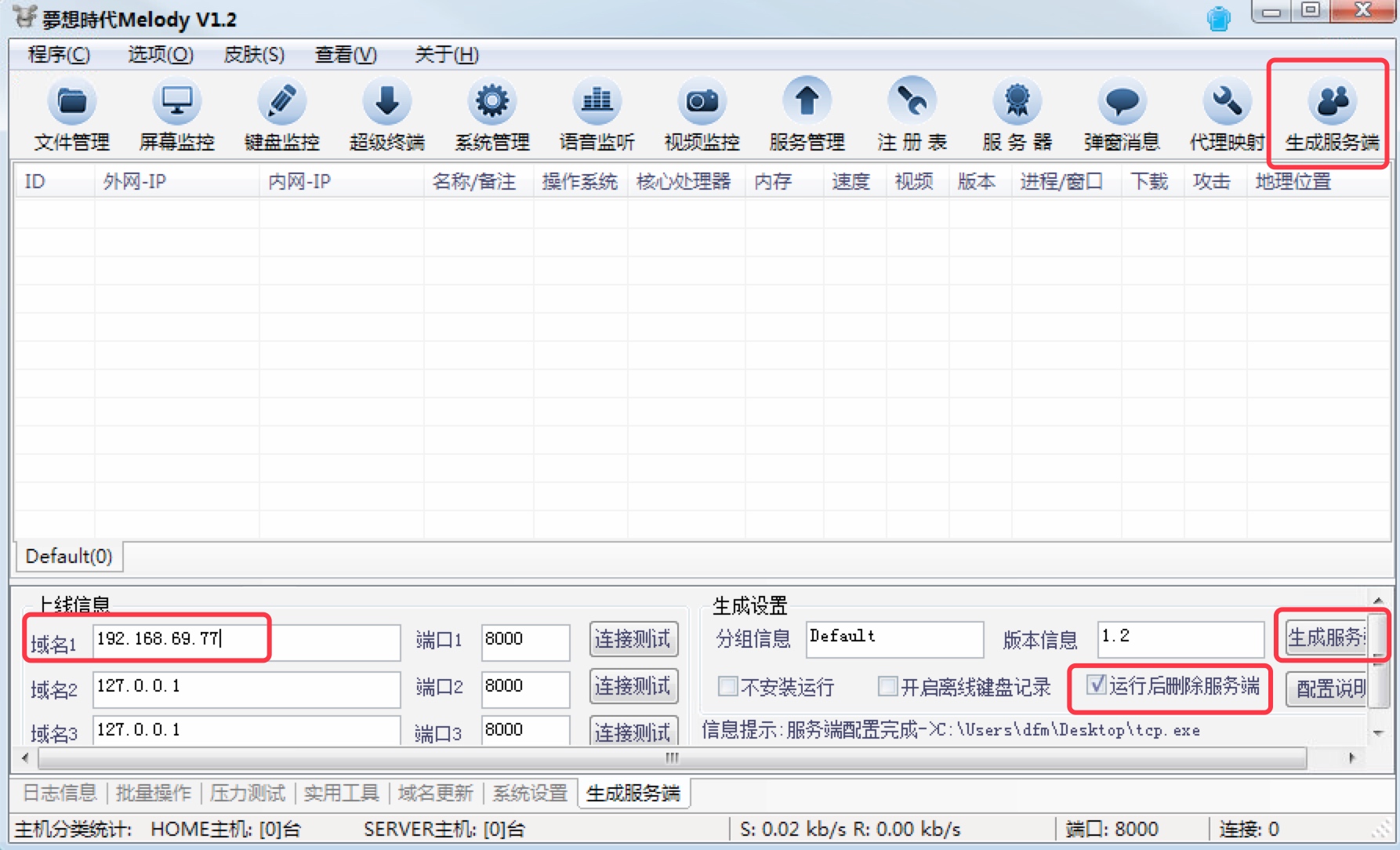

图 1-20 运行

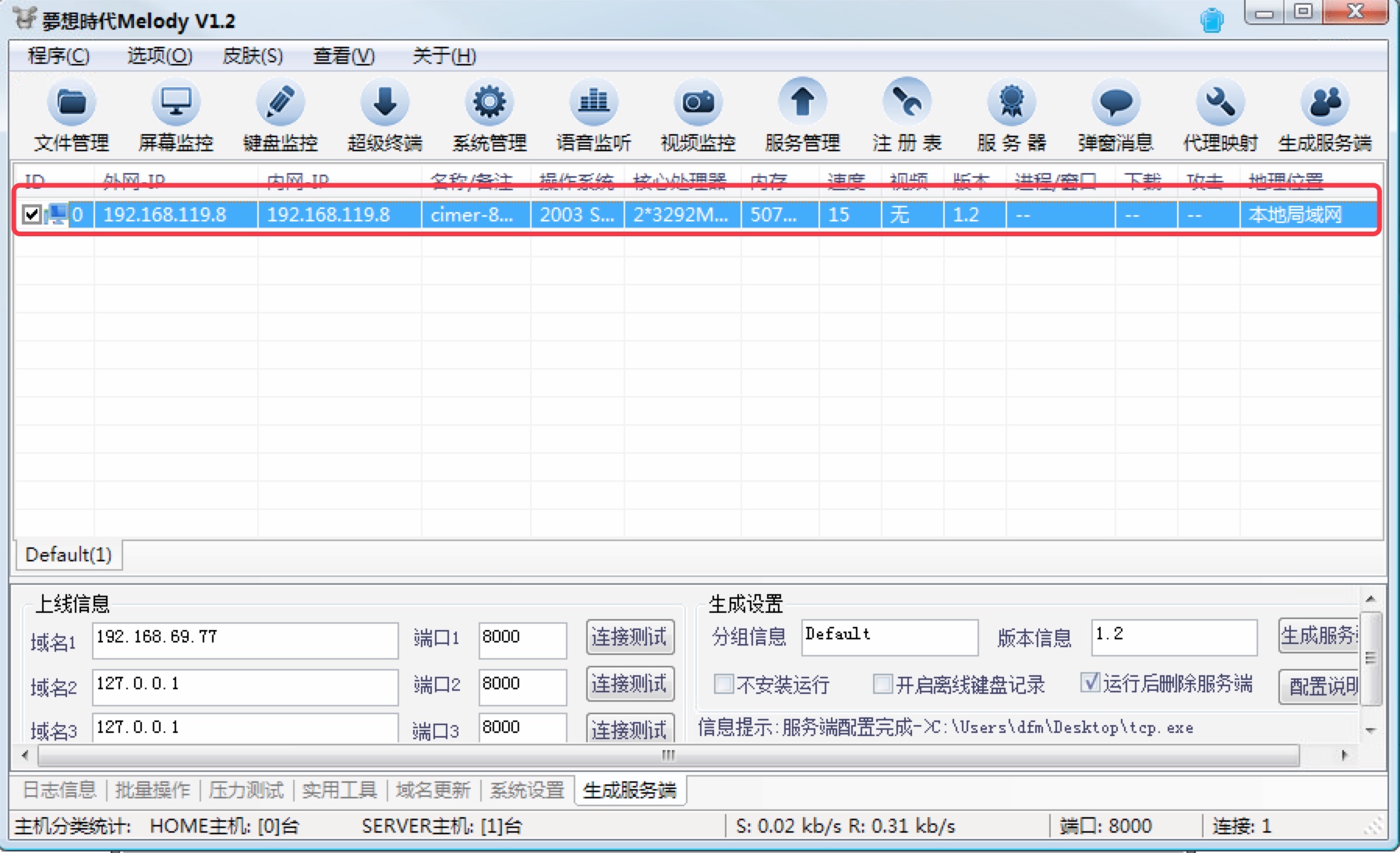

梦想时代远程控制工具,生成木马服务端程序,域名处填写攻击机 IP 地址,勾选运行后删除服务端,生成木马服务端到桌面,如图 1-21 所示

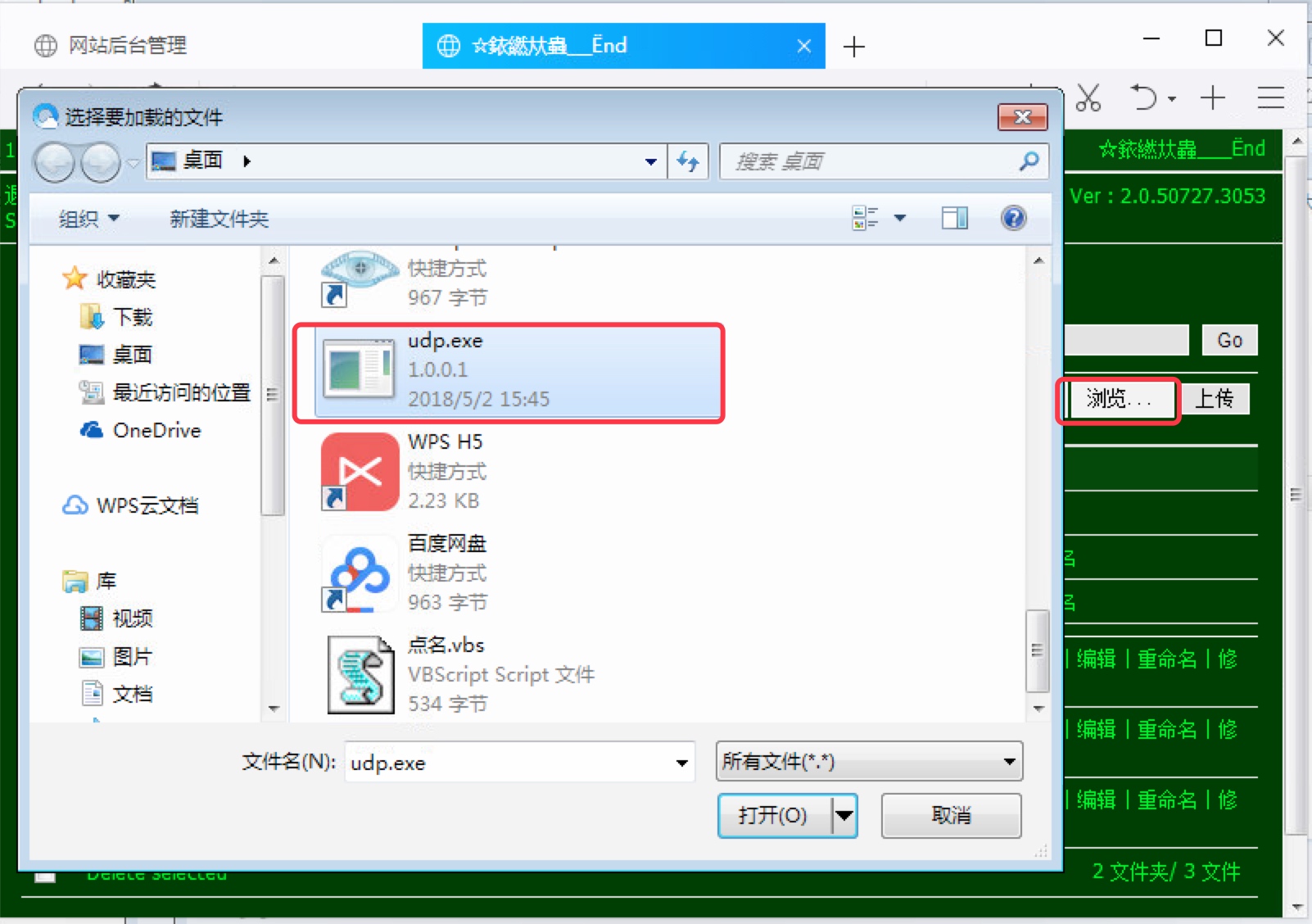

图 1-21 在 Webshell 中把木马服务端程序上传到目标服务器,如图 1-22 所示,并在 CMD 命令中执行该程序,如图 1-23 所示

图 1-22

图 1-23 目标服务器自动在

梦想时代中上线,目标服务器已经完全成为黑客的肉鸡,可以对服务器进行完全控制,以及组建僵尸网络,对更高价值目标发起 DDOS 攻击,如图 1-24 所示

图 1-24