Burp Suite 暴力破解网站后台

实验环境

| 角色 | 操作系统 | IP地址 | 需要工具 |

|---|---|---|---|

| 攻击机 | windows server 2008 | 192.168.66.77 | Burp Suite |

| 靶机 | windows server 2008 | 192.168.69.62 | home01源码 |

准备工作

攻击机准备工作

说明:Burp Suite 是一款基于 JAVA 运行环境的 Web 攻击软件框架,运行软件需要事先安装 JRE 来提供 JAVA 运行环境

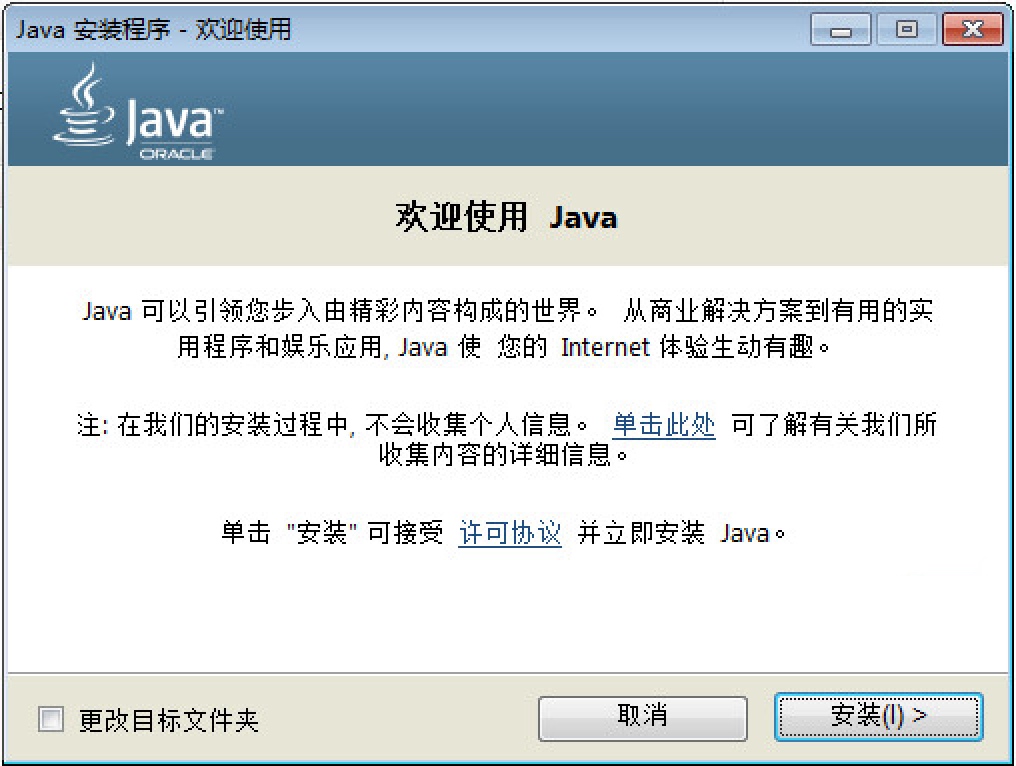

步骤 1:安装 JAVA 运行环境,如图 1-1 所示,全部下一步即可

图 1-1 步骤 2:运行 BurpUNlimited.jar,点击

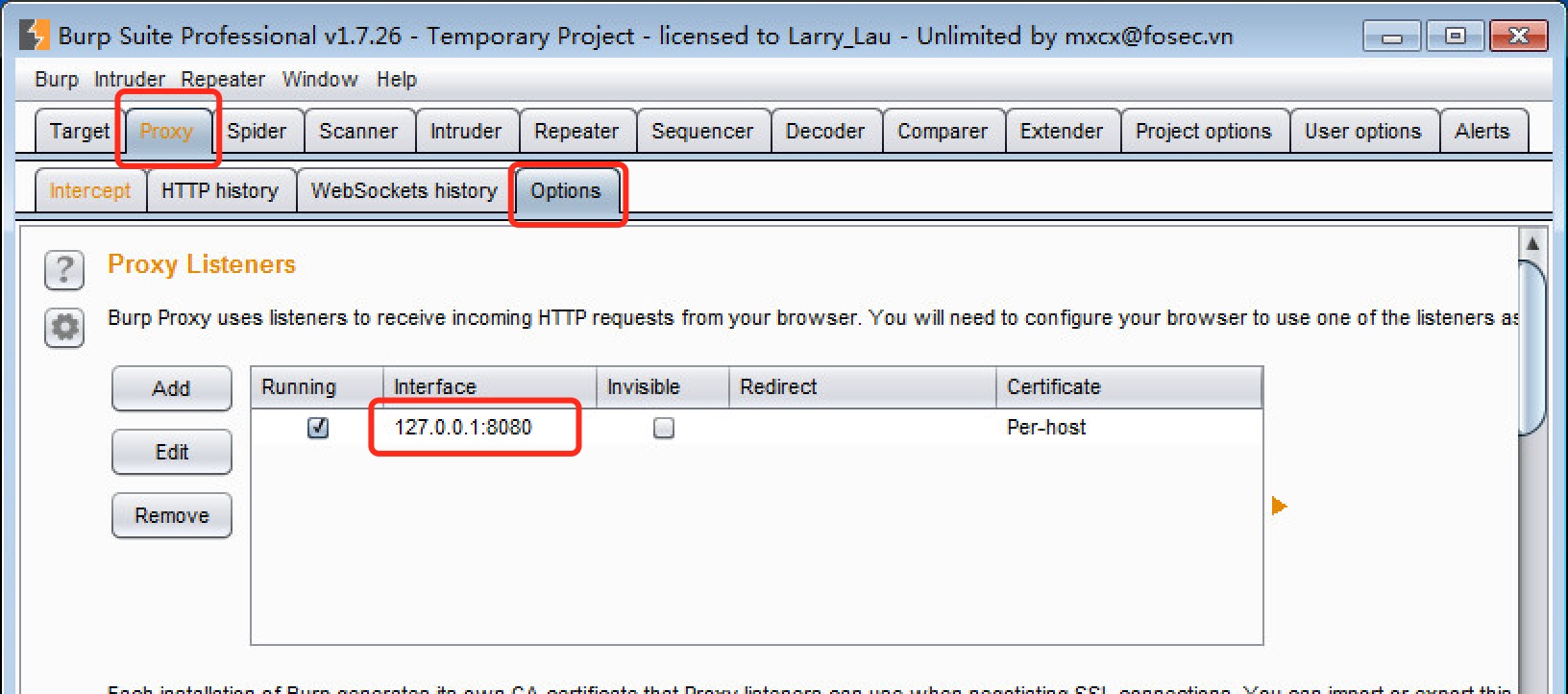

Proxy,再点击Options,找到 Burp Suite 的代理地址和端口,如图 1-2 所示

图 1-2 步骤 3:在浏览器中把上面找到的地址和端口设置为代理服务器的地址和端口,如图 1-3 所示

注意:配置此代理服务器,如果关闭了 Burp Suite 软件,会影响正常上网

图 1-3 靶机准备工作

步骤 1:安装 IIS 服务,并发布 home01 站点,步骤略

攻击流程

使用 Burp Suite 截取 Web 后台登录信息

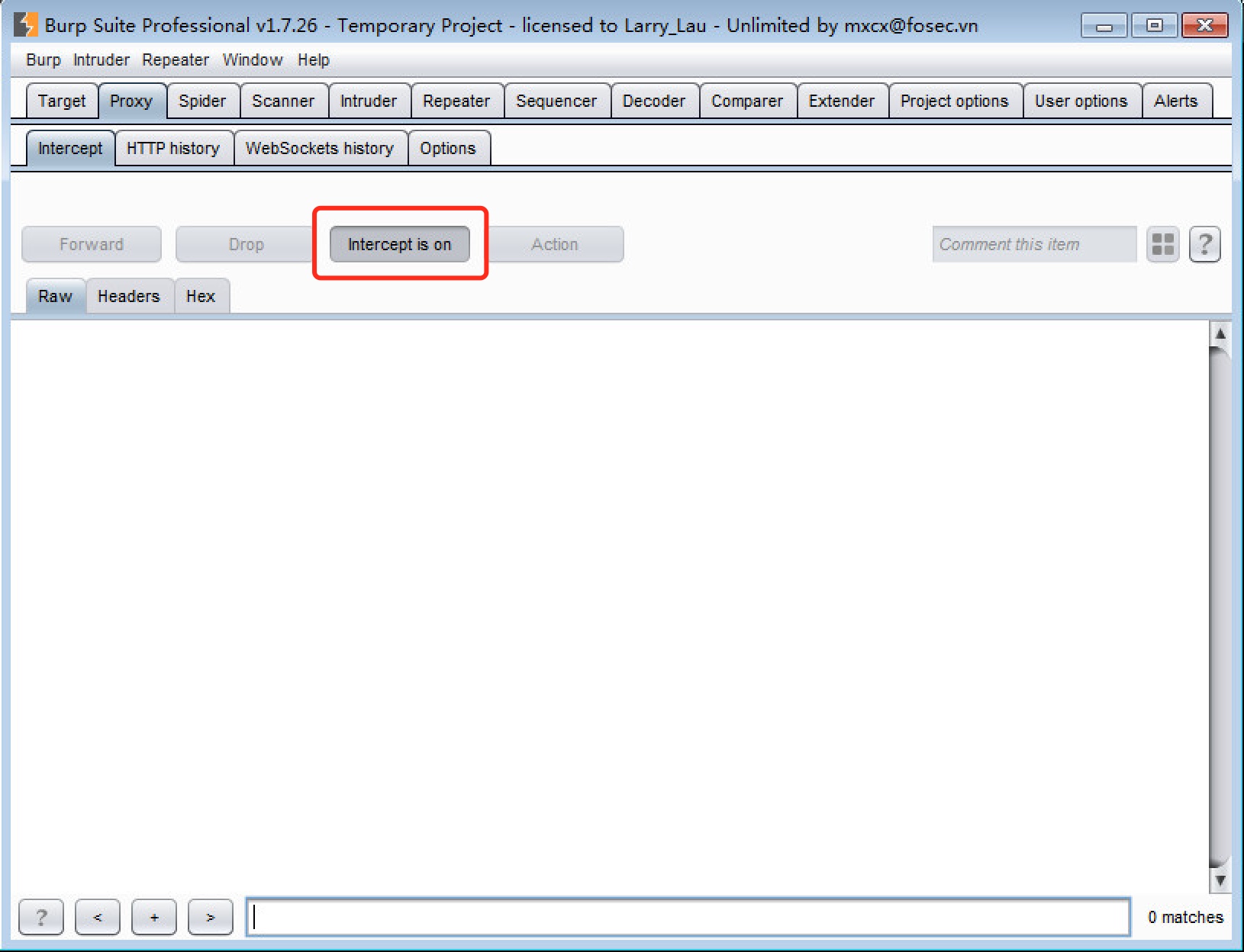

步骤 1:在 Burp Suite 中开启代理,确认代理是

Intercept is on状态,如图 1-4 所示

图 1-4 步骤 2:打开浏览器,访问目标网站后台登录页面

http://192.168.69.62/manage/login.asp,并随意输入用户名和密码进行登录,如图 1-5 所示

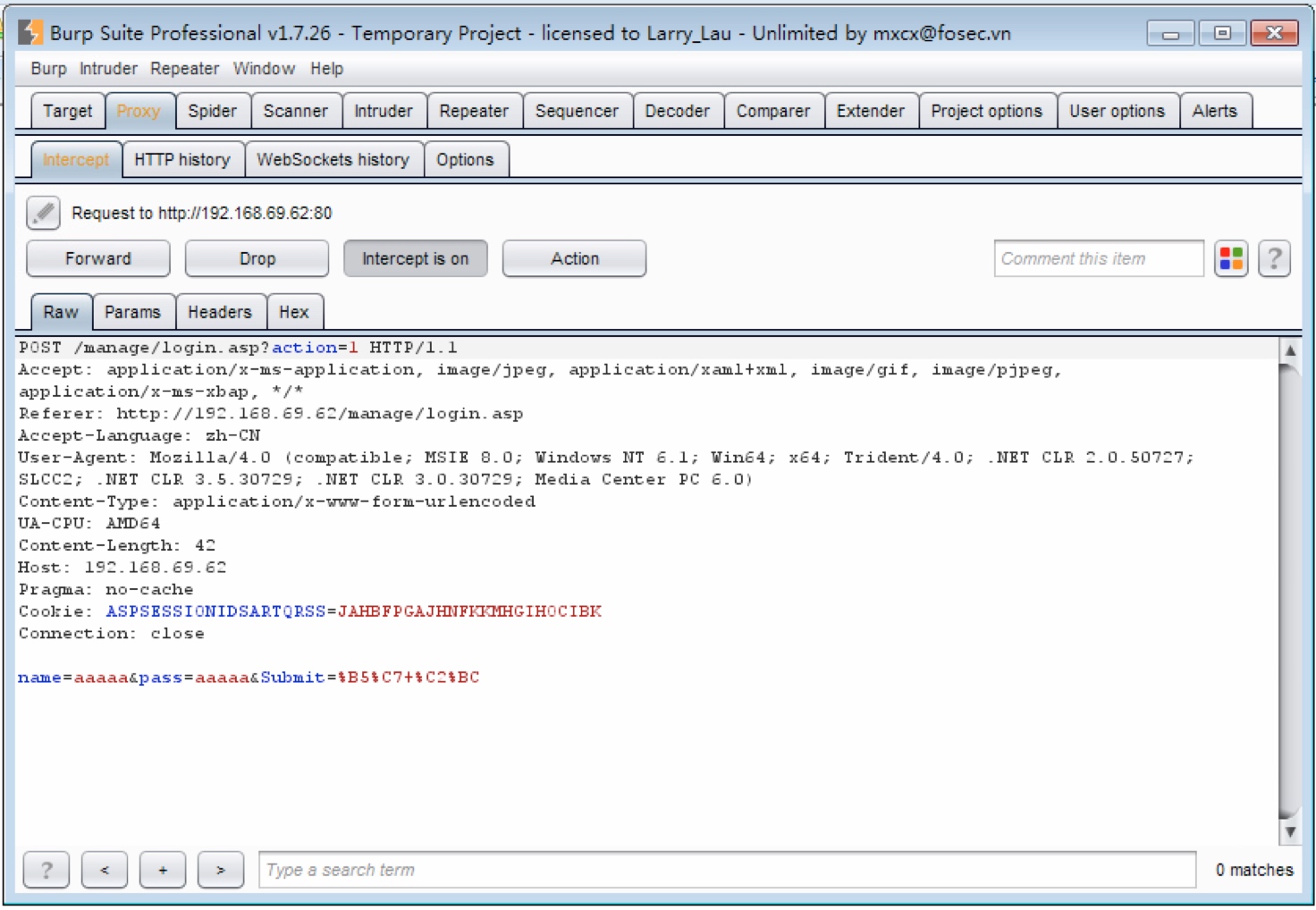

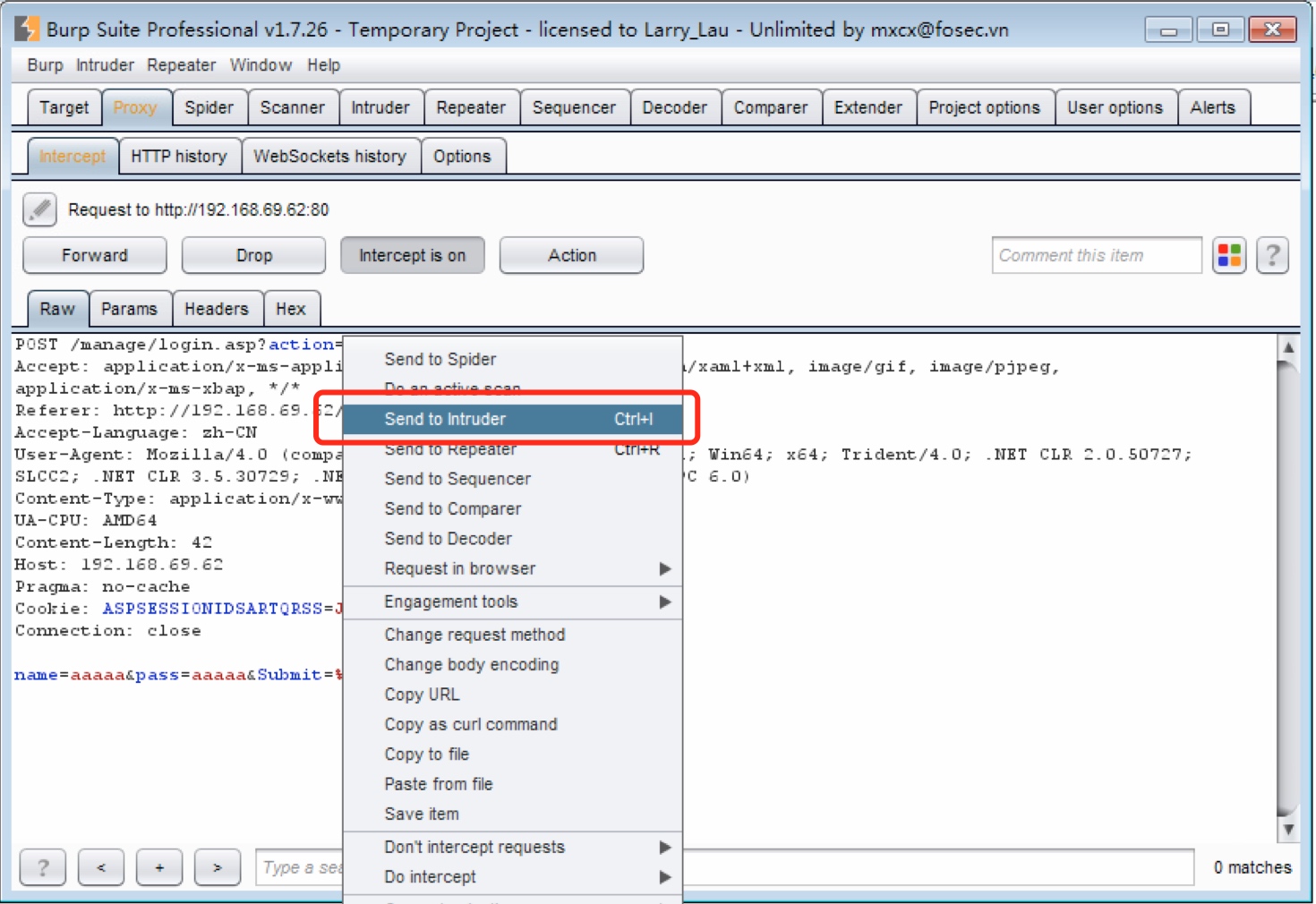

图 1-5 步骤 3:在 Burp Suite 界面可以看到登录网站后台的数据包被拦截的信息,如图 1-6 所示,点击右键 -

Send to Intruder,准备对数据包进行篡改,如图 1-7 所示

图 1-6

图 1-7 通过对截获的网站后台登录数据包进行修改,来进行后台管理员密码暴力破解

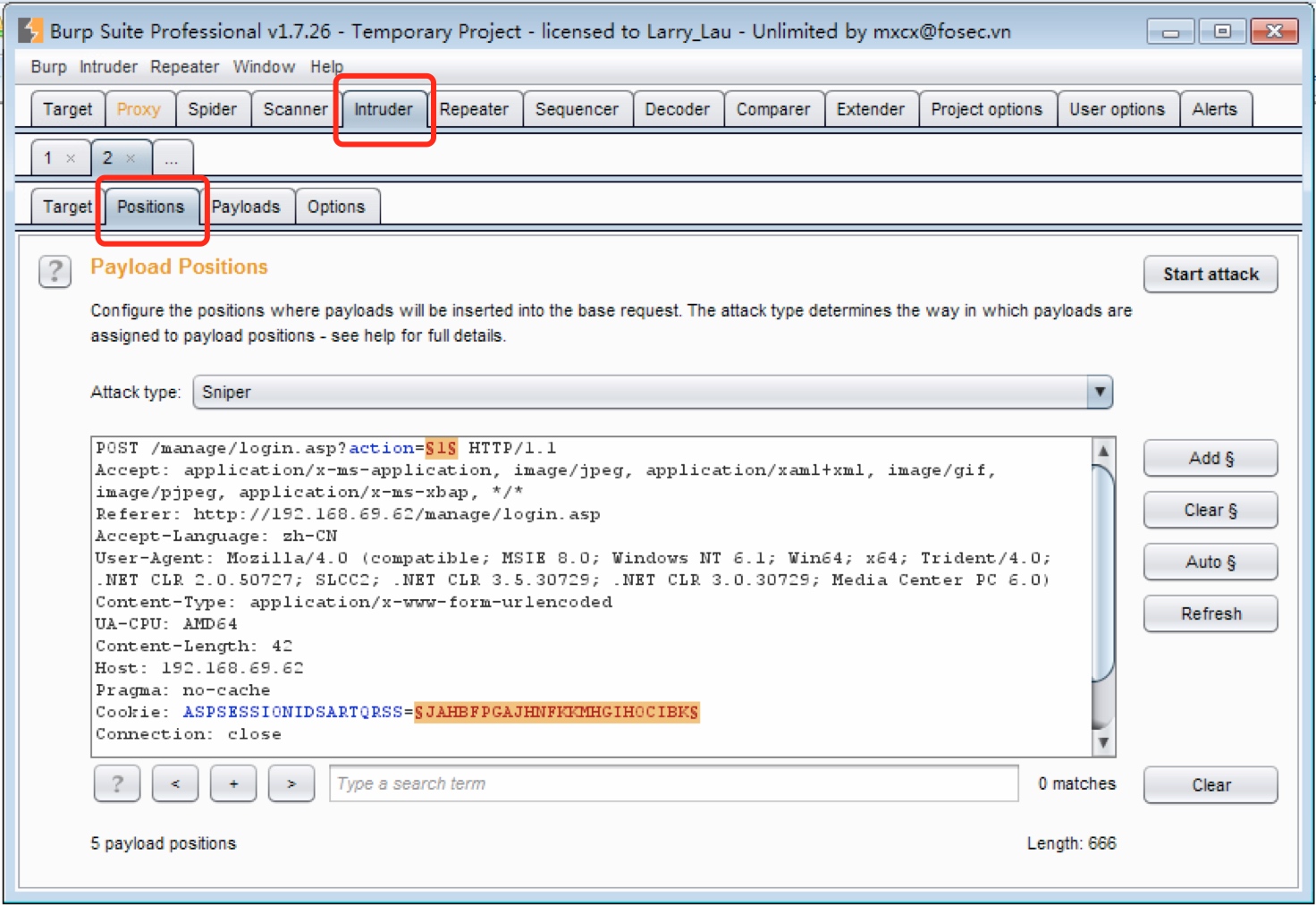

步骤 1:点击

Intruder,再点击Positions,会看到上一步传递过来的数据包信息,如图 1-8 所示

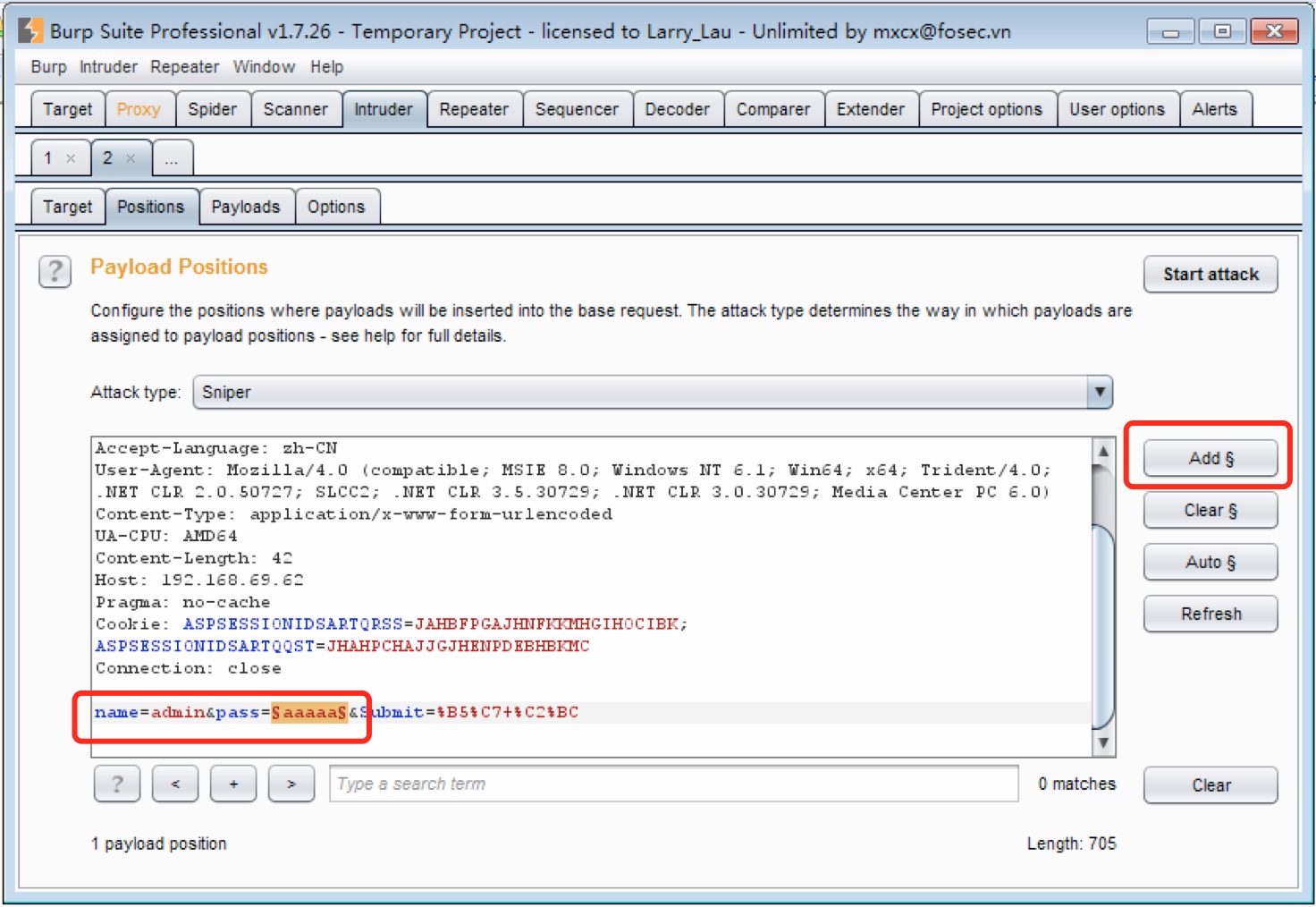

图 1-8 步骤 2:点击

Clear §,清除掉所有变量,如图 1-9 所示,再把用户名字段内容改为admin,假设管理员用户名是admin,再选中密码字段的内容,点击Add §,,只对密码字段进行猜解,如图 1-10 所示

图 1-9

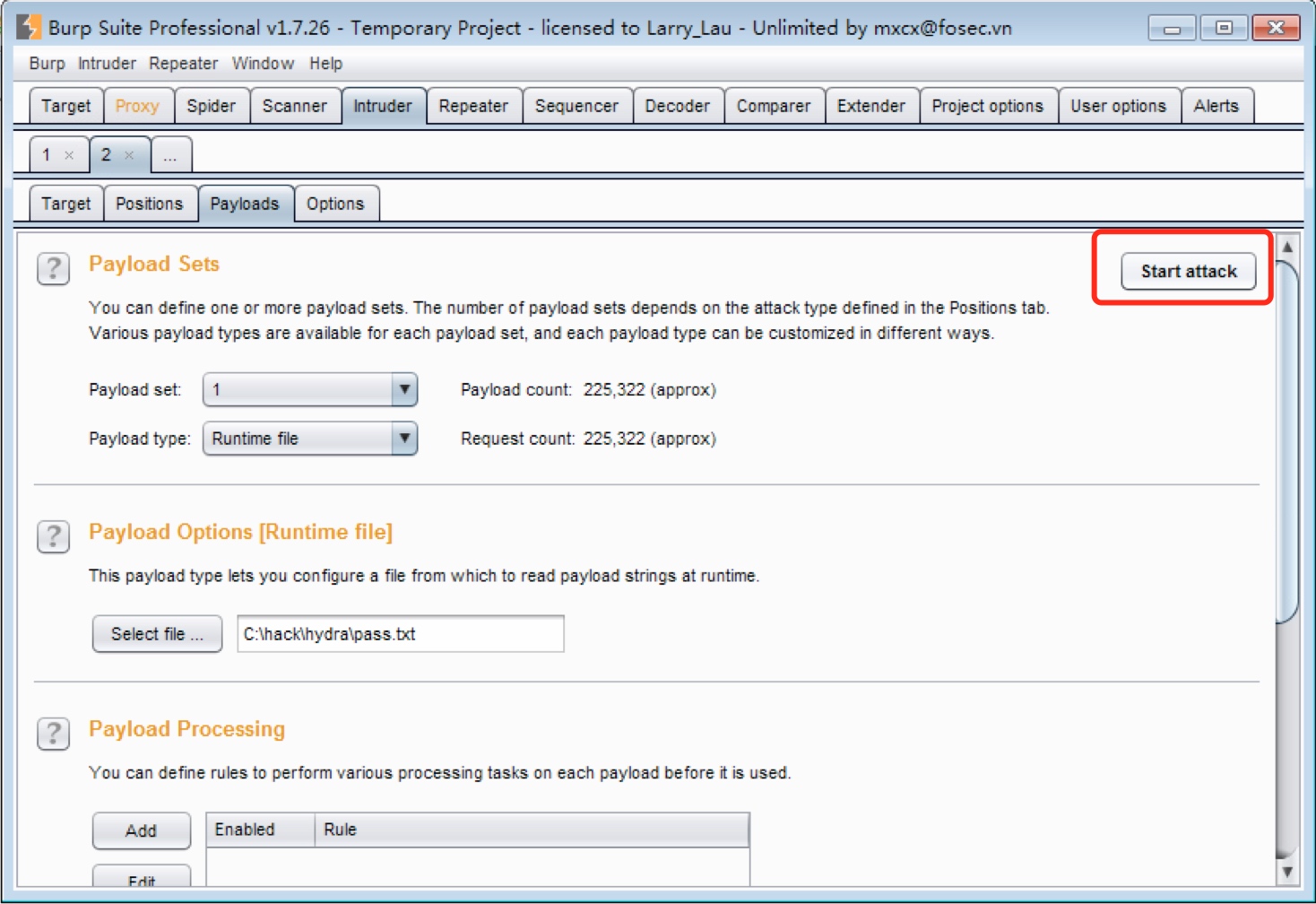

图 1-10 步骤 3:点击

Payloads,载入密码字典文件,Payload type选择Runtime file,Select file处选择密码字典文件,如图 1-11所示

图 1-11 步骤 4:点击

Start attack开始破解,如图 1-12 所示

图 1-12 在破解的输出结果中找到正确的管理员密码

说明:找出

Status和Length字段内容和其他数据不一致的,就是正确的管理员密码,如图 1-13 所示

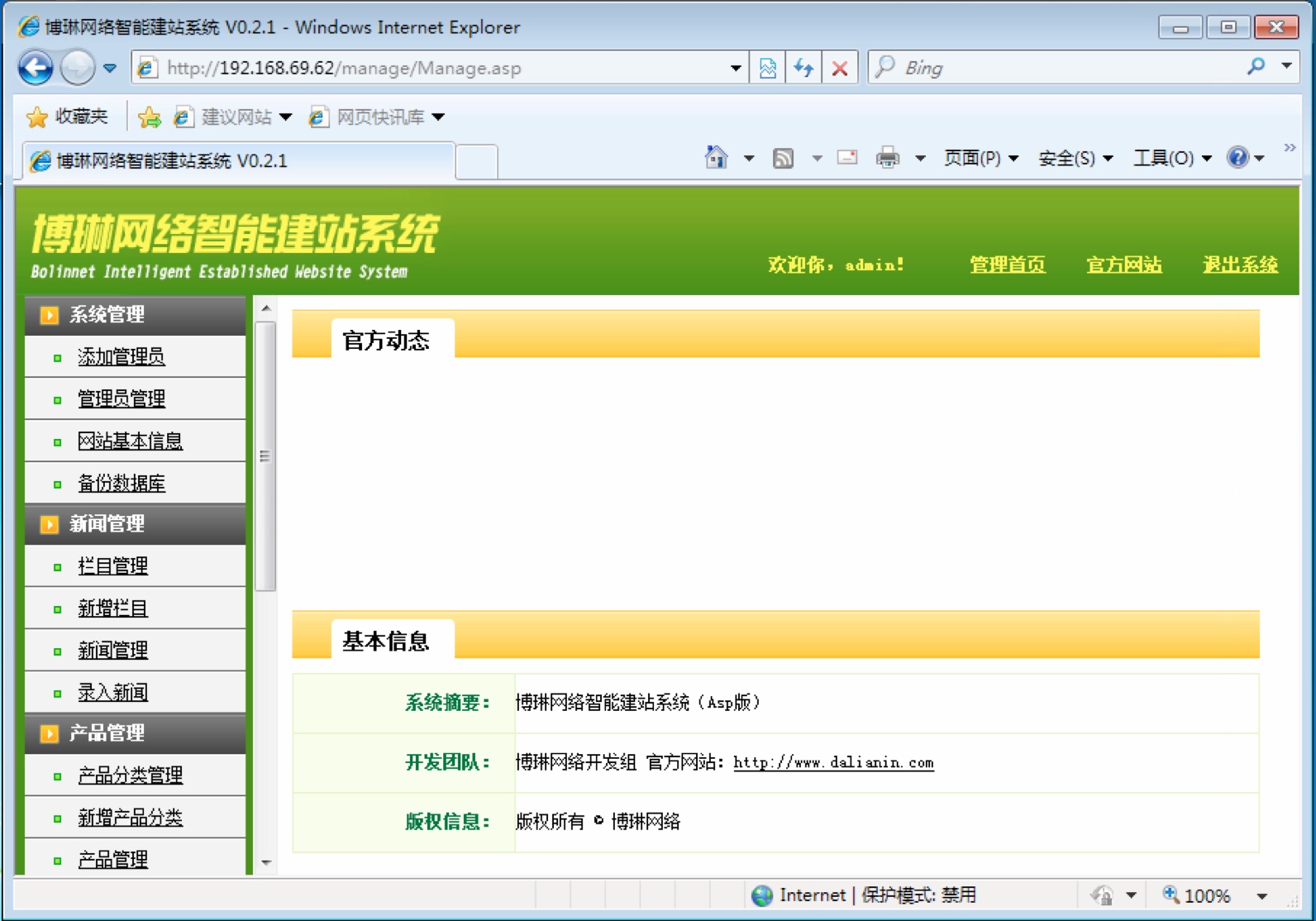

图 1-13 使用猜解出来用户名

admin和密码admin登录网页后台,可以成功进入,如图 1-14 所示

图 1-14