CSRF 攻击实验文档

实验环境

| 角色 | 操作系统 | IP地址 | 需要工具 |

|---|---|---|---|

| 攻击机 | windows 7/Windows 2008 | 192.168.69.77 | CHROME |

| 靶机 | windows server 2008 | 192.168.69.62 | home01 源码 |

准备工作

靶机准备工作

1.1 搭建并发布 home01 网站

攻击流程

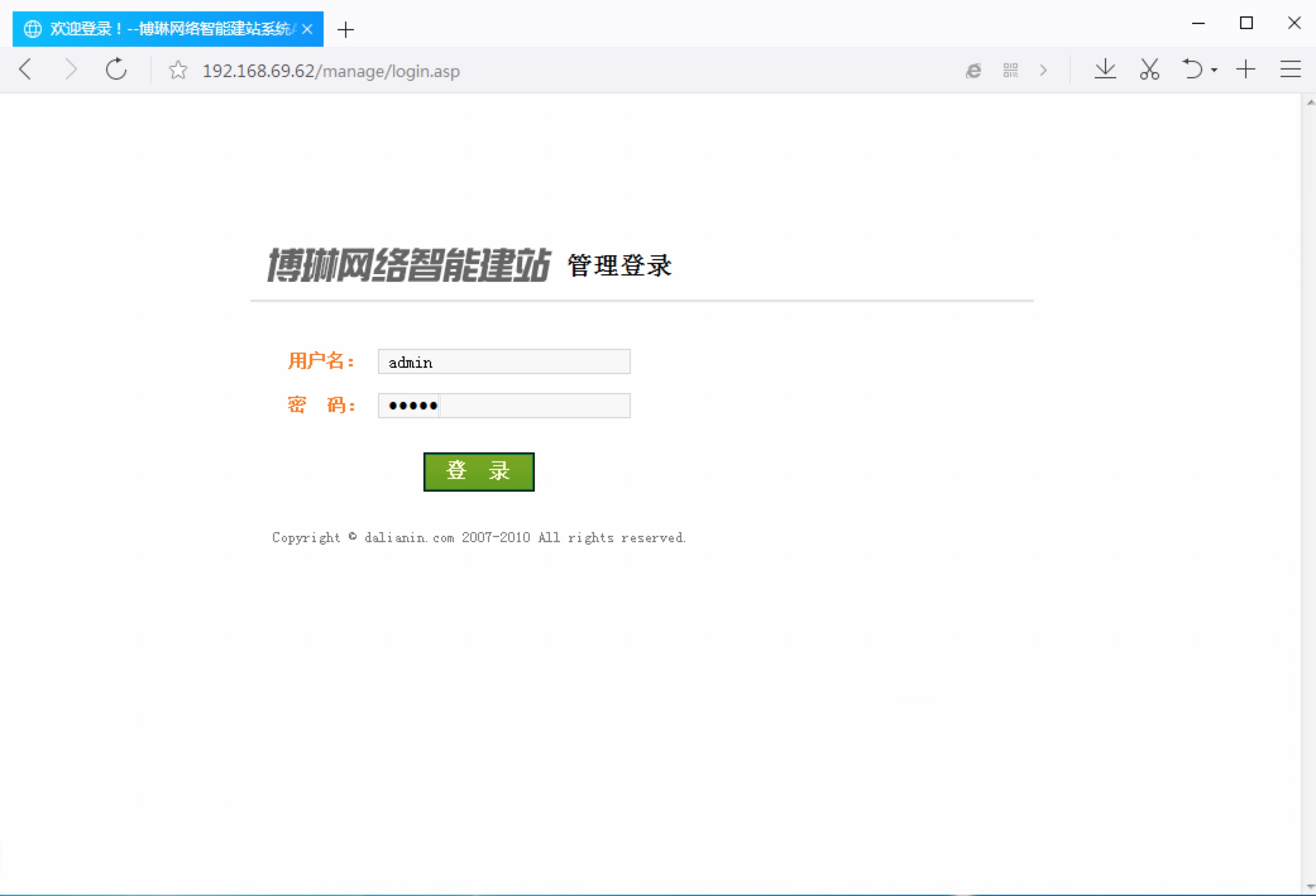

登录 home01 网站后台

http://192.168.69.62/manage/login.asp,用户名和密码为admin/admin,如图 1-1 所示,并进入添加管理员页面,如图 1-2 所示

图 1-1

图 1-2 查看该页面源文件,复制添加管理员的表单相关源代码,如图 1-3 所示

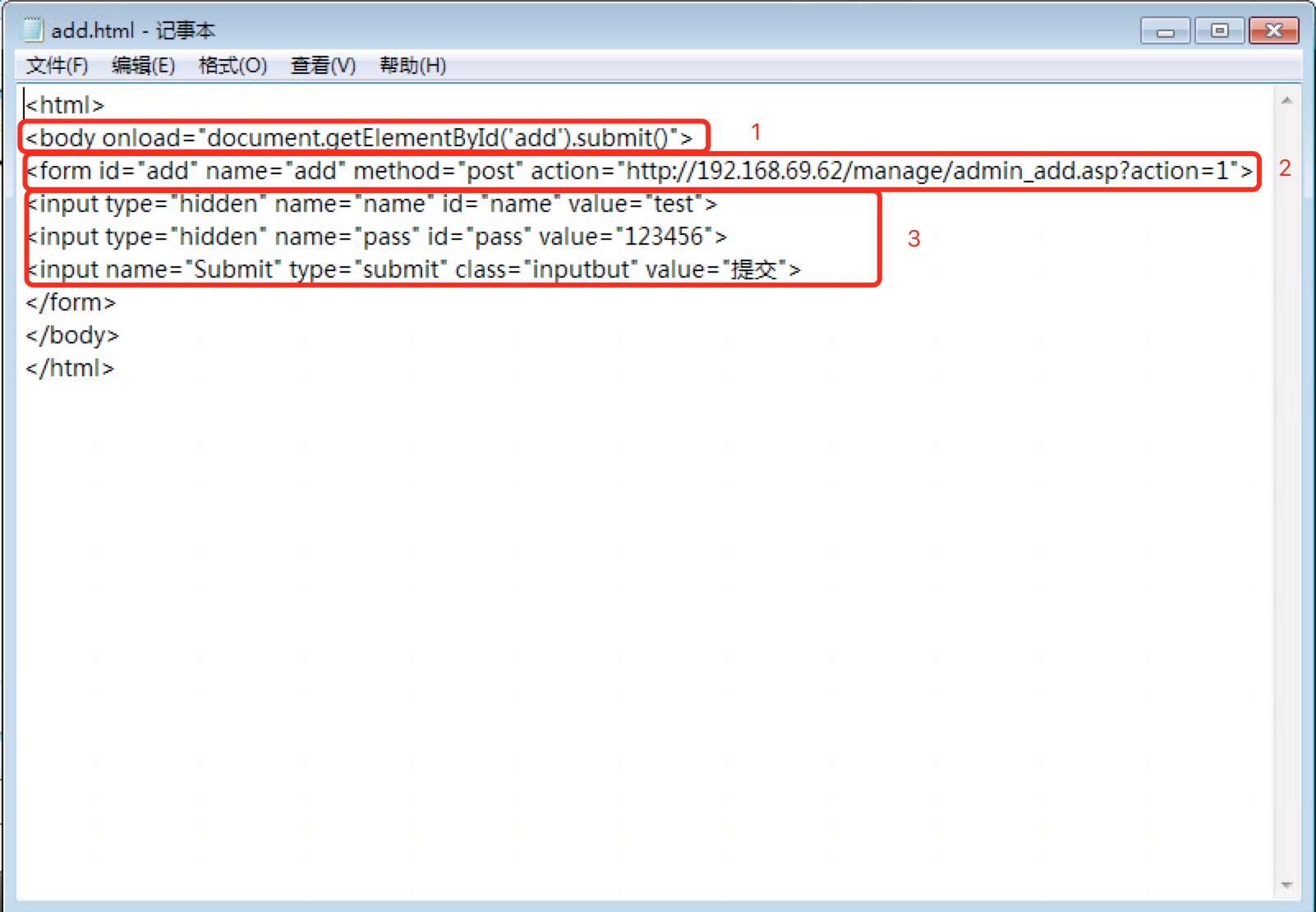

图 1-3 粘贴源代码,进行修改后,保存为 add.html,如图 1-4 所示

图 1-4 注释 1 处代表该表单自动提交,对应相关 form id

注释 2 处需要在原有 Action 地址前加入目标网站 URL,并设置 form id

注释 3 处把原有表单元素全部修改为隐藏域,避免显示文本框等可见表单元素,在 value 属性中填入希望创建的管理员用户名和密码把该页面发布为 Web 站点,此步骤省略

在靶机上模拟网站管理员登录网站后台,此步骤省略

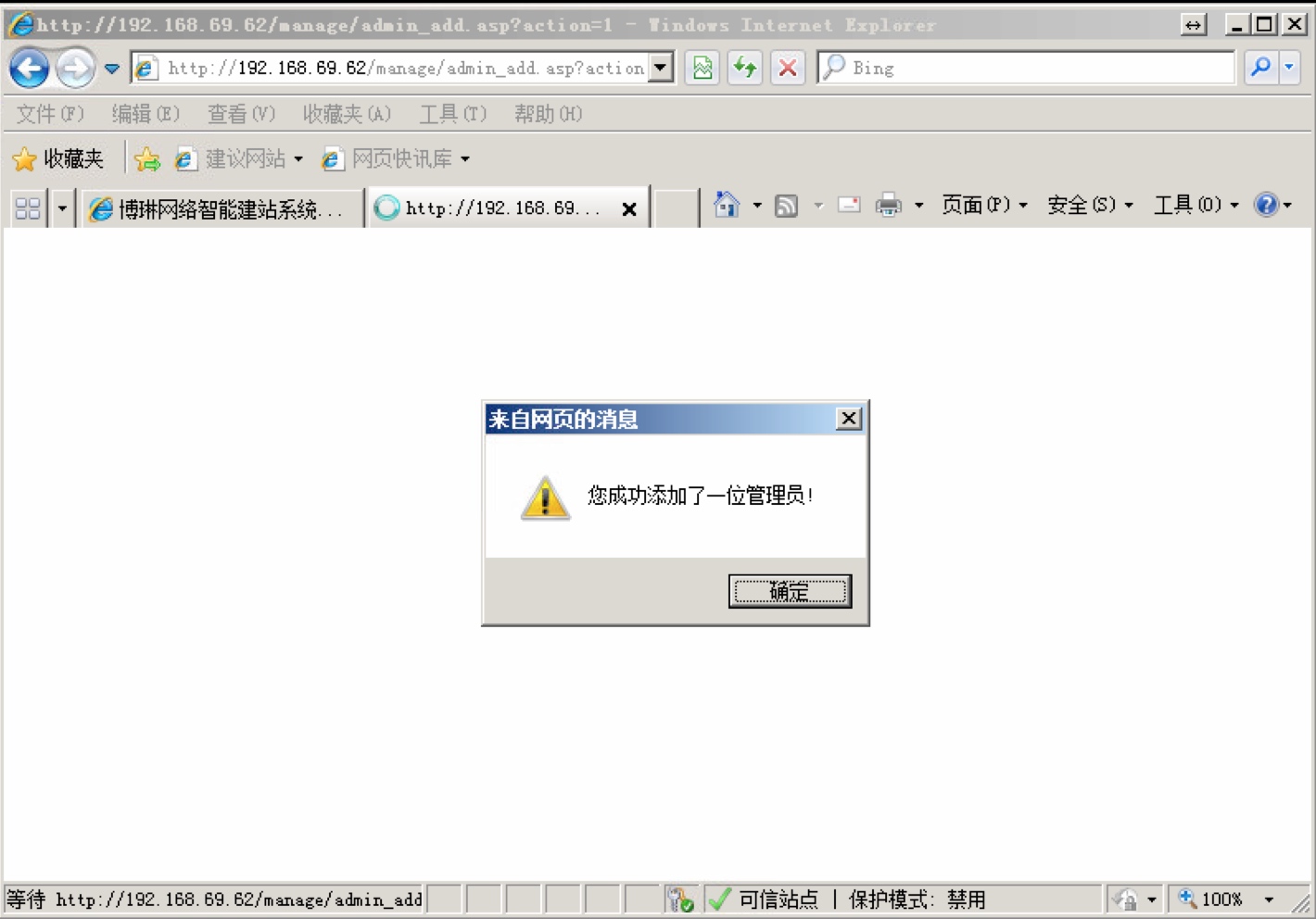

网站管理员访问攻击机的 CSRF 页面,发现会自动创建相关管理员用户,如图 1-5 所示

图 1-5